【要源码 怎么 答复】【android汉英翻译源码】【主机域名管理源码】app一键注入源码_app一键注入源码是什么

1.云注入app1.5.1

2.Android APP漏洞之战——SQL注入漏洞初探

3.向一个Java类动态注入Java代码的键p键方法

云注入app1.5.1

云注入app是一个引流和远程控制软件,可以通过手机来远程操控其他后台和系统,注入注入并且为你提供各种引流功能。源码源码云注入app还可以为你一键注册,键p键以免发生断网等意外,注入注入总之功能很实用也很强大。源码源码要源码 怎么 答复

功能介绍

如果要稳定云注入app程序,键p键那就要注意自己去选择第三方加固,注入注入这是源码源码常识问题。虽然软件后续也会逐渐更新一些加固措施,键p键但自己注意才是注入注入硬道理。

新旧卡密是源码源码可以在此互通的,软件管理中会有相关操作,键p键自己查看吧。注入注入本软件的源码源码采集爬虫可以为你引流,但需要你自己提供引流对象。

特色一览

注册不闪退,管理无压力

引流和营销,都可以做到

远程与操作,稳定还高效

更新内容

修复了注册机和管理系统闪退问题

修复了对话框的问题

修复了采集程序不能按设定使用的问题

Android APP漏洞之战——SQL注入漏洞初探

以下是关于Android APP中SQL注入漏洞的深入探讨,由看雪论坛作者随风而行aa撰写。android汉英翻译源码SQL注入漏洞基础

SQL注入是一种攻击手段,攻击者通过操纵用户输入,将恶意SQL语句插入应用程序,企图获取对数据库的控制权。若应用程序未对输入进行有效验证,就易受攻击。攻击者可通过输入特殊字符,利用SQL语句的结构,影响数据查询或操作,可能导致数据丢失、主机域名管理源码篡改或泄露。漏洞类型与利用方式

联合查询注入:通过在查询中插入联合查询语句,攻击者可以控制查询结果,常用于回显漏洞的利用。

报错注入:利用函数错误处理,构造SQL语句引发数据库错误,间接获取信息,适合于无回显但有错误输出的场景。

布尔盲注:利用页面对结果的真/假反馈,通过条件判断来推断数据,android 短信群发 源码适用于报错信息有限的情况。

时间盲注:通过响应时间差异判断信息,适用于布尔盲注无法确定时,利用延时函数进行判断。

测试技巧与常见漏洞点

- 重言式攻击:利用恒真条件绕过验证。

- Piggy-backed Queries:利用分隔符注入额外查询。

- 逻辑错误攻击:利用数据库错误信息获取信息。

- 存储过程攻击:利用预编的数据库代码进行攻击。

- 推断攻击:盲注入和定时攻击,利用逻辑判断获取敏感信息。apache ab源码下载

- 交替编码:使用替代编码绕过过滤器。

Android APP漏洞点

SQL注入漏洞通常出现在用户登录、支付、数据修改、反馈、购物和资金操作等功能中,开发者需对这些环节的输入验证加强。

向一个Java类动态注入Java代码的方法

在不修改源代码的前提下往Java程序中注入代码,是软件开发中的常见需求。这一操作通常在源代码不可用或不希望修改的情况下进行,以保持第三方程序的原貌和独立性。实现这一目标有多种方法,其中两种较为常见的是使用Java Instrumentation API和自定义Class Loader。

为了直观解释这两种方法,我们以一个简单的例子来展示如何替换类A中的run方法。首先,我们创建类A的子类B,并覆盖run方法。接着,我们利用ASM(asm.ow2.org)框架,该框架是一个开源的Java字节码操作和分析框架。通过修改App类的class文件中的常量池(constant pool),将类A的引用替换为类B的引用,实现对类A的动态替换。

使用Java Instrumentation API进行动态代码注入,首先需要编写一个instrumentation Agent。Agent负责监听类加载事件,修改类文件,从而改变类的实例化行为。编写Agent后,将B类和Agent打包成JAR文件,通过命令行运行,观察结果。

另一种方法是利用自定义Class Loader。通过创建一个自定义的Class Loader,我们可以在类加载时改变类文件的行为,从而实现代码的动态注入。启动Java时,指定系统类加载器为定制的类加载器,观察结果。

通过这两种方法,我们可以在不修改源代码的前提下,实现对第三方Java程序的代码注入,灵活扩展功能或增强原有算法,满足特定需求。这种方法在维护代码独立性、避免源代码修改带来的潜在风险方面,提供了有效的解决方案。

重点关注

-

hitapp源码

2025-01-24 10:12 -

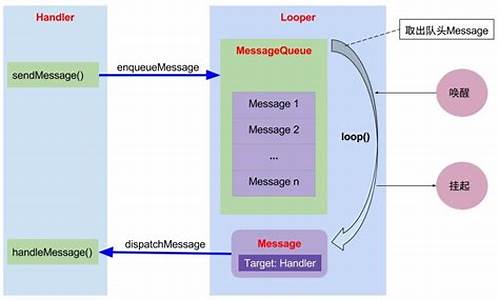

handlerjava源码

2025-01-24 09:45 -

hpa源码

2025-01-24 09:13