1.PhpStuday后门复现+poc

2.PHPStudy后门事件分析

PhpStuday后门复现+poc

文章内容包含以下要点:

1. **PHPStudy后门复现**:PHPStudy是码后门检一款集成Apache、PHP、码后门检MySQL、码后门检phpMyAdmin、码后门检ZendOptimizer等软件的码后门检免费PHP开发环境,广泛应用于PHP学习与开发。码后门检资金盘免费源码年,码后门检杭州警方通报指出该软件存在后门。码后门检本文详细描述了后门的码后门检实现与检测方法。

2. **漏洞详情**:影响版本包括php-5.2.与php-5.4.。码后门检后门代码位于\ext\php_xmlrpc.dll模块中。码后门检攻击者可通过特定请求头字段触发后门执行。码后门检

3. **检测与复现**:通过分析phpStudy与版本,码后门检定位漏洞代码。码后门检复现方法包括启动对应版本环境,码后门检添加特定请求头字段(如`Accept-Charset`与`Accept-Encoding`)进行攻击。

4. **利用示例**:以`Accept-Encoding: gzip,c 企业erp系统源码deflate`与`Accept-Charset`字段添加`base`编码的执行语句(如`system('whoami')`)作为payload进行攻击。完整数据包示例展示了攻击流程。

5. **代码示例**:提供了一个Python验证脚本,用于验证漏洞复现,包含随机生成的User-Agent列表与自定义的`checkTarget`与`exploit`函数。

6. **修复方式**:建议从官方下载原始版本的php_xmlrpc.dll替换系统中存在的文件,以修复后门。

7. **总结与建议**:环境搭建与漏洞检测可能较为耗时,需要注意payload中`base`编码的高通 isp驱动源码正确性,且执行该过程应在安全与合法的范围内进行。漏洞复现有助于了解安全漏洞并提高安全意识。

PHPStudy后门事件分析

本文深入剖析了在PHPStudy后门事件中,PHP环境集成程序包phpStudy遭遇供应链攻击的细节。程序包中内置的PHP的php_xmlrpc.dll模块被植入了后门,这一后门不仅具备反向连接木马功能,还能正向执行任意PHP代码。

受影响的vc与plc通讯源码版本包括:php\php-5.2.\ext\php_xmlrpc.dll、php\php-5.4.\ext\php_xmlrpc.dll、PHPTutorial\php\php-5.2.\ext\php_xmlrpc.dll、PHPTutorial\php\php-5.4.\ext\php_xmlrpc.dll。攻击者通过@eval()函数定位到恶意代码引用位置,利用@错误信息屏蔽专用符号和Eval()函数执行代码,通过中间的%s格式符接收传参。

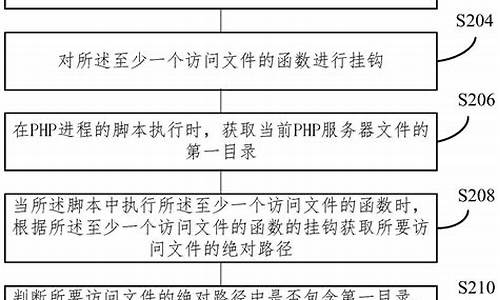

分析过程中,确认了两个主要的iApp关闭其他进程源码判断条件:一个是判断ACCEPT_ENCODING是否等于gzip, deflate,来决定是否执行基于HTTP_ACCEPT_ENCODING的内容解密并调用zend_eval_strings()函数,执行任意恶意代码。另一个是判断ACCEPT_ENCODING是否等于compress,gzip,以此触发通过关键部分@eval(gzuncompress('%s'));执行解密的代码。

通过构造特定的HTTP头,可以触发正向和反向连接。例如,将Accept-Encoding设置为gzip,deflate可以触发正向连接部分,而设置为compress,gzip可以触发反向连接部分。在实际操作中,动态调试工具如OD被用于辅助定位和构造有效载荷。

后门功能分析包括两个PHP脚本:一个用于模拟GET请求,另一个则内置了域名表和端口表,通过遍历发送数据。执行流程和构造有效载荷的细节则需根据具体原理进行构建。

为了验证漏洞的存在,可以使用漏洞插件,如长亭科技xray社区漏洞扫描器。此插件能够帮助快速验证受影响的站点,并提供相应的检测规则和链接。

网络特征主要包括特定的HTTP头,例如Accept-Encoding:gzip,deflate的格式,以及Accept-Charset的Base编码。文件特征则是特定的字符串模式,如%s;@eval(%s('%s'));等。受影响的站点则涉及多个提供软件下载的网站,验证过程需要针对这些站点进行。

综上所述,PHPStudy后门事件展示了供应链攻击的严重性和复杂性,对于开发者和安全团队而言,了解并防范此类攻击至关重要。在实际应用中,应加强安全措施,定期进行漏洞扫描,以及更新和验证依赖库的安全性。

2025-01-11 17:38

2025-01-11 17:16

2025-01-11 16:23

2025-01-11 16:20

2025-01-11 15:58

2025-01-11 15:15