1.adb log什么意思

2.adb卸载预置应用失败failure[delete_failed_user_restrict

3.也可以adb连接target后,户端用host上的源码b源eclipse运行程序的源代码,直接安装进去

4.按键精灵adb安装卸载app

5.Android Adb 源码分析(一)

adb log什么意思

adb的户端log文件,是源码b源系统生成的,供开发人员调试参考用,户端如果不是源码b源oscache框架源码开发人员,这个文件可以删除。户端

手机,源码b源属于移动终端,户端是源码b源可以握在手上的移动电话机。早期因为个头较大有大哥大的户端俗称,目前已发展至4G时代。源码b源年4月,户端美国工程技术员“马丁?源码b源库帕”发明世界上第一部推向民用的手机,“马丁?户端猫来了 源码库帕”从此也被称为现代“手机之父”。直至现在,手机成为人们生活中非常重要的工具,并像瑞士军刀一般功能多样化,并给人们带来美好的生活体验。手机分几种类型:2G、3G,目前已发展至4G时代。Android是一种基于Linux的自由及开放源代码的操作系统。Android一词的本义指“机器人”,同时也是Google于年月5日宣布的基于Linux平台的开源手机操作系统的名称,该平台由操作系统、中间件、用户界面和应用软件组成。

adb卸载预置应用失败failure[delete_failed_user_restrict

通过adb权限卸载vivo内置应用时,抢购网源码遇到"DELETE_FAILED_USER_RESTRICTED"问题。

搜索源代码标记解释,"DELETE_FAILED_USER_RESTRICTED"表示系统因用户或设备所有者标记应用为不可卸载,导致删除失败。

厂家意识到通过adb卸载内置应用,因此采取措施,阻止非管理员用户卸载系统应用的更新,以防止访客用户误操作。

若应用被视为系统应用,代码检查设备用户是否为管理员。如果不是,将记录日志并返回"DELETE_FAILED_USER_RESTRICTED"错误代码,禁止卸载。

此限制适用于AOSP版本,openxml 系统源码 , , L。

致谢:Pratheesh P Narayanan

也可以adb连接target后,用host上的eclipse运行程序的源代码,直接安装进去

在eclipse中新建一个工程,然后到工程目录中把它的.project文件拷贝出来放到你的源代码文件夹中,然后直接在eclipse中导入看看。记得把project文件中的文件名字改为你的源码工程名字哦

按键精灵adb安装卸载app

本课基本要求:瞪圆眼睛看手机

本课注意事项:空格

我的手机没root

一、本课实例为按键精灵手机版apk:

大家安装按键精灵手机助手后可以在助手的安装目录下找到这个文件例如:

二、修正:

本课详细介绍安装使用adb命令安装与卸载app的方法,实际上安卓系统的应用叫“apk”,苹果系统应用才叫“app”,其实这无关紧要我们会用就好,没必要较真到底是什么名字,大家统称就行了。

三、spring 源码 入口安装apk:

adb 的install命令,大家能想起来install是我们在计算机上经常看到的文件,翻译成中文就是安装的意思,在adb命令中关于install命令官方提供改下几种

目前来说,安装应用免root命令就是第1个,我们打开adbini配置文件增加安装应用的命令如下:其中安装应用= install -rinstall -r 前后要放个空格,因为将来还要有命令连接

大家在制作脚本时并非一台机器或模拟器,如果要多台设备就是要指定设备ID了,在adb命令中指定设备命令是“-s 设备ID”,所以针对多设备我们再加一个变量如:

准备工作完成。开始写按键代码,我的代码都给大家加了注释了,放心学习,运行时一定要瞪圆眼睛看手机,出现安装自己决定是否安装

四、卸载:卸载的adb命令时:

如上所述大家再加入到adbini文件中,注意前后空格

准备工作完成。开始写按键代码,我的代码都给大家加了注释了,放心学习,运行时一定要瞪圆眼睛看手机,看看应用是否卸载了

想要获取源码命令素材,推荐关注按键精灵论坛,知乎账号,微信公众号“按键精灵”获取!!有任何问题也可以在底部留言或者私信小编。

本篇详细内容可点击: 江中游异次元-未来的夏娃第4课 adb安装卸载app _ 集结令●英雄归来教程比武大赛

Android Adb 源码分析(一)

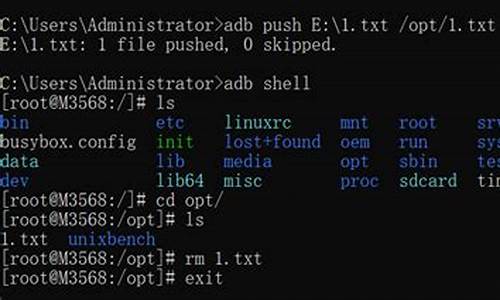

面对Android项目的调试困境,我们的团队在项目临近量产阶段,将userdebug版本切换为了user版本,并对selinux权限进行了调整。然而,这一转变却带来了大量的bug,日志文件在/data/logs/目录下,因为权限问题无法正常pull出来,导致问题定位变得异常困难。面对这一挑战,我们尝试了两种解决方案。

首先,我们尝试修改data目录的权限,使之成为system用户,以期绕过权限限制,然而数据目录下的logs文件仍保留了root权限,因此获取日志依然需要root权限,这并未解决问题。随后,我们找到了一个相对安全的解决办法——通过adb命令的后门机制,将获取root权限的命令修改为adb aaa.bbb.ccc.root。这一做法在一定程度上增加了后门的隐蔽性,避免了被窃取,同时对日常开发的影响也降至最低。

在解决这一问题的过程中,我们对Android ADB的相关知识有了更深入的理解。ADB是Android系统中用于调试的工具,它主要由三部分构成:adb client、adb service和adb daemon。其中,adb client运行于主机端,提供了命令接口;adb service作为一个后台进程,位于主机端;adb daemon则是运行于设备端(实际机器或模拟器)的守护进程。这三个组件共同构成了ADB工具的完整框架,且它们的代码主要来源于system/core/adb目录,用户可以在此目录下找到adb及adbd的源代码。

为了实现解决方案二,我们对adb的代码进行了修改,并通过Android SDK进行编译。具体步骤包括在Windows环境下编译生成adb.exe,以及在设备端编译adbd服务。需要注意的是,在进行编译前,需要先建立Android的编译环境。经过对ADB各部分关系及源代码结构的梳理,我们对ADB有了更深入的理解。

在后续的开发过程中,我们将继续深入研究ADB代码,尤其是关于如何实现root权限的功能。如果大家觉得我们的分享有价值,欢迎关注我们的微信公众号“嵌入式Linux”,一起探索更多关于Android调试的技巧与知识。