1.Metersphere 源码启动并做性能测试(一)

2.软件测试过程一般按4个步骤进行

3.软件测试基本理论

4.代码测试工具Fortify介绍及实操演示(下)

5.软件安全测试包含的对整的方内容和方法有哪些?

6.白盒测试的方法有哪些

Metersphere 源码启动并做性能测试(一)

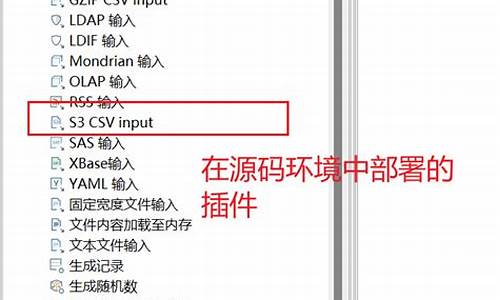

最近发现了一个开源测试平台——Metersphere,其在GitHub上广受好评。个源平台以Java语言编写,码进功能丰富,行测包括测试管理、试对接口测试、源码合成游戏破解源码UI测试和性能测试。进行因此,测试我决定在本地尝试启动并进行性能测试。对整的方

Metersphere的个源架构主要包括前端Vue和后端SpringBoot,数据库使用MySQL,码进缓存则依赖Redis。行测为了本地启动MS项目,试对首先需准备环境,源码参考其官方文档进行操作。进行在启动项目时,可能会遇到找不到特定类的错误,通常这是由于依赖问题导致的。解决这类问题,最常见的方式是注释掉相关的依赖和引用。如果遇到启动时出现依赖bean的问题,这可能是因为找不到对应的bean注入或调用方法时找不到对应的类。这种问题通常需要开发人员通过排查找到问题根源并解决,百度等资源是查找解决方案的有效途径。

启动项目后,会观察到后台服务运行正常,接下来启动前端服务。执行`npm run serve`命令,均线图指标源码如果项目已打包,这一步骤通常能成功启动前端。遇到前端加载失败的问题,可能需要重新打包项目,确保所有资源文件都能正常加载。

接下来,进行性能测试的准备。Metersphere的性能测试流程包括发起压力测试、Node-controller拉起Jmeter执行测试、数据从Kafka流中获取并计算后存入MySQL数据库。在启动性能测试过程中,首先拉取Node-controller项目,需修改Jmeter路径,并确保本地环境支持Docker,因为Node-controller依赖Docker容器进行性能测试。Data-Streaming服务则负责解析Kafka数据并进行计算,需要确保Kafka服务已启动。

启动Metersphere的backend和frontend后,配置压测资源池,添加本地Node-controller服务的地址和端口。性能测试分为通过JMX和引用接口自动化场景两种方式,可以模拟真实的网络请求。配置压力参数后,保存并执行性能测试,查看报告以了解测试结果。Metersphere的报告功能较为全面,值得深入研究。新疆离广西源码

本地启动并执行性能测试的流程大致如上所述。在遇到问题时,查阅官方文档和利用百度等资源是解决问题的关键。Metersphere的官方文档提供了详尽的信息,对新用户来说是宝贵的学习资源。若仍有问题,可以考虑加入社区群寻求帮助。

软件测试过程一般按4个步骤进行

四个步骤为:单元测试、集成测试、系统测试和验收测试。

1、单元测试:集中对用源代码实现的每一个程序单元进行测试,检查各个程序模块是否正确地实现了规定的功能;

2、集成测试:把已测试过的模块组装起来,主要对与设计相关的软件体系结构的构造进行测试;

3、系统测试:把已经经过确认的软件纳入实际运行环境中,与其它系统成份组合在一起进行测试;

4、验收测试分为Alpha测试和Beta测试,可能还包括第三方测试,而确认测试一般指的是Beta测试。确认测试则是要检查已实现的软件是否满足了需求规格说明中确定了的各种需求,以及软件配置是否完全、正确。

测试的目的:

1、确认软件的质量,其一方面是确认软件做了你所期望做的事情,另一方面是绝品买点指标源码确认软件以正确的方式来做了这个事情;

2、提供信息,比如提供给开发人员或程序经理的回馈信息,为风险评估所准备的信息。

软件测试基本理论

软件测试基本理论有五个方面,这五个方面如下:

单元测试,集中对用源代码实现的每一个程序单元进行测试,检查各个程序模块是否正确地实现了规定的功能;集成测试,把已测试过的模块组装起来,主要对与设计相关的软件体系结构的构造进行测试;确认测试,检查已实现的软件是否满足了需求规格说明中确定了的各种需求,以及软件配置是否完全、正确;系统测试,把已经经过确认的软件纳入实际运行环境中,与其它系统成份组合在一起进行测试;验收测试,是以用户为主的测试,在测试过程中,除了考虑软件的功能和性能外,还应对软件的可移植性、兼容性、可维护性、错误的恢复功能等进行确认。软件测试概念是通过各种手段和测试工具,判断软件系统是否能够满足预期期望。

代码测试工具Fortify介绍及实操演示(下)

Fortify是一款在代码审计中广泛应用的静态代码分析工具,尤其在金融等行业中受到青睐。它是软件开发组织及专业评测机构构建软件测试体系时的常用安全测试工具。在前面的spring boot源码书籍文章中,我们已经介绍了Fortify的最新功能和通过“Audit Workbench”模式测试Java语言源代码的方法。接下来,本文将继续介绍通过“Scan Wizard”模式和命令行进行测试的操作流程。

通过“Scan Wizard”进行测试

“Scan Wizard”支持多种语言或框架的源代码测试,包括Java、Python、C/C++、.Net、Go、PHP、Flex、Action Script、HTML、XML、JavaScript、TypeScript、Kotlin、SQL、ABAP、ColdFusion。

(1)打开Scan Wizard

(2)选择Python文件所在目录

(3)确认测试工具自动识别内容

(4)选择库文件

(5)生成脚本文件

(6)完成脚本文件生成

(7)执行生成的脚本文件

通过命令行进行测试

命令行方式支持各语言源代码的测试。

一、Linux项目测试

以Linux下C/C++程序代码测试为例:

1. 代码编译

在代码测试执行前,首先需要进行C/C++程序代码的编译,如下面的示例:

gcc -I. -o hello.o -c helloworld.c

通过gcc编译器将代码进行编译。

2. 代码测试

在代码编译后,使用sourceanalyzer命令进行代码文件测试。

sourceanalyzer -b gcc -I. -o hello.o -c helloworld.c

3. 代码扫描结果文件生成

在代码测试后,使用sourceanalyzer命令进行代码文件扫描及结果文件生成。

sourceanalyzer -b -scan -f hello.fpr

其中,本命令中的与第2步命令中的相同。成功生成结果文件后,可以基于该结果文件生成测试报告。

4. 代码扫描结果文件生成

二、iOS项目测试

1. iOS项目测试条件

(1) iOS项目需要使用non-fragile Objective-C runtime模式(ABI version 2或3)

(2) 使用Apple “xcode-select command-line tool”设置Xcode path,同时供Fortify使用。

(3) 确保项目相关依赖库文件已经包含在项目中。

(4) 针对Swift代码,确保所有第三方模块都已经被包含,包括Cocoapods。

(5) 如果项目中包含二进制的属性列表文件,需要将它们转化为XML格式,通过Xcode的putil命令进行转换。

(6) 针对Objective-C项目,需要保证头文件能够被获取。

(7) 针对WatchKit应用,需要同时转化iPhone应用和WatchKit扩展目标。

2. iOS代码测试执行

sourceanalyzer -b xcodebuild []

测试报告生成

通过“Scan Wizard”生成测试报告

通过“Scan Wizard”方式进行测试执行,会生成.fpr测试结果文件,然后通过命令行方式基于测试结果文件生成测试报告文件。

通过命令行生成测试报告

通过“Scan Wizard”方式或命令行方式生成测试结果文件后,可以基于“ReportGenerator”命令生成测试报告。

下面示例中,基于.fpr结果文件生成PDF格式的测试报告。

ReportGenerator -format pdf -f.pdf -source .fpr

.pdf为命名的PDF格式测试报告名称,.fpr为测试结果文件名称。

以上就是我们为大家介绍的Fortify不同模式下的使用操作流程,欢迎大家交流讨论。如需其他软件测试体系建设相关的内容可私信我交流。

(谢绝转载,更多内容可查看我的专栏)

相关链接:

@道普云 持续输出软件测试技术、软件测试团队建设、软件测评实验室认可等内容。不断更新中,欢迎交流探讨。

我的专栏:

性能测试 工具、方法、流程、诊断、调优......

安全测试 app安全测试、web安全测试、渗透测试、代码测试

软件测试CNAS认证 标准解读、政策分析、体系建设、测试方法、测试工具

功能测试 功能自动化测试、自动化测试工具、测试用例、缺陷管理

新兴技术测试 人工智能系统测试、大数据系统测试、自动化测试...

软件安全测试包含的内容和方法有哪些?

软件安全测试主要涉及评估与验证软件系统的安全性,以确保其可靠性。此过程涵盖多个方面,包括但不限于:

首先,漏洞扫描是通过自动化工具对软件系统进行扫描,发现其中存在的漏洞,这些漏洞可能源于代码错误、配置问题或输入验证不足等。

其次,渗透测试模仿黑客攻击,以评估软件系统在实际攻击中的安全性。此方法能揭示系统弱点,提供修复建议。

接着,安全功能测试针对软件系统中的安全特性进行检验,确保其正常运作并提供所需安全防护。例如,身份验证、访问控制和加密功能的测试。

安全性评估涉及对系统整体安全性的审查,包括架构、设计和实现的分析,评估其在面对各种威胁和攻击时的可靠性。

代码审查对源代码进行逐行分析,发现潜在漏洞、缺陷或错误,并提供修复建议。

安全性规范测试检查开发与实施过程,确保遵循安全标准和规范,如密码管理、数据隐私和安全配置等。

社会工程学测试模拟攻击者利用社会工程手段对系统进行攻击,评估系统在面对此类攻击的防御能力。

进行软件安全测试时,可采用多种方法与工具,如自动化测试工具进行漏洞扫描与渗透测试。同时,手动测试与审查有助于发现潜在问题。第三方安全测试服务也可提供专业评估与建议。

综上,软件安全测试包含漏洞扫描、渗透测试、安全功能测试、安全性评估、代码审查、安全性规范测试与社会工程学测试等多方面。通过这些测试与评估,确保软件系统在安全性方面达到可靠状态,并提供相应修复与改进意见。

白盒测试的方法有哪些

白盒测试的方法主要包括:代码覆盖测试、逻辑覆盖测试、路径覆盖测试等。 代码覆盖测试是通过对被测试软件的源代码进行详尽分析,设计测试用例来覆盖尽可能多的代码分支和逻辑结构的一种测试方法。这种方法关注于测试代码的覆盖率,确保每个部分都有被测试到。 逻辑覆盖测试则更注重于软件的逻辑结构。这种方法不仅关注代码是否被测试覆盖,还关注软件中的逻辑路径和决策点是否得到了有效的测试。逻辑覆盖测试通常包括条件覆盖、决策覆盖等。 路径覆盖测试是白盒测试中非常重要的一种策略。它强调在程序中选取足够的路径进行测试,确保所有的执行路径都有被测试到。路径覆盖不仅涉及函数的执行,还涉及到程序中各个控制结构如分支、循环等的执行情况。 白盒测试又称为结构测试或透明盒测试,由于它需要对软件内部结构有深入了解,因此可以检测更多的潜在问题。通过代码覆盖、逻辑覆盖和路径覆盖等测试方法,白盒测试可以更加深入地对软件质量进行评估和保证。这些方法在实际操作中往往不是孤立的,而是结合使用,以达到更全面的测试效果。

達美航空明年將恢復上海至洛杉磯航班

传奇加速器源码_传奇加速器源码下载

农场管理系统源码_农场管理系统源码怎么弄

iapp写挂例子源码_iapp源码怎么用

北京东城:专项检查老字号旅游餐饮单位

网站对接小程序源码_网站对接小程序源码是什么