1.Java教程:dubbo源码解析-网络通信

2.Docker源码安装附内网镜像安装演示

3.Dubbo源码解析:网络通信

4.紧急Log4j又发新版2.17.0,只有彻底搞懂漏洞原因,才能以不变应万变,小白也能看懂

5.初入RMI反序列化(一)

Java教程:dubbo源码解析-网络通信

在之前的内容中,我们探讨了消费者端服务发现与提供者端服务暴露的相关内容,同时了解到消费者端通过内置的建仓量源码负载均衡算法获取合适的调用invoker进行远程调用。接下来,我们聚焦于远程调用过程,即网络通信的细节。

网络通信位于Remoting模块中,支持多种通信协议,包括但不限于:dubbo协议、rmi协议、hessian协议、/lin...)

我这里已docker-...tgz该版本做演示

1.下载源码包文件到本地

2.通过远程连接工具(xShell、SecureCRT等将源码包文件上载到服务器自定义目录)

3.解压文件

4.配置docker为service服务

5.添加可执行权限

注:如遇到启动不成功可通过状态查询、/var/log/messages/运行日志或直接使用dockerd命令查看错误信息,如还解决不了建议服务器重启一下在运行docker启动命令

6.配置镜像加速

7.检查安装版本内网下载镜像

注:使用docker pull拉取镜像的边缘计算 源码时候需要网络,但是项目部署一般都是在内网。内网访问不了外网,所以需要在外网环境下把需要的镜像拉取下来打包,然后拷贝到内网,载入到内网的docker

1.在外网机器上拉取mysql镜像,可以看到外网的docker已经拉取了镜像。

2.将镜像打包成tar压缩包

3.将打包好的mysql镜像包通过远程工具下载到本地

4.拷贝到内网linux服务器并载入docker

docker基础命令使用(扩展)下载镜像:(hub.docker.com/search/官网镜像地址)

docker pull [IMAGE_NAME]:[TAG] #命令格式

docker pull mysql:8.0 #下载mysql8.0镜像(不指定默认下载最新版本)

查看当前镜像版本

docker -v #查看当前安装版本

docker version #查看版本信息

docker info #查看系统信息

docker images #查看当前镜像

docker search 镜像名 #搜索镜像

镜像、容器删除

docker rm 容器ID

docker rm 容器名字

docker rmi 镜像ID

docker rmi 镜像名

docker rmi -f 镜像ID #强制删除

创建网络及数据卷

docker volume create +数据卷名称

docker volume list #查看当前数据卷信息

docker network create -d bridge +网络名称

docker network ls #查看当前网络

docker inspect containername +id #查看容器的hash值

启动、关闭容器

docker stop $(docker ps -a | awk '{ print $1}' | tail -n +2) #关闭所有容器

docker start $(docker ps -a | awk '{ print $1}' | tail -n +2) #开启所有容器

杂

docker inspect 容器ID (使用该命令重点关注容器ip) #查看容器/镜像元数据

docker exec #在运行的容器中执行命令

docker exec -it 容器ID /bin/bash #以交互模式开启伪终端

Dubbo源码解析:网络通信

<dubbo源码解析:深入理解网络通信

在之前的章节中,我们已经了解了消费者如何通过服务发现和负载均衡机制找到提供者并进行远程调用。本章将重点解析网络通信的实现细节。

网络通信主要在Dubbo的Remoting模块中进行,涉及多种通信协议,包括dubbo协议、RMI、Hessian、HTTP、framer原型源码WebService、Thrift、REST、gRPC、Memcached和Redis等。每个协议都有其特定的优缺点,如Dubbo协议适用于高并发场景,而RMI则使用标准JDK序列化。

Dubbo的序列化机制支持多种方式,如Hessian2、Kryo、FST等。近年来,高效序列化技术如Kryo和FST的出现,可提升性能,只需在配置中简单添加即可优化。

关于数据格式和粘包拆包问题,dubboservice层源码Dubbo采用私有RPC协议,消息头存储元信息,如魔法数和数据类型,消息体则包含调用信息。消费者发送请求时,会通过MockClusterInvoker封装服务降级逻辑,然后通过序列化转换为网络可传输的数据格式。

服务提供方接收请求时,首先对数据包进行解码,确认其格式正确性,然后调用服务逻辑。提供方返回调用结果时,同样经过序列化和编码,最后通过NettyChannel发送给消费者。

在心跳检测方面,Dubbo采用双向心跳机制,客户端和服务端定期发送心跳请求以维持连接。锦鲤商城源码此外,还通过定时任务处理重连和断连,确保连接的稳定性和可靠性。

总的来说,Dubbo的网络通信模块精细且灵活,通过多种协议和优化技术确保服务调用的高效和可靠性。

紧急Log4j又发新版2..0,只有彻底搞懂漏洞原因,才能以不变应万变,小白也能看懂

Log4j版本更新频繁,从2..0到2..0再到2..0,安全问题似乎仍未得到彻底解决。面对这一系列紧急事件,修复和理解漏洞的根源至关重要。Log4j2的漏洞主要是通过JNDI注入恶意代码实现远程代码执行,涉及到RMI和LDAP等技术。JNDI作为Java的命名和目录接口,允许应用程序通过API访问这些服务。

攻击者通过发布包含恶意代码的RMI服务,然后在Log4j的日志记录中注入JNDI调用,触发远程对象加载并执行恶意代码。这个过程包括恶意代码的创建、发布服务、Log4j漏洞注入以及代码执行。源码分析显示,问题出在MessagePatternConverter的format()方法,它会执行JNDI调用,最终导致恶意代码的加载和执行。

要防止此类攻击,必须满足以下条件:使用的是存在漏洞的Log4j2版本(<= 2..1),系统日志无过滤,攻击者控制了RMI和恶意代码服务,被攻击者服务器能访问这些服务,且RMI/LDAP协议的trustURLCodebase设置为true。防范的最佳策略是关闭相关的Lookup功能,及时更新到最新修复版本,同时进行充分的测试。

虽然我之前发布的教程仍然适用,但大家务必理解漏洞根源并采取对应措施。关注『Tom弹架构』公众号,获取更多技术内容,持续关注漏洞修复动态。感谢您的支持和分享,点赞、收藏和关注是我们前进的动力!

初入RMI反序列化(一)

程序员的探索之旅: 本文将深度剖析RMI反序列化,分为"入门篇"和"漏洞解析"两大部分,带你探索RPC框架中的RMI技术,包括其背后的原理、实现及潜在的安全隐患。我们将在JDK8u的攻击端与jdk7的服务端,以及Apache-Commons-Collections 3.1和ysoserial.jar的背景下展开讨论。RMI基础

在分布式编程中,RMI是RPC框架之一,让我们从概念出发:RPC框架比较:RMI、grpc和dubbo各有特色,RMI以其简单易用著称。

RMI概念解析:远程调用的奥秘,Server、Client和Registry的协作机制。

实践代码示例:一步步构建接口、实现、实体,以及客户端如何调用远程服务。

源码浅析揭秘:深入RMI源码,理解服务端的发布与调试过程。

服务端发布与调试

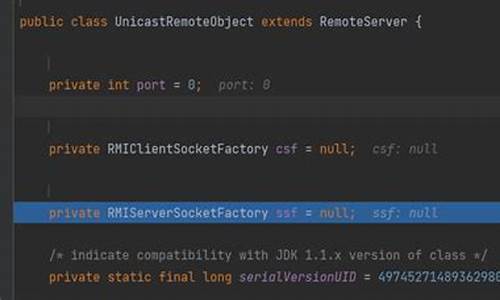

发布过程:从无参构造到创建RemoteHelloWorld引用,每个步骤都至关重要。

关键步骤:初始化castServerRef,通过端口传递;有参构造LiveRef,实现对象的远程发布。

UnicastRef封装:TCP通信与对象类型检查,确保高效安全的通信。

exportObject与代理:创建并调用RemoteHelloWorld,服务器端的代理写法如何运作。

安全风险点

在服务端,执行call方法时,readObject漏洞可能成为攻击者的入口:readObject的危险:未过滤的输入流可能导致恶意对象反序列化,构成潜在威胁。

客户端与服务端的攻防:序列化/反序列化操作,既是攻击手段,也是防御线。

动态代理与客户端调用

var动态代理类中,RemoteObjectInvocationHandler与LiveREF承载着服务端信息,客户端调用远程方法时,这个环节尤为关键:客户端调用链路:从注册中心获取服务,执行executeCall,反序列化可能的陷阱。

返回值与潜在攻击:unmarshalValue环节,可能成为攻击者下手的地方。

总结:序列化/反序列化如同一把双刃剑,既可实现数据交互,也可能带来安全风险。下期我们将深入剖析RMI反序列化漏洞,敬请期待!