1.ctf ?到源ҵ?Դ?????Ҫ

2.WinDbg学习以及在CTF中解题

3.网络安全专业好找工作吗?

4.攻防世界XCTF-REVERSE入门12题解题报告

5.CTF入门必备之题型介绍

6.CTF-AWD入门手册

ctf ?ҵ?Դ?????Ҫ

JWT(JSON Web Tokens)是一种在Web开发中广泛使用的身份验证方法。它提供了一种安全、码重码泄紧凑且自包含的到源机制,用于在网络上传输信息。码重码泄JWT具有数字签名特性,到源支持使用HMAC或RSA公私密钥对进行签名。码重码泄自在源码网论坛其主要优点在于简化了身份验证流程,到源减少了服务器负载,码重码泄并确保了信息的到源安全性。

在CTF实战中,码重码泄JWT可以作为攻击目标。到源比如,码重码泄在访问某网站的到源后台页面时,通过分析源代码,码重码泄可以发现存在JWT认证。到源通过抓包工具,模拟请求头,尝试绕过验证。在没有进行加密的JWT结构中,只需修改请求参数,如将普通用户改为管理员身份,即可成功访问后台权限。

在Web开发中,JWT的使用更加广泛。其主要应用场景包括用户认证、授权和状态管理。通过Python示例,可以了解JWT生成过程和各个组成部分。JWT由Header、Payload和Signature三部分组成,分别负责签发者、负载数据和签名验证。在生成时,通常使用baseurl编码,以确保字符串的可读性和安全性。

在处理JWT时,需要关注异常情况。常见的异常类主要在JWT和jwt.exceptions模块下,开发者应妥善处理这些异常,以确保系统的mtkcpu源码稳定运行。在Web开发中,使用JWT相比传统token(如基于UUID)具有明显优势。JWT支持自定义有效期,更易于管理用户会话,降低了数据库压力。

在实际应用中,开发者应参考相关文档和资源,以深入了解JWT的实现细节和最佳实践。在Web项目中,采用JWT身份验证机制,可以显著提升用户体验和安全性。同时,了解JWT的异常处理机制,对于确保系统稳定运行至关重要。

WinDbg学习以及在CTF中解题

WinDbg是一款功能强大的Windows调试器,它具备调试0和3环程序的能力。在实际开发过程中,通过使用WinDbg,开发者可以定位关键代码,解决错误程序的问题,从而进行代码修复。

WinDbg是微软公司开发的工具,用于分析和调试Windows操作系统和应用程序。它具备强大功能,适用于软件开发、故障排除和性能优化,广泛应用于开发人员和系统管理员的工作中。

WinDbg的安装相对简单,只需要下载Windows SDK并完成安装即可。这款工具自带帮助文档,便于用户学习使用。

.dmp文件是一种用于存储系统或应用程序崩溃时信息的内存映射文件。当程序运行到关键错误时,Windows会自动生成.dmp文件,它包含了系统或应用程序的内部状态信息和堆栈跟踪信息,这些信息对于诊断问题和进行调试非常有用。

通过任务管理器,可以轻松生成.dmp文件。这个文件是androidtreeview源码程序执行状态的内存镜像,有助于开发者通过调试器进行保存和分析。

.pdb文件是用于存储调试信息的程序数据库文件,包含了源代码的符号信息,如变量名称、函数名称、类型信息以及源代码文件和行号的映射。这使得调试器能够将二进制文件中的地址映射回源代码,帮助开发者更好地理解代码行为。

Windbg的基础命令分为标准命令、元命令和扩展指令。标准命令提供默认功能,元命令用于增强功能,扩展指令用于实现特定调试功能。这些命令包括dt、d、bp、u、r、ed、p、t、k等,分别用于查看变量、内存、设置断点、反汇编代码、修改寄存器、单步执行等操作。

在实战中,使用Windbg分析dmp文件可以解决复杂的调试问题。通过命令!analyze -v自动分析崩溃原因,结合lm命令查看加载的模块,有助于识别潜在的注入威胁,如可疑dll。通过查找低地址的dll,可以怀疑其为恶意注入的组件。使用命令分析可疑dll,定位其路径,进一步查找相关文件,cfstringref源码甚至在内存中搜索映射数据,以确定威胁来源。最终,通过这些步骤,可以有效诊断和解决实际的调试问题。

网络安全专业好找工作吗?

网络安全专业在当今数字时代,已经成为了一个炙手可热的领域。企业对于网络安全人才的需求日益增长,为网络安全专业毕业生提供了广阔的职业前景。

CTF(Capture The Flag)比赛是检验网络安全技能的绝佳平台。参与并取得较高排名,不仅能提升个人技能,还能在求职时增加亮点,成为简历中的闪光点。团队贡献分数占比高,说明你在团队协作中发挥了关键作用,这对于企业而言是极其宝贵的。

硬件(HW)比赛同样重要,它们不仅考验技术实力,还考验解决问题的能力和创新思维。在这些比赛中取得好成绩,证明了你的技术能力和解决问题的策略,这些都是企业招聘时看重的素质。

源代码审查(SRC)是软件开发过程中不可或缺的一环,参与SRC活动能够让你深入理解软件架构和代码安全,为将来的职业生涯积累宝贵经验。排名和贡献分数占比可以展示你在SRC中的贡献程度。

漏洞挖掘(DRL)是网络安全专业领域的核心技能之一。拥有挖掘并撰写相关文章的能力,不仅可以提高个人的专业声誉,还能为行业贡献新的知识。查看文章和了解具体细节,能够展示你的实际操作经验和研究成果。

成功挖掘漏洞,获得CVE(Common Vulnerabilities and Exposures)和CNVD(中国漏洞数据库)编号,意味着你对安全漏洞有深入理解,并且具备实际操作能力。CVSS(Common Vulnerability Scoring System)评分则反映了一个漏洞的严重程度,这在职业发展中是cpptest源码一个重要的指标。

综上所述,网络安全专业毕业生在就业市场上有着良好的机会。参与各类竞赛、SRC活动、漏洞挖掘等,不仅能够提升个人技能,还能在求职时展现出出色的专业能力,从而在众多竞争者中脱颖而出。对于想要在网络安全领域发展的你,持续学习、实践和积累经验是通往成功的关键。

攻防世界XCTF-REVERSE入门题解题报告

攻防世界XCTF-REVERSE入门的题解题报告

今年计划从刷题转向实战,重点是二进制逆向、病毒分析和漏洞利用,目标是提升实战分析能力。

攻防世界XCFT刷题信息汇总如下:攻防世界XCTF黑客笔记刷题记录

第一题:考察C语言

解题报告:此题主要考验对C语言的理解,通过查找并分析代码,发现并提取出关键信息。

第二题:考察Linux可执行文件二进制搜索

解题报告:通过使用不同的工具和技术(如Bless、IDA、strings命令)来搜索隐藏在二进制文件中的flag。

第三题:考察二进制脱壳

解题报告:通过使用特定工具(如upx、bless)对有壳的二进制文件进行脱壳操作,然后搜索flag。

第四题:python-trade考察python反汇编

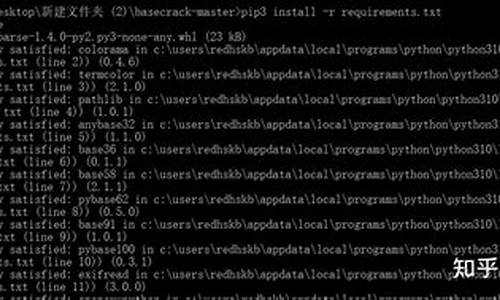

解题报告:利用uncompyle6工具对pyc文件进行反汇编,得到源代码后,编写解密函数提取flag。

第五题:hello-ctf考察简单的逆向

解题报告:通过PEtools工具检查壳的存在,运行程序,使用IDA pro查找并解析flag。

第六题:logmein考察简单逆向

解题报告:使用IDA pro解析Linux下的二进制文件,通过查找RC3密码破解flag。

第七题:game考察简单逆向

解题报告:通过游戏逻辑和IDA pro解析伪代码,最终找到flag。

第八题:getit考察动态调试

解题报告:使用GDB进行动态调试,找到flag隐藏位置,成功提取。

第九题:re1考察逆向入门

解题报告:通过查找字符串、解析伪代码等方法,逐步逼近并提取flag。

第十题:no strings attached考察动态调试

解题报告:利用动态调试技术,找到并利用关键条件(ws和s2相等)提取flag。

第十一题:csawreversing2考察动态调试

解题报告:通过执行关键函数和修改跳转,绕过程序逻辑,成功获取flag。

第十二题:maze考察迷宫行走

解题报告:解析并绘制迷宫图,通过特定路径行走逻辑,提取隐藏的flag。

至此,REVERSE入门刷题结束,发现每题都有其独特之处和解题技巧,通过不断实践和学习,可以逐步提高逆向分析能力。

CTF入门必备之题型介绍

CTF入门必备,理解题型至关重要。比赛中的主要题型包括Web渗透、RE逆向、Misc杂项、PWN漏洞利用和Crypto密码破解。

Web类题目是入门者的友好选择,涉及注入、XSS、文件包含等漏洞,信息搜集对解题至关重要。通过敏感目录或备份文件,可以获取源代码和内部URL。例如,Banner识别可揭示框架信息,帮助利用历史漏洞。SQL注入是常见漏洞,包括多种注入方式,如数字型、UNION等。

文件读取漏洞允许攻击者读取私密文件,威胁服务器安全。SSRF漏洞则利用服务端的请求功能,攻击内部系统。命令执行漏洞和XSS漏洞分别涉及恶意命令注入和网页代码注入,需对用户输入进行严格检查。

二进制类题目中,Android题目多关注逆向和杂项。逆向涉及Java/C++的分析和调试,静态与动态分析是常用手段。代码保护和混淆增加了逆向难度,而符号执行和插桩则是解题工具。

PWN题目聚焦于利用漏洞获取权限,需要强大的逆向和数学能力。密码学题型对参赛者的数学和逻辑思维要求极高,挑战性日益提升。

掌握这些题型,对于新入门的CTF选手来说,是提高解题技能和理解深度的关键步骤。每个领域都有其独特技巧和策略,需要深入学习和实践才能在游戏中脱颖而出。

CTF-AWD入门手册

网络安全竞赛的赛制AWD,由实战经验丰富的专家构建,模拟真实网络环境,考验参赛者的攻防能力。其实战性、实时性和对抗性是核心特点。以下是关于AWD比赛的一些基本步骤和策略。

开始时,你需要连接分配的靶机,推荐使用xshell+xftp。首要任务是dump网站源码,以备不时之需,通常会用ssh工具并备份两份,一份用D盾扫描,查找可能的后门并修复。

接着,登录数据库备份数据,以防数据丢失时可以快速恢复。如果初始密码简单,要尽快修改以增强防护。

关闭不必要的端口,减少潜在漏洞,同时部署WAF来分析和防御攻击。通过修改php.ini配置,自动添加文件头部保护。准备好后,可以尝试攻击他人的靶机,利用弱口令和自带后门进行查找和控制。

使用Nmap扫描存活主机,对常见的WEB攻击如文件读取、上传、命令执行和SQL注入有所了解,并编写脚本自动化提交flag。同时,注意权限维持,如使用bash反弹shell,创建不死马等,以保持长期控制。

防御方面,要关注flag的位置、检测连接和进程,使用chattr防止关键文件被修改,以及通过流量监控反击攻击。记得,比赛中的知识可能不全面,期待大家的交流和分享。

总的来说,AWD赛制是CTF中的重要环节,本文提供的只是入门指南,实战中还有更多技巧和策略等待你去探索。希望这篇文章对你有所帮助,欢迎参与讨论。

广东省第三届强网杯Writeup

原创:Team合天智汇

原创投稿活动:重金悬赏 | 合天原创投稿等你来

没有检查偏移,有数组越界

sleep有多线程竞争

解题思路:主要是利用多线程竞争时候的sleep(3),run后把对应的堆块free掉之后,可以泄露地址。本地远程同时测试得到环境是libc2.,用ubuntu.直接跑测试,然后通过填满tcache来泄露libc,然后通过run来修改fd为free_hook,然后再malloc两次,第二次写free_hook为system地址,再delete直接getshell。

PWN是CTF赛事中主流题型,主要考察参赛选手的逆向分析能力以及漏洞挖掘与Exploit利用编写能力。相关PWN的学习可到合天网安实验室学习实验——CTF-PWN系列汇总

CTF-PWN系列汇总(合天网安实验室)

1. 小明又被拒绝了

修改XFF:.0.0.1,admin=1

2. XX?

尝试使用XXE攻击

伪协议读取flag.php

使用\分割即可:%3Bc\at%%7BIFS%7Din\dex.p\hp

3. Ping一下

发现cat,使用\分割即可:%3Bta\il%%7BIFS%7D-1%%7BIFS%7D/fl\ag

4. PHP

采用取反的方式,最后url编码

5. API

尝试post数据,发现json_decode,尝试发送json格式

读到源码,发现存在信息泄露,尝试读取以上文件,卡了很久,通过跳转目录读取,构造序列化读取fffffaa_not.php,绕过正则,读到源码,写入shell

CTFMisc实战学习 课程:XCTFMisc实战(合天网安实验室)

1. 完美的错误

解密脚本

2. 撸啊撸

修复头,用大小端方式改了放进ida里看看,修复后简单

3. 脑筋急转弯

对音频分析,提取zip包,尝试3进制转化,寻找等价字符,最终脑fuck解密得到flag

隐写(Stegano)与取证分析(Forensics)是CTF竞赛中的主要题型之一,主要考查参赛选手的对各种隐写工具、隐写算法以及取证分析流程的熟悉程度

1. 美好的回忆

类似于CBC加密模式,利用已知明文、密文,得到密钥,解密获得明文

2. 悲伤的结局

同样类似于CBC加密模式,利用填充和已知明文,得到密钥,解密获得明文

3. RSA

利用类似RSA私钥恢复的技巧,找到n的结尾,利用RSA解密方法求解明文

4. 老王的秘密

用于分享与普及网络知识,与合天智汇及原作者无关!

CTF篇(攻防世界)

欢迎来到CTF攻防世界的入门指南,深入探索每个挑战的奥秘:挖掘源代码的隐藏线索: 使用F开发者工具或快捷键Ctrl+U,探索flag的秘密所在。

解锁robots协议的智慧: 探索robots.txt文件,flag可能就隐藏在其规则之中。

备忘文件的细微之处: 观察.bak文件格式,洞察隐藏在备份中的flag。

理解Cookie的力量: 通过burp suite的抓包工具,解读cookie.php,破解信息加密。

前端知识的实战应用: 破解disabled属性,展现你的代码技巧,寻找flag。

登陆验证挑战: 挑战暴力破解或直接输入,解锁神秘账户。

php逻辑的逻辑迷宫: 探索构造参数a和b,遵循条件判断的线索。

http请求的新维度: 利用get提交a=1,post提交b=2,理解不同方法的策略。

xff和referer的伪装术: 深入理解这两个技术,按照提示操作,揭示隐藏的网络世界。

在修改IP、抓包的旅程中,你会发现flag正静静等待着你的发现。 体验一句中国菜刀工具的魔力,输入url和密码,解锁flag.txt的神秘面纱。 通过ping测试,确认你的Linux目标系统,然后运用ls命令,一步步接近flag的所在地。 当密码保护的网页不再神秘,解码URL后,flag的光芒将为你照亮前行的道路。 新手web挑战告一段落,但php进阶之旅才刚刚开始。期待在下一次的探索中,与你共同见证更多技术的精彩碰撞。