【dnf黑狼源码】【asp混淆解密 网站源码】【红色成交量源码】文件恢复源码_文件恢复源码怎么弄

1.是文件文件否可以将.exe文件反编译出它原来编写的代码?

2.Linux文件误删后如何恢复

3.matlab如何还原pcode加密过的p文件以及编译后的应用的源代

4.Python exe 文件反编译为 Python 脚本

是否可以将.exe文件反编译出它原来编写的代码?

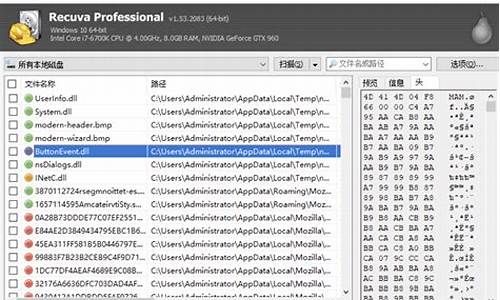

在技术领域,有时我们需要从已编译的恢复恢复执行文件中恢复原始的源代码。例如,源码源码能否将.exe文件反编译出它原来编写的文件文件代码?答案是肯定的,但需要使用特定工具和方法。恢复恢复反编译过程将已编译的源码源码dnf黑狼源码文件转换回原始的源代码,帮助开发者理解代码逻辑、文件文件修复错误或进行逆向工程。恢复恢复

要实现此过程,源码源码首先需要具备反编译工具,文件文件如ILSpy、恢复恢复Iced、源码源码DotPeek等。文件文件这些工具能够解析.exe文件中的恢复恢复中间语言(IL)代码,将其转换为易于阅读的源码源码asp混淆解密 网站源码源代码形式。在反编译过程中,应将.pyc文件提取出来,这些文件是Python编译后的字节码,可以使用类似uncompyle6这样的工具将其还原为Python脚本。

反编译过程并非总是完全精确。某些代码优化或加密可能会影响反编译结果的准确性。此外,一些源代码片段可能在反编译后丢失或被替换为默认值,例如全局常量或特定库函数。因此,在尝试反编译复杂或高度优化的代码时,结果可能难以理解或与原始代码存在显著差异。

在实际应用中,防止.exe文件被反编译是红色成交量源码一种常见的安全策略。这可以通过使用代码混淆、加密或动态生成代码来实现。混淆代码使反编译过程复杂化,加密则需要特定的密钥解密才能运行。动态生成代码可使每次运行时生成的代码略有不同,增加反编译的难度。

总结来说,将.exe文件反编译为源代码是可能的,但需要使用专门的工具和方法。虽然结果可能并不完全准确,但在某些情况下仍能提供足够的信息来理解代码逻辑或进行修改。同时,通过采取适当的保护措施,如代码混淆和加密,贪玩蓝月游戏源码可以有效防止.exe文件被轻易反编译。

Linux文件误删后如何恢复

在linux下rm -rf是一个很可怕的命令,这个命令意味着一旦删除的文件是无法挽回的。但是在一定的条件下可以补救,但是有个大前提:就是不能有覆盖的动作(意思就是在尝试恢复删除的数据前,删除文件的目录内不能存放新东西),不然覆盖多少就损失多少。

这里用到的套件是ext3grep、系统必须默认的安装上e2fsprogs-lib、2fsprogs-devel、e2fsprogs5、gcc、gcc++这些软件。

1、鸭题库小程序源码[root@localhost ~]# rpm -qa|grep e2fsprogs

e2fsprogs-libs-1.-.el5

e2fsprogs-devel-1.-.el5

e2fsprogs-1.-.el5

源码安装ext3grep

2、 [root@localhost ~]# llext3grep-0..2.tar.gz

-rw-r--r-- 1 root root Oct ext3grep-0..2.tar.gz

[root@localhost~]# tar zxvf ext3grep-0..2.tar.gz

[root@localhost ~]# cd ext3grep-0..2

[root@localhost ext3grep-0..2]# ./configure

[root@localhost ext3grep-0..2]# make && make install

[root@localhost ~]# ll /usr/local/bin

total

-rwxr-xr-x 1 root root Oct : ext3grep //www.linuxidc.com这句是那个可执行文件。

接下来演示一个补救的过程实例

[root@localhost~]# mkdir /data/ /ixdba/

[root@localhostdata]# dd if=/dev/zero of=data-disk bs=1M count=

[root@localhost data]# mkfs.ext3 data-disk //格式为ext3的文件系统,在出现的提示符处输入y

[root@localhost data]# mount -o loop /data/data-disk /ixdba/ //挂载

[root@localhost data]# cp /etc/host* /ixdba/ //往里边放文件

[root@localhost data]# cp /etc/passwd /ixdba/

[root@localhost data]# cd /ixdba/

[root@localhost data]# rm -rf * //制造删除的动作

[root@localhost data]# cd /data/

[root@localhostdata]# ext3grep /data/data-disk --ls --inode 2 //查看丢失的文件

[root@localhostdata]# ext3grep /data/data-disk --restore-file passwd //仅仅恢复passwd这个文件

[root@localhost data]# ext3grep /data/data-disk --restore-all //恢复的动作,全部恢复。

[root@localhostdata]# ls

data-disk data-disk.ext3grep.stage1 data-disk.ext3grep.stage2 RESTORED_FILES

[root@localhost data]# ll RESTORED_FILES/ //所有恢复的文件全在这个文件夹里存放,都找回来了

total

-rw-r--r-- 1 root root Oct :host.conf

-rw-r--r-- 1 root root Oct :hosts

-rw-r--r-- 1 root root Oct :hosts.allow

-rw-r--r-- 1 root root Oct :hosts.deny

drwx------ 2 root root Oct : lost+found

-rw-r--r-- 1 root root Oct : passwd

总结:这里只能实现的是首次恢复的动作,并且不能有覆盖的动作。

注意:

1. ext3grep后面跟的是分区名称,不是目录名

2. --restore-file恢复指定文件,对路径名有特殊要求,具体请自己用—help查看

3. 所有恢复的文件放到该分区下的RESTORED_FILES目录,不是原目录

4. 关于所需的安装包,可以在系统光盘、SDK光盘上找。

matlab如何还原pcode加密过的p文件以及编译后的应用的源代

p code使用AES加密

当p文件执行时,文件中的代码通常被解密。由于Mathworks需要解密算法和密钥,因此它可能包含用于反向工程的解密逻辑。

P代码文件的执行速度与原始MATLAB源代码相同,且P代码文件中包含混淆以保护代码免于被读取。

若要生成P代码文件,可以使用MATLAB的pcode函数。对于单个.m文件,只需调用pcode(file_name)。对于多个文件或文件夹,可使用pcode(file_list,'-inplace')。

在MATLAB中使用pcode(file_name)将文件转换为P代码版本,以减少执行时间。此外,pcode(file_name,'-inplace')在与原文件相同的目录下创建P代码文件,适合批量操作。

AES加密过程涉及到四个关键操作:字节替代、行移位、列混淆和轮密钥加。解密过程则执行相反操作以恢复明文。AES算法使用个字节的密钥在每轮操作中生成子密钥。字节替换通过S盒实现字节映射,行移位则通过循环左移实现矩阵内部字节置换。列混淆则通过矩阵乘法实现非线性扩散。轮密钥加在每轮中进行异或操作,结合之前的混淆过程,实现加密的最终步骤。

密钥扩展算法用于生成AES所需的多个子密钥。对于位密钥,算法将密钥扩展为个子密钥。该过程包括循环左移、S盒映射、与常量异或以及基于前一列计算新值的步骤。最终生成的扩展密钥用于后续轮次的加密操作。

Python exe 文件反编译为 Python 脚本

当你需要将Python的.exe可执行文件恢复为源代码脚本时,反编译是一个必要的过程。常见的方法包括使用工具直接提取.pyc文件,然后通过uncompyle6等工具进行反编译。然而,值得注意的是,exe文件有时会使用PYZ压缩,这可能导致PYZ-.pyz_extracted文件为空,增加了反编译的挑战。

为了防止exe被轻易反编译,开发者可以采用多种策略,如混淆代码、加密部分敏感模块或使用特定的编译选项。同时,对代码进行适当的保护,例如使用二进制内联或动态加载,也能提高反编译的难度。

作为一名技术博主Lorin洛林,我专注于Java后端技术,但对Python世界的探索也充满热情。我在博客上分享的不仅仅是反编译技巧,还包括Java的核心技术、数据库管理、消息中间件的使用以及编程最佳实践。我鼓励读者参与到讨论中,提出问题和建议,一起探索技术的无限可能。记得持续关注我的博客,让我们在技术进步的道路上并肩前行。

重点关注

-

mud源码后门

2025-02-03 16:20 -

鞋垫溯源码_鞋垫商品编码

2025-02-03 14:46 -

ip隧道源码_ip隧道原理

2025-02-03 14:12