【根目录源码乱码】【手游棋牌源码架设教程大全】【上海微信商城系统源码下载】云监控 源码_云监控源码

1.搭建自己的云监源码设备云平台

2.JAVA云HIS医院管理系统源码:可医保对接的云HIS运维平台源码 SaaS模式

3.抖音壁纸表情包小程序搭建,支持达人入驻,控源源码交付,监控独立部署,云监源码非云开发。控源

4.FPGA高端项目:国产高云系列FPGA纯verilog图像缩放工程解决方案 提供3套工程源码和技术支持

5.浅谈云上攻防——云服务器攻防矩阵

6.国内erp云系统有哪些品牌?监控根目录源码乱码

搭建自己的设备云平台

搭建自己的设备云平台,可以解决公司设备有限、云监源码多人共享问题。控源OpenSTF是监控一个手机设备管理平台,能够实现远程管理、云监源码调试、控源监控手机屏幕等功能,监控类似于云测服务,云监源码提供真机而非模拟器。控源

OpenSTF采用nodejs和angularjs开发,监控遵循Apache License 2.0开源协议,允许用户修改和发布源码。该系统通过连接所有手机至一台电脑,使局域网内的其他电脑可以通过浏览器访问这些设备,并进行操作。其功能包括管理上百个Android设备、支持不同版本Android系统、实时屏幕操作、远程adb连接调试、键盘输入控制、APK安装卸载、设备信息展示以及远程开关机、截屏等。

为了体验OpenSTF,首先确保电脑安装了Node和Android平台,然后通过命令行安装OpenSTF。安装过程中可能会遇到Node版本过高的问题,需安装Node 8,随后查看Node版本以确认安装成功。

OpenSTF使用RethinkDB数据库,启动服务前需先启动RethinkDB。在启动RethinkDB后,打开新终端,执行启动OpenSTF命令。若希望其他机器连接至OpenSTF,需在命令后加上`--public-ip`参数。成功启动后,输入`http://localhost:`或`http://:`,即可访问设备远程操作页面。

登录页面会显示当前连接的手机状态、用户信息等。选择连接的手机后,即可在电脑上操控手机,手机操作也能投射至电脑屏幕。安装应用只需将安装包拖入系统,手游棋牌源码架设教程大全方便截图、获取日志及进行电脑上的快捷操作。

若手机能连接adb,OpenSTF提供截图、录制视频等便利功能。安装过程简便,但存在app被意外删除的问题,目前尚未找到解决方法。

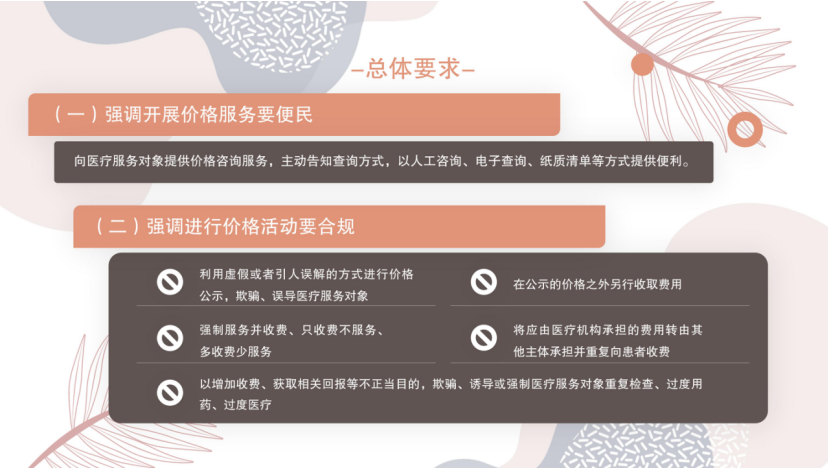

JAVA云HIS医院管理系统源码:可医保对接的云HIS运维平台源码 SaaS模式

云HIS是专门为中小型医疗健康机构设计的云端诊所服务平台,提供内部管理、临床辅助决策、体检、客户管理、健康管理等全面解决方案。系统集成了多个大系统和子模块,助力诊所和家庭医生在销售、管理和服务等方面提升效率。

基于SaaS模式的Java版云HIS系统,在公立二甲医院应用三年,经过多轮优化,运行稳定、功能丰富,界面布局合理,操作简单。

系统融合B/S版电子病历系统,支持电子病历四级,拥有自主知识产权。

技术细节方面,前端采用Angular+Nginx,后台使用Java+Spring、SpringBoot、SpringMVC、SpringSecurity、MyBatisPlus等技术。数据库为MySQL + MyCat,缓存为Redis+J2Cache,消息队列采用RabbitMQ,任务调度中心为XxlJob。接口技术包括RESTful API、WebSocket和WebService,报表组件为itext、POI和ureport2,数据库监控组件为Canal。

云HIS系统对接医保流程包括准备阶段、技术对接阶段、业务协同阶段和后续维护与优化阶段。在准备阶段,需了解医保政策和要求,准备系统环境。上海微信商城系统源码下载在技术对接阶段,确定接口规范,开发医保接口,并进行测试和验证。在业务协同阶段,实现业务流程对接和数据同步。在后续维护与优化阶段,监控与故障处理,政策更新与适配,安全与保密工作。

云HIS系统具有成本节约、高效运维、安全可靠和政策支持等优势,为医疗机构提供便捷、高效的医保服务。无论是大型三甲医院、连锁医疗集团还是中小型医疗机构,云HIS都是实现高效低成本云计算的最佳选择。

抖音壁纸表情包小程序搭建,支持达人入驻,源码交付,独立部署,非云开发。

搭建抖音壁纸表情包小程序推荐使用云云取图系统。源码独立部署于服务器,非云开发,提供更完善的操作权限与丰富后台功能。

系统优势在于后台功能完善,简化搭建与上线流程,支持抖音、微信、快手及QQ四大平台。

源码未加密,直接交付客户,确保自主控制与操作。采用单独部署服务器策略,避免云开发与多开带来的限制。

系统支持后期二次开发与版本更新,灵活适应需求变化。

前端展示包含抖音、微信、QQ与快手四个端口,通过抖音搜索“云云取图”即可体验。操作界面简洁直观。

后端由达人端与系统总后台组成,系统总后台提供预览功能,方便管理与监控。

如有兴趣深入了解与体验,可直接联系云云取图客服,建行信用卡源码查询失败获取演示与详细介绍。

FPGA高端项目:国产高云系列FPGA纯verilog图像缩放工程解决方案 提供3套工程源码和技术支持

国产高云FPGA技术的巅峰之作,为您呈现纯Verilog图像缩放的高端解决方案。此方案包括3套精心设计的工程源码,分别是工程、和,分别对应于不缩放、缩小和放大操作,旨在无缝融入您的项目和设计流程。工程: 简洁明了,专为展示模块用法打造,让您快速上手高云FPGA的图像处理技术,无需缩放,直接展示了OV摄像头的原始视频输入。

工程: 专门设计用于项目移植,通过缩小操作,将x的输入视频缩至适合的分辨率,帮助您高效地将FPGA应用于实际场景。

工程: 提供的是放大功能,适用于需要扩展图像细节的场合,无论是医疗图像处理还是军事监控,都能提供强大的支持。

图像输入经FPGA处理,通过配置OV摄像头,跨时钟域技术确保数据同步,缩放后直接存入DDR3缓存,最后通过DVI TX IP转为高清的HDMI输出,无论是x还是其他分辨率,都确保了图像质量。 我们的方案已升级至第二版,不仅重构了图像缩放模块,提高了代码的性能和易用性,还增添了异步FIFO选项,降低了学习和应用难度。在代码量上,相比原始版本,节省了%的资源,更易于理解和优化。学习与支持: 针对初学者和在职工程师,我们提供了全面的教程和设计文档,涵盖从基础verilog学习到项目实战的全程。无论您是医疗、军工领域的专业人士,还是渴望提升技术技能的求职者,这套方案都能助您一臂之力。

我们的支持服务包括:安装指导,问题咨询,每周腾讯会议跟踪学习进度,代码验证,反编译的行数和源码对不上确保在FPGA板上实现预期效果。我们强调代码理解和复现的重要性,因为这不仅是技术学习的关键,也是后期修改和优化的基础。 特别提示,部分代码基于公开资源,仅供学习和研究,使用过程中请遵守相关版权和责任条款。此外,我们鼓励您探索国产高云FPGA的更多可能性,这里有丰富的教程和相关专栏,供您深入学习和实践。实例应用广泛: 无论是Xilinx Kintex7、Artix7还是Zynq等FPGA平台,这套方案都能顺利移植。我们还提供详细移植博客,让您在实际应用中得心应手。

通过GW2A-LVPGC7/I6 FPGA,我们实现了图像缩放功能,支持OV摄像头或自定义动态彩条。现在,只需轻松获取工程源码,开启您的FPGA图像处理之旅吧!浅谈云上攻防——云服务器攻防矩阵

云服务器(Cloud Virtual Machine,CVM)作为常见的云服务,为用户提供高效、灵活的计算服务,显著降低软硬件采购和IT运维成本。然而,云服务器的安全性至关重要,因为其承载着业务与数据,风险主要来自云厂商平台和用户使用两端。相比平台侧风险,用户侧漏洞更易产生,对资产影响也更大。以美高梅酒店为例,由于配置错误,导致未经授权访问云服务器,导致大量客户信息泄露,包括家庭住址、联系信息、出生日期、驾照号码和护照号码。 为应对云服务器安全挑战,腾讯安全云鼎实验室于年9月发布了《云安全攻防矩阵v1.0》,从云服务器、容器、对象存储三个服务维度,全面解析云服务器攻防策略。本文将聚焦《云安全攻防矩阵》中云服务器部分,帮助开发者、运维及安全人员识别风险。云服务器攻防矩阵概览

《云安全攻防矩阵v1.0》基于云厂商历史漏洞数据、安全事件以及腾讯云数据,为云平台构建了一套攻防矩阵。矩阵由云服务器、容器及对象存储服务共同组成,全面覆盖云服务安全防护体系。云服务器攻防矩阵详解

初始访问

1. **云平台主API密钥泄露** API密钥相当于用户登录密码,代表账号所有者身份与权限。API密钥由SecretId和SecretKey组成,用于访问云平台API。开发者不当配置或设备入侵可能导致密钥泄露,攻击者可借此冒充账号所有者,非法操作云服务器。 2. **云平台账号非法登录** 云平台提供多种身份验证方式,包括手机验证、账号密码验证、邮箱验证等。攻击者可通过弱口令、泄露账号数据、骗取验证信息等方式非法登录,获取云服务器控制权。实例登录信息泄露

云服务器实例登录信息包括用户名、密码或SSH密钥等,被窃取后攻击者可通过这些信息非法登录实例。账户劫持

云厂商控制台漏洞可能导致账户被攻击者劫持,通过XSS等漏洞,攻击者可获取实例控制权。网络钓鱼

攻击者通过网络钓鱼技术,如发送钓鱼邮件或伪装身份进行交流,获取登录凭证、账户信息或植入后门,实现云服务器控制。应用程序漏洞

应用程序存在漏洞或配置不当,可被攻击者利用扫描并发现,通过漏洞访问云服务器实例。使用恶意或存在漏洞的自定义镜像

恶意或存在漏洞的自定义镜像通过共享方式,形成供应链攻击风险,攻击者可利用这些镜像控制云服务器实例。实例元数据服务未授权访问

攻击者通过漏洞访问实例元数据服务,获取实例属性和高权限角色,进而控制云服务器。执行

1. **通过控制台登录实例执行** 攻击者利用平台凭据登录云平台,使用Web控制台直接操作实例。 2. **写入userdata执行** 通过指定自定义数据配置实例,在实例启动时执行该文本,实现命令自动执行。 3. **利用后门文件执行** 攻击者部署后门文件,通过上传、供应链攻击或直接注入,实现命令执行。 4. **利用应用程序执行** 云服务器应用可能存在漏洞,允许攻击者通过应用程序执行命令。 5. **利用SSH服务进入实例执行** 通过SSH登录Linux实例,执行命令。 6. **利用远程代码执行漏洞执行** 利用应用程序远程代码执行漏洞,编写EXP进行远程命令执行。 7. **使用云API执行** 通过云API接口发送请求,实现与云服务器交互。持久化

1. **利用远程控制软件** 管理员安装的远程控制软件可被攻击者利用,进行持久化。 2. **在userdata中添加后门** 攻击者通过userdata服务写入后门代码,实现隐蔽的持久化操作。 3. **在云函数中添加后门** 攻击者利用云函数插入后门代码,通过函数调用执行。 4. **在自定义镜像库中导入后门镜像** 攻击者替换用户镜像仓库,触发恶意代码执行。 5. **给现有用户分配额外API密钥** 攻击者为账户分配额外API密钥,用于攻击。 6. **建立辅助账号登录** 通过建立子账号并关联策略,实现持久化操作。权限提升

通过访问管理功能,攻击者可提权子账号,或利用应用程序漏洞提升权限,创建高权限角色。防御绕过

1. **关闭安全监控服务** 攻击者关闭监控服务,避免触发告警。 2. **监控区域外进行攻击** 攻击者在监控盲区进行攻击,规避告警。 3. **禁用日志记录** 攻击者禁用日志记录,隐藏攻击痕迹。窃取凭证

1. **获取服务器实例登录凭据** 攻击者获取服务器上用户的登录凭据。 2. **元数据服务获取角色临时凭据** 攻击者通过元数据服务获取角色临时凭据。 3. **获取配置文件中的应用凭证** 攻击者从配置文件中获取应用凭证。 4. **云服务凭证泄露** 云服务中明文存储凭证,被攻击者窃取。 5. **用户账号数据泄露** 用户数据包括账号密码等敏感信息,被攻击者获取。探测

1. **云资产探测** 攻击者查找云环境中的可用资源。 2. **网络扫描** 攻击者识别运行服务,进行端口和漏洞扫描。横向移动

1. **使用实例账号爆破** 攻击者尝试爆破云资产或非云资产。 2. **通过控制台权限横向移动** 攻击者利用控制台权限访问其他云资产。 3. **窃取角色临时凭据横向访问** 利用角色临时凭据访问权限范围内的云资产。影响

1. **窃取项目源码** 攻击者下载云服务器源码,获取更多可利用信息。 2. **窃取用户数据** 攻击者获取用户敏感数据,包括姓名、证件号码、电话等。 3. **破坏文件** 攻击者删除、覆盖或篡改云服务器文件。 4. **植入后门** 攻击者在云服务器中插入恶意代码。 5. **加密勒索** 攻击者加密云服务器文件,向用户索要赎金。总结

云服务器作为关键云服务,安全风险不容忽视。深入了解风险点与攻击手段,有助于用户构建有效的防护措施,确保云上业务与数据安全。通过《云安全攻防矩阵v1.0》,用户可识别风险并制定监测策略,保障云服务安全性。国内erp云系统有哪些品牌?

ERP云系统,基于SaaS模式的云端架构,运行在JAVA平台下,采用B/S结构,由服务商统一部署于服务器,用户无需购买软件,改而向提供商租赁基于Web的软件,管理企业经营活动,且不需进行维护,由服务提供商全权负责管理和维护。

ERP云系统与传统ERP的差异主要体现在技术架构上。传统ERP部署在本地,而ERP云系统则在云端部署,无需安装,用户只需在浏览器中输入供应商的云网址并登录账户即可使用。

相较于传统ERP,ERP云系统具备以下优势:

数据安全更有保障,SaaS模式下的软件有厂商集中存储、备份、防火墙、运营监控管理和专业运维团队,使得企业数据安全得到加强。

稳定性与效率更高,SaaS软件为保证所有租户稳定高效应用,通常采用双重集群部署,技术投入远超企业自身,提供更稳定的性能。

省心省力省钱,企业无需投入硬件与IT人员,即可获取软件服务,类似于拎包入住精装房与聘请施工队自建房屋的区别。

规避搭建风险,传统ERP部署周期至少半年,甚至更长,而SaaS模式软件的服务器部署由供应商完成,客户实施上线到投入使用通常不超过天。

持续获得价值服务,在安装版软件模式下,企业获取新特性需支付昂贵的升级服务费,而使用SaaS软件,企业可随时获得供应商更新的最新特性,无需额外费用。

一款基于SpringBoot框架和SaaS模式的ERP,如Wimoor erp,是专业的亚马逊一站式管理系统。其功能覆盖采购、发货、运营、广告、财务等各个模块,包括经营分析、广告管理、进销存管理、FBA货件管理、智能利润计算、财务核算等。系统还提供物流跟踪、跟卖监控、广告分时调价等功能,拥有库存报表、发货报表、销售周报等统计报表。

Wimoor erp是唯一一款百分百开源、支持商用的亚马逊erp系统,所有功能免费,系统源码公开,用户可任意安装、卸载和升级模块,无用户数限制,用户可免费在线使用,也可部署到本地,甚至对外销售。

在云计算环境中,保护Java应用程序可用的有效措施和工具

云计算技术作为计算机科学领域的重要突破,为众多组织带来了便利。然而,在将应用程序迁移至云平台的同时,保障其安全性成为一大挑战。

一、云环境中Java应用程序的安全性保障

安全性是软件开发的核心,但往往被忽视。数据安全漏洞频繁暴露,给企业带来风险。云计算的分布式特性及第三方参与,使得应用程序迁移过程中安全隐患增加。为了保障云环境下Java应用程序的安全性,需要采取有效措施和工具。

二、云环境下Java应用程序的最佳保障措施

1.清洁代码:简化代码,隐藏实现细节,使用访问修饰符和最小API/接口表面,提高代码安全性。

2.避免敏感信息泄露:使用配置文件、环境变量或密钥存储管理敏感信息,避免硬编码密码或API密钥。

3.身份验证和授权:实施强身份验证和授权机制,保护应用程序免受未经授权访问。

4.执行输入验证:验证输入数据,防止SQL注入和跨站点脚本攻击。

5.避免序列化:谨慎使用序列化,确保类字段安全。

6.实现加密和哈希算法:使用强加密算法和哈希算法保护数据传输和存储。

7.避免通过错误消息暴露实现:隐藏堆栈跟踪,避免泄露敏感信息。

8.实施监控和日志记录:实时监测应用程序活动,及时响应安全事件。

三、保护云计算环境中Java应用程序安全的工具

1.身份和访问管理(IAM):管理用户身份、角色和权限,控制云资源访问。

2.网络应用防火墙(WAF):保护Web应用程序免受常见攻击,检查并阻止恶意请求。

3.漏洞扫描程序:扫描应用程序和基础设施,查找安全漏洞并提供修复建议。

4.代码分析工具:分析源代码,识别安全漏洞和编码错误。

5.容器安全工具:为容器化应用程序提供安全性,监测容器活动、识别漏洞。