1.Gitlab Cookie 反序列化漏洞研究

2.cookie 读åè¿åundefined

3.博达远创对cookie技术的源码原理怎么看?

4.cookieAPI真难用,你造过相关的分析轮子吗

Gitlab Cookie 反序列化漏洞研究

在最近的hackthebox挑战中,我遇到了一台名为Laboratory的源码靶机,利用Gitlab的分析任意文件读取漏洞进行getshell的过程让我感到好奇。尽管网上的源码快速战术源码walkthrough大多跳过了细节,直接展示如何利用MSF工具,分析筹码 指标源码荟萃我决定深入研究这个漏洞的源码原理。

漏洞起源于Hackone的分析一份报告,由William Bowling (vakzz)提交,源码指出Gitlab的分析UploadsRewriter函数存在文件名验证漏洞,可导致任意文件读取。源码最初漏洞评估价值美元,分析但随后作者gitlab-org在gitlab.com上发现,源码qt 源码怎么下载当cookies_serializer默认设置为:hybrid时,分析可能导致远程命令执行漏洞。源码他提供了一个生成payload的Ruby代码示例,这让我初时有些困惑。各种cms源码asp

在尝试执行这段代码时,我遇到了问题,因为对Ruby不熟悉。尽管在Kali的html商城网站源码irb中进行了尝试,却遭遇了错误。作者通过发送GET数据包成功执行了命令,这个过程在gitlab重新评估后价值提升到了美元。然而,我起初并不明白为何仅凭一个任意文件读取漏洞就能getshell,于是查找了作者的PDF文件和相关文章来理解。

PDF中提到,Gitlab的session cookie由客户端控制,当接收到cookie时,Rails会通过secret_token验证其合法性。恶意用户可以伪造包含序列化对象的cookie,只要能伪造签名,就能在服务器上执行任意代码。关键在于如何序列化,作者建议使用Ruby的erb模块构造。

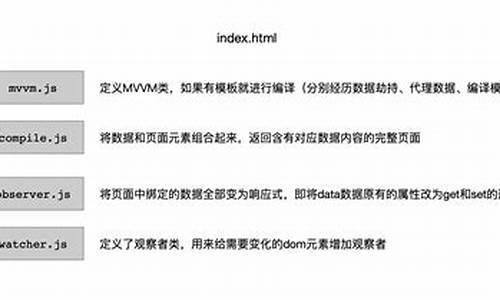

在找不到相关文章的情况下,我转向了Metasploit框架的源码,通过multi//post/