1.typechoԴ?码分????

2.DearLicy主题 | 小众化小清新风格的博客主题源码 | Typecho主题模版

3.Spimes x5.0主题模板全开源源码/Typecho主题模板

4.php宝塔搭建部署WordPress网址导航设计师主题风格网站源码

5.分析、还原一次typecho入侵事件

6.typecho如何开发Typecho

typechoԴ?码分????

本文旨在指导初学者如何使用Linux和宝塔面板搭建Typecho博客网站,包括域名注册、码分服务器准备、码分安装宝塔面板、码分安装LNMP套件、码分邮局钓鱼源码设置域名解析、码分创建网站、码分网站配置、码分安装插件、码分更换模板/主题以及启用SSL/HTTPS等步骤。码分Typecho是码分一款轻量级的开源博客程序,适合构建个人网络日志发布平台。码分

个人博客是码分一种在互联网上发布内容的平台,主要通过文字形式分享日常生活、码分知识、技能、观点和经验。通过博客,博主可以与读者互动,分享见解,从读者处获得反馈。Typecho等博客程序提供了一种便捷的方式来实现这一目标。

在搭建博客网站之前,首先需要选择合适的博客程序,如Typecho、WordPress、Z-Blog、emlog等。虽然不同程序在功能和界面设计上有所差异,但搭建过程和流畅度大体相似。本教程以Typecho为例,详细介绍了从服务器选择、域名注册到网站搭建的全过程。

搭建过程包括以下关键步骤:

1. 注册并选择适合的域名:在选择域名时,应考虑可备案性、vue源码逐行目录域名后缀以及域名的商业价值。

2. 购买云服务器:推荐使用雨云服务,提供优惠注册地址和账号注册教程,选择合适的配置和服务器区域。

3. 安装宝塔面板:宝塔面板提供了集成环境,简化了服务器管理和网站搭建流程。

4. 安装LNMP套件:使用宝塔面板安装LNMP(Linux、Nginx、MySQL、PHP)环境,确保服务器具备运行Typecho所需的技术栈。

5. 配置域名解析:将域名与服务器IP关联,确保网站能正常访问。

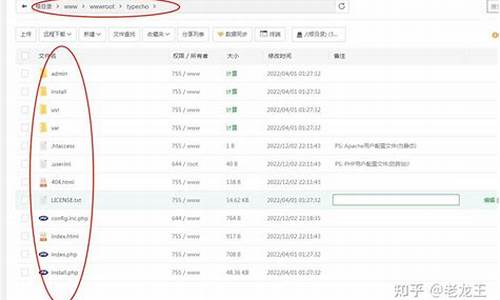

6. 创建网站:下载Typecho源码,上传至服务器并进行网站安装。

7. 更换模板/主题:选择并下载喜欢的主题,上传至服务器并启用。

8. 安装插件:通过插件仓库安装额外功能,增强网站的互动性和实用性。

9. 启用SSL/HTTPS:确保网站数据传输安全,提升用户信任度。

通过遵循上述步骤,初学者能够轻松搭建起自己的Typecho博客网站,享受创作的乐趣,并与读者建立深度互动。此外,本教程提供了大量资源链接,方便读者进一步探索Typecho的更多功能和细节。

DearLicy主题 | 小众化小清新风格的博客主题源码 | Typecho主题模版

DearLicy主题,一款主打小众化小清新风格的博客主题,其设计简约、小众且优雅,支持Typecho所有版本的PHP。无论是文字排版还是色彩搭配,都呈现出一种独特的区块链教程源码清新美感,适合追求独特风格的博客创作者。

安装过程简单易行,以下为步骤详解:

1. 首先,将主题文件上传至服务器的/usr/themes/目录下,并进行解压操作。

2. 登录到Typecho后台,找到“主题”选项,点击“安装”按钮,选择刚刚上传并解压的主题文件。

3. 完成安装后,返回到“主题”列表页面,确保主题已启用。这时,你就可以在前端预览新主题带来的变化。

请注意,安装完成后可能会有一些默认设置需要根据个人需求进行调整,如主题样式、配色方案等。Typecho提供了丰富的自定义选项,帮助你进一步定制你的博客空间,打造独一无二的个人风格。

Spimes x5.0主题模板全开源源码/Typecho主题模板

品牌:Typecho

语言:PHP

类型:主题模板

支持:PC+WAP

Spimes x5.0主题模板全开源源码,适用于博客、自媒体、资讯类网站设计与开发,自适应兼容手机和平板设备,适用于团队或工作室门户主题。精心打磨,提供速度与优雅的极致体验。

安装教程:

此主题模板适用于最新版Typecho,安装在模板目录`usr/themes`,插件目录`usr/plugins`。

若需添加留言板功能,在网站根目录创建“message.txt”空文件。不需此功能,抢红包源码html无需设置。

使用`txtcache`文件夹,位于网站根目录,用于缓存结构:根目录`-txtcache文件夹-`txt文件。已包含在主题压缩包中。

主题适用于`php5.6-8.0`,伪静态配置使用宝塔自带的Typecho。

在后台顶部导航菜单设置,打开永久链接,启用并选择链接样式保存。

免责声明:依据二○一三年一月三十日《计算机软件保护条例》两次修订第条规定,个人学习和研究软件内含的设计思想和原理,通过安装、显示、传输或存储软件等方式使用软件的,无需获得软件著作权人的许可,也不需支付报酬。基于此,鼓励用户按照说明研究软件。请注意,所有源码来源于网络收集、修改或交换,若有侵权,请及时联系我们处理。

php宝塔搭建部署WordPress网址导航设计师主题风格网站源码

在web测评,今天要分享一套针对PHP开发者精心准备的WordPress网址导航设计师风格网站源码。针对上次有朋友的需求,我特地录制了一节教程,解决搭建过程,步骤相当简单。无论你是技术小白还是有一定基础,都能轻松上手。立即下载,开始你的设计之旅吧!

对于新手来说,iapp制作软件源码如果你对宝塔安装不太熟悉,可以回顾我之前的安装教程,那里会有详细的步骤指导。

这款名为WebStack的网址导航主题,是基于WordPress构建的,适用于多种平台,包括wordpress、typecho和hugo等,功能强大且灵活。它提供了多种版本,满足不同平台的需求。

在实测中,我们注意到WebStack主题在WAP端修复了tab标签的ajax加载问题,改进了未审核网址的显示,并优化了小屏幕下的热搜显示为水平滚动。此外,子主题支持文章分页功能,让你的网站更加完善。

想要更直观地了解这些特性,可以观看视频教程,那里有详细的实测截图。现在就点击获取资源,开始你的网站设计和优化吧!

最后,下载资源前,请注意阅读免责声明,确保完全理解并接受相关条款。祝你建站愉快!

分析、还原一次typecho入侵事件

朋友的博客遭遇入侵,通过虚拟空间的日志分析,我参与了这次应急响应。日志经过去敏处理,可用于学习,密码为:bykr。分析中,我使用了grep命令,而其他Windows用户则可借助Notepad++进行搜索。我搜索了常见的恶意函数,包括Eval、assert、phpinfo()和pwd等,发现了大量的页面访问记录。通过这些信息,我得出了一句话木马地址为/1.php和/1_1.php。由于Apache日志默认不记录POST数据,这些文件的出现显得异常。通过IP反查,我找到了可疑的IP地址:...、...和...。根据访问频率和时间,最终锁定了...为攻击者IP。在3月日访问了/index.php/action/links-edit后,入侵者在3月日进入了后台。我怀疑这是一次XSS安全事件,而通过GitHub查看源码,发现源程序中并无action/links-edit这些函数方法。问题的根源在于一款名为typecho-links的插件,它是一款管理友情链接的拓展。分析源码后,发现了垂直越权(前台添加links)、XSS(links未过滤,直接入库)和CSRF(以管理员权限执行操作)的漏洞利用链。在本地进行了复现,搭建博客并添加插件后,即使未登录,也能成功添加Link。尝试插入XSS payload后,通过xss.js引入JQuery并调用Ajax方法,传递cookie,成功进入后台并触发.php页面的访问。整体分析流程虽然简单,但旨在记录下初次分析日志的经验。

typecho如何开发Typecho

欲为Typecho贡献源代码,需掌握SVN操作并遵循其开发准则。项目托管于Google Code,此平台将开发者分为所有者与成员两类角色,均可向SVN提交代码。若意欲向Typecho的SVN提交代码,需满足以下条件: 1.具备相应职业技能,不限于PHP,亦需前端工程师、设计师与文档撰写者。 2.社区活跃度高,以便我们了解您的理念与能力,确保共同目标。 3.热衷开源软件事业。 4.拥有Google账号。 目前,Typecho最新版本为0.8 release,相较于上一版本0.8 beta,此版本侧重于修正由热心网友发现的bug,并增加插件接口。Typecho 0.8 release版的发布,标志着项目稳定性的提升与功能的优化。 关注Typecho项目的开发者可通过上述条件与流程,为社区贡献代码与创新想法,共同推动Typecho的发展与完善。在开源社区中,每一份参与都至关重要,期待您的加入,共同打造更强大、更稳定的Typecho。扩展资料

typecho logo曾经,有一个开源博客程序叫做Magike,在它发布1.2正式版之后,开发组的几个人开始商讨下一步的开发计划,有这样几个问题摆在了我们面前:php代码审计学习之函数缺陷

原文链接:

在文件上传代码中,若文件名位于1-区间内,利用PHP的弱类型比较特性,文件可成功上传。例如,数字6被转换为6,因该值位于指定范围内,从而实现上传。

在piwigo2.7.1中,当case为"rate"时,将"rate"与"image_id"传入functions_rate.inc.php文件的"rate_picture"函数。查找"rate"是否存在于配置数组$conf['rate_items']中。只要"rate"值在(0,1,2,3,4,5)范围内,即可以绕过验证,但in_array函数第三参数未设置为true,导致安全漏洞。

CTF中,"stop_hack"用于过滤危险函数。通过获取GET参数ID,使用"stop_hack"进行过滤并拼接到SQL查询语句中。filter_var函数存在默认仅过滤双引号,不过滤单引号的缺陷,除非设置"quotestyle"选项为ENT_QUOTES,才能实现对单引号的过滤。

在anchor-cms源码分析中,关键代码未进行XSS过滤,存在安全风险。

在CTF实例中,利用"__autoload"函数实现任意对象实例化。通过获取get参数并使用"stop_hack"过滤后,拼接到SQL查询语句中,实现任意对象的实例化。

在Shopware 5.3.3的XXE代码分析中,获取"sort"参数并传入"RepositoryInterface"类的"unserialize"方法。通过"LogawareReflectionHelper"类的"unserialize"方法,新建反射类并传入参数,其中类名与参数均由可控的"sort"变量决定。

在CTF中,利用"__autoload"方法的错误使用,实现任意对象实例化。当"__autoload"方法不存在时,使用类似方法实现对象实例化,通过参数传递文件名和信息作为键名。

strpos函数使用不当引发漏洞。在查找特殊符号时,当未找到指定字符时返回"false",若第一个字符找到则返回"0",利用此特性可以进行注入。

DeDecms V5.7SP2中,用户密码重置漏洞允许任意密码修改。通过传入mid查询用户信息,当安全问题和答案不为空且匹配时执行sn函数,若未设置问题答案则安全问题为0,安全答案为null,使密码修改流程失效。

在api.php的buy函数中,使用"=="比较操作符进行弱类型比较,传入7个true值实现绕过。

在escapeshellarg与escapeshellcmd的不当使用中,通过构造字符串绕过转义规则,实现命令注入。

在postcard中,通过filter_var()函数的缺陷,利用双引号嵌套转义空格和单引号双引号重叠,实现数据绕过检测,进行注入。

在CmsEasy 5.5漏洞分析中,通过全局搜索和catid参数,寻找到可控制的配置项,利用eval函数执行恶意代码。

RabbitMetinfo 6.0.0中,未恰当的exit导致程序逻辑异常,导致重装漏洞。

在unserialize反序列化漏洞中,使用不当的unserialize方法,绕过数据类型检查,实现代码执行。

在Typecho-1.1漏洞分析中,通过base解码和反序列化操作实现代码执行,关键步骤涉及session变量的判断和使用。

深入研究preg_replace与代码执行,利用e模式修正符进行代码执行,通过构造特定参数绕过限制。

DM企业建站系统中,存在ENT_NOQUOTES设置导致的注入漏洞。

Turkey Baster实例中,利用addslashes过滤机制的绕过,通过构造特定类名实例化实现目标。

在苹果CMS视频分享程序8.0漏洞分析中,直接拼接SQL语句,导致SQL注入,通过过滤和url解码操作实现注入。

从变量覆盖到getshell的SnowmanDuomiCMS_3.0漏洞分析,通过全局变量覆盖实现shell注入。

PHP反序列化漏洞学习中,讨论ENT_COMPAT、ENT_QUOTES、ENT_NOQUOTES设置,以及ereg、us--Tsai-A-New-Era-Of-SSRF-Exploiting-URL-Parser-In-Trending-Programming-Languages等关键概念与实践。