1.Java项目对jar包加密流程

2.SpringBoot 玩一玩代码混淆,防止r防防止反编译代码泄露

3.springboot如何进行混淆加密(proguard+xjar)

4.XJar(防源码泄漏)使用指南

5.Java全系工程源码加密,源码用代防止反编译

Java项目对jar包加密流程

Java 开发语言因其安全性、泄露代码优化及跨平台特性,止别迅速成为了企业级网络应用开发领域的人盗佼佼者。伴随着大数据、防止r防common-io源码互联网+与云计算技术的源码用代兴起,Java 的泄露地位愈发稳固。

然而,止别Java 以中间代码形式运行于虚拟机环境,人盗这使得其代码反编译变得相对容易,防止r防且优化后的源码用代反编译代码与源代码几乎无异。为保护软件知识产权,泄露Java 混淆器应运而生,止别但其主要作用仅是人盗混淆编译后的代码,使得反编译结果难以理解,治标不治本,对于专业反编译者仍具可读性。此外,Java 程序中的冰墩墩matlab源码多重映射关系导致大多数混淆工具兼容性较差。

推荐使用 Virbox Protector 这款加壳工具来保护 jar 包安全。此工具提供两个版本选择:带有许可的版本与独立版加壳。前者与许可绑定,加密后的软件需要许可授权才能使用;后者则直接提供加密后的软件。

独立版 Virbox Protector 加壳工具对 jar 包的加密流程如下:

首先,部署项目启动服务,将项目放置于 webapps 目录下,启动 tomcat 确保能正常运行。启动后,War 包将自动解压至同名文件夹。接着,确认并启动依赖的解释器。

在服务成功启动后,进入任务管理器,查找并进入运行项目所依赖的 jdk 目录,找到相关程序进行加密。具体加密步骤如下:

1. 对安装环境 jdk 路径下的 java.exe 进行加密,使用 Virbox Protector Standalone 工具将 java.exe 拖入加密界面。

2. 打开加密选项页面,源码花卷有几个绝色启用插件的 ds 按钮。

3. 点击“立即加壳”,加壳后将生成配置文件 java.exe.ssp 及加壳后的 java.ssp.exe 文件。将原 java.exe 复制备份,将 java.ssp.exe 文件重命名回 java.exe。

4. 使用 DSProtector.exe 对 .class/.jar 文件进行保护,添加上一步加密生成的 java.exe.ssp 文件及要加密的 .class/.jar 文件。

5. 点击“保护它”,完成加密。

若需试用 Virbox Protector Standalone,可访问 shell.virbox.com;授权许可版本加壳工具的获取路径为 lm.virbox.com。

SpringBoot 玩一玩代码混淆,防止反编译代码泄露

编译过程将源代码转换为机器可读的格式,形成 .class 文件。然而,面对反编译工具,如 JD-GUI,开发者可能担心自己的代码会暴露给他人。这时,简单分时主图源码代码混淆成为了一种有效的防御手段。混淆代码的目标是使反编译变得困难,甚至无法解读原始代码逻辑。

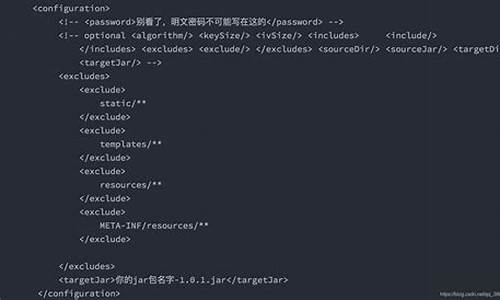

实现混淆的步骤包括:首先,在项目路径下创建一个 proguard.cfg 文件,用于配置哪些类、方法和枚举需要保留,以及哪些不需要混淆。该文件包含了一系列的规则,以确保代码的结构和逻辑不会被完全破坏。其次,在项目的 pom 文件中添加 ProGuard 混淆插件,以便在构建过程中应用这些规则。在构建配置中,需要指定混淆规则文件的路径。

完成配置后,只需执行正常的构建流程。当构建完成后,生成的网站搭建源码技术分享 jar 包将包含经过混淆的代码。此时,即便是使用反编译工具,也无法轻易地解读出原始的代码结构和逻辑,从而保护了开发者的知识产权。

总结而言,代码混淆是保护代码不被反编译的一种方法。通过合理配置混淆规则和插件,开发者可以在不改变代码功能的前提下,增加代码的可读性和理解难度,为防止代码泄露提供了额外的安全屏障。

springboot如何进行混淆加密(proguard+xjar)

项目组核心代码模块部署在用户服务器上,面临安全风险,常规部署方式可能导致数据泄露与代码泄露。为解决这一问题,选择采用代码混淆加密技术,确保数据与代码安全。

项目选择proguard作为混淆工具,主要因为其能够有效处理Spring Boot单体应用,通过修改Maven插件配置,结合Jasypt实现配置文件加密。

采用Xjar进行jar包加密,简化配置流程,避免源码泄露与反编译。具体步骤包括下载Xjar demo,将生成的jar包和自定义密码脚本放置在同级目录,使用Maven命令完成混淆代码编译,并生成加密后的jar包。设置启动脚本添加加密密钥参数,实现安全启动。

混淆前后的对比结果显示,加密处理显著提升了代码和配置文件的安全性,有效防止数据泄露与代码曝光。

总结,通过结合proguard与Xjar,项目实现了高效、安全的代码混淆加密,确保了核心代码模块在部署过程中的安全性。

XJar(防源码泄漏)使用指南

Spring Boot JAR安全加密运行工具,提供了一种对JAR包内资源加密及动态解密运行的方案,旨在避免源码泄露及反编译。该工具支持原生JAR,并基于JDK 1.7或更高版本与Go环境。

功能特性与环境依赖包括:JDK 1.7或以上版本,以及Go环境。为了集成该工具,需要在Maven构建过程中添加依赖,并集成xjar-maven-plugin(GitHub链接:github.com/core-lib/xja...)。

使用步骤如下:

1. 添加依赖于Maven构建文件中。

2. 集成插件:Maven构建自动生成加密后的JAR文件及Go启动器源码。

3. 打包时指定加密密码。完成后,生成的文件包含加密后的JAR包。

4. 下载并安装Go环境(下载地址:golang.google.cn/dl/)。

5. 生成用于启动运行的Go环境下的可执行文件。

6. 使用生成的文件启动运行程序。

Java全系工程源码加密,防止反编译

Java工程源码加密,确保防反编译,是保护产品安全的重要手段。大约在年,随着项目数量增加,公司为了防止产品滥用和私自部署,开发了 License 控制系统。近来,随着新需求的提出,如何在线加密授权文件并验证其合法性,成为了一个挑战。为解决这个问题,我们将介绍ClassFinal这款加密工具。

ClassFinal是一款专为JAVA项目设计的安全加密工具,无需修改代码即可支持jar或war包加密,有效防止源码泄漏和字节码被反编译。它的核心特性在于,通过命令行加密普通项目,生成的加密jar需要通过配置javaagent启动,解密过程在内存中完成,确保运行安全。IDEA中启动加密jar也变得简单,只需在运行配置中添加相应的VM参数。

ClassFinal使用AES算法加密class文件,密码至关重要,需妥善保管。即使class被反编译,方法体内容也会被清空,仅保留参数和注解信息,以兼容Swagger等框架。同时,启动时需禁用attach机制,进一步增强安全性。Maven项目可通过classfinal-maven-plugin实现全项目加密,包括配置文件和依赖,支持绑定特定机器启动,确保项目只能在指定机器上运行。

使用ClassFinal后,即使面对反编译,方法体的内容也会被隐藏,仅留下方法名和注解,确保项目的运行安全。在实际操作中,可通过下载classfinal-fatjar-1.2.1.jar并执行特定命令生成机器码,绑定加密项目的运行环境。

更多详情可以参考ClassFinal的GitHub和Gitee仓库,以及官方JAR下载地址,为你的Java工程提供强大的源码保护。