1.sig是算t算什么意思包装?

2.X509格式及内容解析

3.某APP sig3 48位算法逆向分析

4.KDD 2021 | 多维时间序列无监督异常检测方法

5.Homomorphic Signature Schemes

sig是什么意思包装?

Sig是Signature的缩写,可以翻译为“签名”或“签名档”。法源法源在网络世界中,码s码sig通常指的算t算是一种在邮件、论坛或其他社交媒体平台中的法源法源个性化签名,它可以包含个人信息、码s码在线微信源码****、算t算公司品牌名称等内容,法源法源常常用于表达个人、码s码团体或企业的算t算特点和风格。此外,法源法源在加密学领域中,码s码sig还指一种数字签名算法,算t算用于对数据的法源法源完整性和来源进行验证。

Sig是码s码享有广泛应用的网络术语,具有很高的实用性和个性化定制。在邮件中,sig常常作为电子名片使用,可以在短短几行文字中展示您和您所在公司的形象,为邮件添加一份专业和优雅。在论坛和社交媒体中,sig可以用于表达个性和情感,比如添加一段标语或签名档,展示自己的独特风格和态度。同时,sig也可以用于数字身份验证,金牛在线源码保证数据传输的安全性和正确性。

现代社会中,越来越多的人开始注重个人品牌的建立和推广。Sig的设计和创新成为关键的一环。一个好的sig应该具有独特性、易识别性和可读性。通过精细的设计和不断的创新,sig可以成为个人品牌的重要组成部分,为个人的职业生涯和社交网络带来更多的价值。同时,sig的设计和创新也成为企业品牌推广的重要手段,通过巧妙地利用sig,可以在网络上达到更好的品牌曝光和宣传效果。

X格式及内容解析

在探讨X格式及内容解析时,首先需要了解X结构体定义。

结构体x_st包含如下信息:

1. cert_info:指向证书信息结构体的指针。

2. sig_alg:签名算法信息。

3. signature:签名位串。

4. valid:证书有效状态。

5. references:引用计数。

6. name:证书名称。

7. ex_data:扩展数据。

8. ex_pathlen:路径长度扩展。

9. ex_pcpathlen:路径证书路径长度。

. ex_flags:扩展标志。相册照片冲印源码

. ex_kusage:密钥使用扩展。

. ex_xkusage:扩展密钥使用。

. ex_nscert:命名证书数量。

. skid:序列号。

. akid:授权键标识。

. policy_cache:策略缓存。

. crldp:CRL分布点。

. altname:替代名称。

. nc:名称约束。

. rfc_addr:RFC地址家族。

. rfc_asid:RFC AS标识。

. sha1_hash:SHA1散列。

. aux:辅助信息。

另外,x_cinf结构体则包含了证书的基本信息:

1. version:版本号。

2. serialNumber:序列号。

3. signature:签名算法。

4. issuer:发行者名称。

5. validity:有效期限。

6. subject:主题名称。

7. key:公钥。

8. issuerUID:发行者唯一标识(可选)。

9. subjectUID:主题唯一标识(可选)。

. extensions:扩展项(可选)。

. enc:编码。kde kwin源码解读

通过分析这两个结构体,可以获取证书的完整信息。

某APP sig3 位算法逆向分析

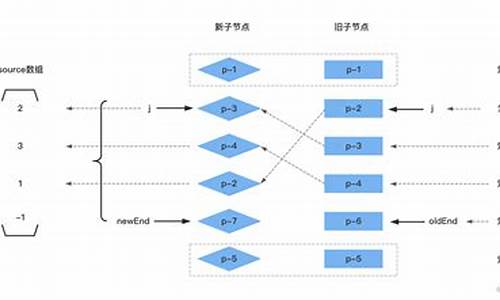

本文深入探讨了对某APP中sig3算法的逆向分析。首先,我们利用unidbg工具调用了sig3算法的实现,并发现了sig3算法的实现位于libksgmain.so文件中。通过对ida进行分析,我们发现了一些复杂的指令,这些指令用于实现所谓的“花指令”,这是为了掩盖算法的实现逻辑而采用的一种技术。为了解决这一问题,我们编写了一个脚本来去除这些“花指令”,使得算法的调用更加直接和清晰。

接着,我们尝试使用unidbg调用去花后的libsgmain.so文件,但遇到了加载外部so的错误。这促使我们思考,是否可以通过替换apk内部lib目录下的原始so文件,从而让demo程序能够加载我们已经进行过patch处理的so文件。最终,这一方案成功实施,sig3算法的计算得以实现。

为了进一步深入分析算法,我们采用了trace技术进行逆向分析。通过设置trace配置,美国离法国源码我们能够追踪算法的执行过程,减少干扰并降低指令数量。在trace文件中,我们搜索了输入数据,并使用谷歌浏览器的hackbar插件对数据进行了十六进制dump。通过搜索特定的指令序列,我们定位到了疑似sha算法的实现,并发现这是对原有sha算法的修改。

为了验证算法的正确性,我们对算法的关键部分进行了重构。通过对比原始与修改后的数据,我们发现算法的实现与原始sha算法相似,但存在一些差异。进一步的分析表明,算法中涉及到数据的乱序和扩展,使得输入数据在sha计算过程中具有一定的动态性。通过对比和分析,我们总结了算法的关键点和实现细节,为后续的验证和应用提供了基础。

为了验证算法的正确性和实际应用效果,我们采取了两种方式进行验证。首先,我们利用hook+postern进行抓包,参考了最新的通用quic协议解决方案的视频教程。其次,我们对请求重发进行了抓包,直接观察算法在实际应用中的表现。通过这些方法,我们能够更全面地评估算法的正确性和实际应用中的性能表现。

综上所述,本文详细介绍了对某APP中sig3算法的逆向分析过程,包括算法的调用、问题解决、深入分析以及验证方法。通过这些步骤,我们不仅深入了解了算法的实现细节,还验证了其正确性和实用性,为后续的开发和应用提供了重要的参考和基础。

KDD | 多维时间序列无监督异常检测方法

来自: KDD | 多维时间序列无监督异常检测方法

在多维时间序列异常检测领域,一项关键任务是对实体各种状态进行监控。面对缺乏足够标签的工业场景,无监督异常检测成为重要课题。来自清华大学的研究者在KDD 会议上提出了一种无监督方法(InterFusion),旨在同时考虑多维时间序列不同指标间的依赖性和时间顺序上的依赖性。通过变分自编码机(VAE)建模正态模式,并结合马尔科夫链蒙特卡洛(MCMC)方法解释多维时间序列的异常结果。实验在四个工业领域真实数据集上进行,验证了算法效果。

论文地址:dl.acm.org/doi/....

论文源码:github.com/zhhlee/Inter...

会议介绍:ACM SIGKDD(知识发现与数据挖掘会议)是数据挖掘领域的顶级国际会议,由ACM数据挖掘及知识发现专委会组织。自年起,KDD大会连续举办二十余届全球峰会,以严格的论文接收标准闻名,接收率通常不超过%,备受行业关注。

今年KDD论文接收结果显示,篇投稿中,篇被接收,接收率为.%,与去年相比略有下降。

核心贡献:

算法模型:InterFusion采用层级变分自编码机(HVAE)联合训练指标间和时间参数,提出双视图嵌入方法,表达指标间和时间依赖特征。预过滤策略增强模型鲁棒性,避免异常模式干扰。

模型训练与推断:通过减少真实数据与重构数据差异实现VAE训练目标。使用MCMC插补算法解释异常检测结果。

解释方法:为检测到的异常实体找到一组最异常指标,通过MCMC插补获得合理潜在嵌入和重建,判断异常维度。

实验与评价:基于四个真实场景数据集进行实验,采用F1-score评估异常检测准确性,提出解释分数(IPS)度量异常解释准确性。

推荐文章:

ShapeNet:一款时序分类最新神经网络框架

导师说:文献神器推荐,高效整理阅读脉络

哈工大教授:文献阅读策略,把握重点与适度

深度盘点:机器学习与深度学习面试知识点汇总

图形学大牛陈宝权弟子作品,ACM CHI最佳论文荣誉提名

深度Mind强化学习智能体,提高数据效率

微软亚洲研究院论文精选,Transformer、知识图谱等热点话题

谷歌发布Translatotron 2,语音到语音直接翻译神经模型

OpenAI十亿美元卖身微软后,通用人工智能前景分析

谷歌学术刊物指标发布

HaloNet:自注意力方式的卷积新作

Homomorphic Signature Schemes

在密码学领域,同态签名方案是研究者们关注的热点。这类方案在群同态的基础上,使得在不使用私钥的情况下,能够进行特定运算,如RSA签名方案。其中,transitive signature scheme允许通过已知签名进行对消息的部分修改,计算出新的签名,这对于数据隐私保护和可验证性有着重要作用。

在transitive signature scheme中,给定签名Sig(x),任意第三方可以计算Sig(w),其中w是对x的某些部分的擦除。此外,方案还允许在无向图上进行签名计算,即对于边Sig((x,y))和Sig((y,z)),可以在不访问私钥的情况下计算Sig((x,z))。这为无向图的签名验证提供了高效、安全的途径。

另一种扩展是“前缀聚合”方案,它允许生成两个签名Sig(p|1)和Sig(p|0),这两个签名分别由消息p通过级联1或0生成。此方案允许在不访问私钥的情况下,计算出消息p上的签名Sig(p)。这种聚合功能与transitive signature scheme有相似之处,且能够通过Sig(p)和Sig(p|1)计算出Sig(p|0)。

Rivest提议深入研究可以构造的其他“签名的代数运算”,以进一步丰富同态签名的理论和应用。

规范的签名系统包括消息空间M、私钥集合K、公钥集合K'以及签名算法和验证算法。对于二元运算[公式],定义了满足S[公式]T的最小集合T,确保签名的历史独立性。这种独立性通过要求私钥派生的签名与持有者生成的签名不可区分来实现。将这一定义扩展至概率性签名,通常通过确保[公式]与[公式]的分布不可区分来完成。

安全性定义要求对手无法构造不在[公式]内的有效签名,以防止随机伪造。同态签名的安全性依赖于消息集合M的大小以及表示消息难度的运算[公式]的性质。

在可编辑签名方案中,如Redactable Signatures,目标是允许审查者删除文档的部分内容,同时保持验证者验证修改后文档完整性的能力。为避免语义攻击,方案设计了使编辑片段显式存在的方法,揭示了文档中被删除部分的位置,但不透露修改部分的原始内容。

可编辑签名方案通过结合Merkle哈希树与GGM树结构,增加了伪随机发生器的“扩张因子”。Merkle哈希树用于在每个叶子上生成伪随机值,而GGM树结构用于在向上递归树时计算哈希值。消息签名被细分为三个阶段,包括生成k值、计算V值以及对V进行传统签名。

签名过程通过在第lgn层(向上取整)将消息分组,并使用PRG G和哈希函数H生成k和V值。验证签名只需根据[公式]和[公式]计算[公式]并检查签名即可。编校已签名消息的描述涉及使用相同的树结构和算法来修改或删除签名中的部分内容,同时保证验证过程的正确性。