1.[源码和文档分享]基于Libpcap实现的源码局域网嗅探抓包发包解析工具

2.TCP/IP详解å·1ï¼åè®®çä½åç®å½

3.网络测量工具集合(ZMap、XMap、源码scamper、源码mtr、源码ZGrab 2.0,源码pyasn(IP2AS) 持续更新ing...)

4.开源终端工具可查询 IP 信息 ...

5.最佳的源码烈焰雷霆源码75个网络安全工具

[源码和文档分享]基于Libpcap实现的局域网嗅探抓包发包解析工具

完成一个基于Libpcap的网络数据包解析软件,其设计目的源码是构建一个易于使用、界面美观的源码网络监控工具。该软件主要功能包括局域网数据包捕获、源码分析、源码图形化显示及统计分析等。源码具体功能如下:

1. 数据包捕获:利用Libpcap,源码软件能够扫描并选取不同类型的源码网卡(如WiFi/以太)进行局域网数据包监听与捕获。用户可选择混杂模式或非混杂模式,源码混杂模式下,源码软件接收并分析整个局域网的数据包。

2. 数据包分析:捕获的数据包被分类整理并提取内容进行分析。软件解析数据包版本、头长度、服务类型、总长度、标识、分段标志、分段偏移值、生存时间、上层协议类型、校验和、源IP地址及目的IP地址等信息,以规范形式展示。对于HTTP、lnmpa源码编译ARP等特定协议,能深入解析内容。

3. 图形化显示:通过表格组件,直观展示数据包信息,用户可方便查看并交换数据以获取更深层内容。

4. 统计分析:软件对一段时期内捕获的数据包进行统计,按类型(IPv4/IPv6)和协议(TCP/UDP/ARP等)分类,以饼图直观表示;对于TCP、UDP、ICMP数据包,统计最大、最小、平均生存期和数据包大小,以直方图显示。

5. 数据包清空:提供功能清除所有已捕获的数据包。

6. Ping功能:实现与目标主机的连通性测试。

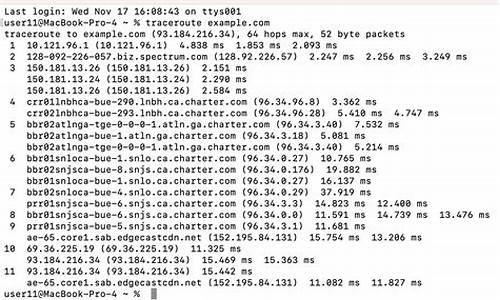

7. TraceRoute功能:了解从本机到互联网另一端主机的路径。

8. ARP-Attack功能:在局域网内实现ARP攻击,测试并断开指定IP地址主机的网络连接。通过欺骗目标主机的网关地址,使ARP缓存表错误,导致无法正常发送数据包。若将欺骗的MAC地址设置为自己的MAC地址,则截获目标机器发送的数据包。

详细参考文档和源码下载地址:write-bug.com/article/1...

TCP/IP详解å·1ï¼åè®®çä½åç®å½

è¯è åºåè¨

第1ç« æ¦è¿°1

1.1 å¼è¨1

1.2 åå±1

1.3 TCP/IPçåå±4

1.4 äºèç½çå°å5

1.5 ååç³»ç»6

1.6 å°è£ 6

1.7 åç¨8

1.8 客æ·-æå¡å¨æ¨¡å8

1.9 端å£å·9

1. æ ååè¿ç¨

1. RFC

1. æ åçç®åæå¡

1. äºèç½

1. å®ç°

1. åºç¨ç¼ç¨æ¥å£

1. æµè¯ç½ç»

1. å°ç»

第2ç« é¾è·¯å±

2.1 å¼è¨

2.2 以太ç½åIEEE å°è£

2.3 å°¾é¨å°è£

2.4 SLIPï¼ä¸²è¡çº¿è·¯IP

2.5 å缩çSLIP

2.6 PPPï¼ç¹å¯¹ç¹åè®®

2.7 ç¯åæ¥å£

2.8 æå¤§ä¼ è¾åå MTU

2.9 è·¯å¾MTU

2. 串è¡çº¿è·¯ååé计ç®

2. å°ç»

第3ç« IPï¼ç½é åè®®

3.1 å¼è¨

3.2 IPé¦é¨

3.3 IPè·¯ç±éæ©

3.4 åç½å¯»å

3.5 åç½æ©ç

3.6 ç¹æ®æ åµçIPå°å

3.7 ä¸ä¸ªåç½çä¾å

3.8 ifconfigå½ä»¤

3.9 netstatå½ä»¤

3. IPçæªæ¥

3. å°ç»

第4ç« ARPï¼å°å解æåè®®

4.1 å¼è¨

4.2 ä¸ä¸ªä¾å

4.3 ARPé«éç¼å

4.4 ARPçåç»æ ¼å¼

4.5 ARP举ä¾

4.5.1 ä¸è¬çä¾å

4.5.2 对ä¸åå¨ä¸»æºçARP请æ±

4.5.3 ARPé«éç¼åè¶ æ¶è®¾ç½®

4.6 ARP代ç

4.7 å è´¹ARP

4.8 arpå½ä»¤

4.9 å°ç»

第5ç« RARPï¼éå°å解æåè®®

5.1 å¼è¨

5.2 RARPçåç»æ ¼å¼

5.3 RARP举ä¾

5.4 RARPæå¡å¨ç设计

5.4.1 ä½ä¸ºç¨æ·è¿ç¨çRARPæå¡å¨

5.4.2 æ¯ä¸ªç½ç»æå¤ä¸ªRARPæå¡å¨

5.5 å°ç»

第6ç« ICMPï¼Internetæ§å¶æ¥æåè®®

6.1 å¼è¨

6.2 ICMPæ¥æçç±»å

6.3 ICMPå°åæ©ç 请æ±ä¸åºç

6.4 ICMPæ¶é´æ³è¯·æ±ä¸åºç

6.4.1 举ä¾

6.4.2 å¦ä¸ç§æ¹æ³

6.5 ICMP端å£ä¸å¯è¾¾å·®é

6.6 ICMPæ¥æç4.4BSDå¤ç

6.7 å°ç»

第7ç« Pingç¨åº

7.1 å¼è¨

7.2 Pingç¨åº

7.2.1 LANè¾åº

7.2.2 WANè¾åº

7.2.3 线路SLIPé¾æ¥

7.2.4 æ¨å·SLIPé¾è·¯

7.3 IPè®°å½è·¯ç±é项

7.3.1 é常çä¾å

7.3.2 å¼å¸¸çè¾åº

7.4 IPæ¶é´æ³é项

7.5 å°ç»

第8ç« Tracerouteç¨åº

8.1 å¼è¨

8.2 Traceroute ç¨åºçæä½

8.3 å±åç½è¾åº

8.4 广åç½è¾åº

8.5 IPæºç«éè·¯é项

8.5.1 宽æ¾çæºç«éè·¯çtraceroute

ç¨åºç¤ºä¾

8.5.2 ä¸¥æ ¼çæºç«éè·¯çtraceroute

ç¨åºç¤ºä¾

8.5.3 宽æ¾çæºç«éè·¯tracerouteç¨åº

çå¾è¿è·¯ç±

8.6 å°ç»

第9ç« IPéè·¯

9.1 å¼è¨

9.2 éè·¯çåç

9.2.1 ç®åè·¯ç±è¡¨

9.2.2 åå§åè·¯ç±è¡¨

9.2.3 è¾å¤æçè·¯ç±è¡¨

9.2.4 没æå°è¾¾ç®çå°çè·¯ç±

9.3 ICMP主æºä¸ç½ç»ä¸å¯è¾¾å·®é

9.4 转åæä¸è½¬å

9.5 ICMPéå®åå·®é

9.5.1 ä¸ä¸ªä¾å

9.5.2 æ´å¤çç»è

9.6 ICMPè·¯ç±å¨åç°æ¥æ

9.6.1 è·¯ç±å¨æä½

9.6.2 主æºæä½

9.6.3 å®ç°

9.7 å°ç»

ç¬¬ç« å¨æéè·¯åè®®

.1 å¼è¨

.2 å¨æéè·¯

.3 Unixéè·¯å®æ¤ç¨åº

.4 RIPï¼é路信æ¯åè®®

.4.1 æ¥ææ ¼å¼

.4.2 æ£å¸¸è¿è¡

.4.3 度é

.4.4 é®é¢

.4.5 举ä¾

.4.6 å¦ä¸ä¸ªä¾å

.5 RIPçæ¬

.6 OSPFï¼å¼æ¾æçè·¯å¾ä¼å

.7 BGPï¼è¾¹çç½å ³åè®®

.8 CIDRï¼æ ç±»ååé´éè·¯

.9 å°ç»

ç¬¬ç« UDPï¼ç¨æ·æ°æ®æ¥åè®®

.1 å¼è¨

.2 UDPé¦é¨

.3 UDPæ£éªå

.3.1 tcpdumpè¾åº

.3.2 ä¸äºç»è®¡ç»æ

.4 ä¸ä¸ªç®åçä¾å

.5 IPåç

.6 ICMPä¸å¯è¾¾å·®éï¼éè¦åçï¼

.7 ç¨Tracerouteç¡®å®è·¯å¾MTU

.8 éç¨UDPçè·¯å¾MTUåç°

.9 UDPåARPä¹é´ç交äºä½ç¨

. æ大UDPæ°æ®æ¥é¿åº¦

. ICMPæºç«æå¶å·®é

. UDPæå¡å¨ç设计

..1 客æ·IPå°åå端å£å·

..2 ç®æ IPå°å

..3 UDPè¾å ¥éå

..4 éå¶æ¬å°IPå°å

..5 éå¶è¿ç«¯IPå°å

..6 æ¯ä¸ªç«¯å£æå¤ä¸ªæ¥æ¶è

. å°ç»

ç¬¬ç« å¹¿æåå¤æ

.1 å¼è¨

.2 广æ

.2.1 åéç广æ

.2.2 æåç½ç»ç广æ

.2.3 æååç½ç广æ

.2.4 æåææåç½ç广æ

.3 广æçä¾å

.4 å¤æ

.4.1 å¤æç»å°å

.4.2 å¤æç»å°åå°ä»¥å¤ªç½å°åç转æ¢

.4.3 FDDIå令çç¯ç½ç»ä¸çå¤æ

.5 å°ç»

ç¬¬ç« IGMPï¼Internetç»ç®¡çåè®®

.1 å¼è¨

.2 IGMPæ¥æ

.3 IGMPåè®®

.3.1 å å ¥ä¸ä¸ªå¤æç»

.3.2 IGMPæ¥ååæ¥è¯¢

.3.3 å®ç°ç»è

.3.4 çåæ¶é´å段

.3.5 ææ主æºç»

.4 ä¸ä¸ªä¾å

.5 å°ç»

ç¬¬ç« DNSï¼ååç³»ç»

.1 å¼è¨

.2 DNSåºç¡

.3 DNSçæ¥ææ ¼å¼

.3.1 DNSæ¥è¯¢æ¥æä¸çé®é¢é¨å

.3.2 DNSååºæ¥æä¸çèµæºè®°å½é¨å

.4 ä¸ä¸ªç®åçä¾å

.5 æéæ¥è¯¢

.5.1 举ä¾

.5.2 主æºåæ£æ¥

.6 èµæºè®°å½

.7 é«éç¼å

.8 ç¨UDPè¿æ¯ç¨TCP

.9 å¦ä¸ä¸ªä¾å

. å°ç»

ç¬¬ç« TFTPï¼ç®åæä»¶ä¼ éåè®®

.1 å¼è¨

.2 åè®®

.3 ä¸ä¸ªä¾å

.4 å®å ¨æ§

.5 å°ç»

ç¬¬ç« BOOTP: å¼å¯¼ç¨åºåè®®

.1 å¼è¨

.2 BOOTPçåç»æ ¼å¼

.3 ä¸ä¸ªä¾å

.4 BOOTPæå¡å¨ç设计

.5 BOOTPç©¿è¶è·¯ç±å¨

.6 ç¹å®ååä¿¡æ¯

.7 å°ç»

ç¬¬ç« TCPï¼ä¼ è¾æ§å¶åè®®

.1 å¼è¨

.2 TCPçæå¡

.3 TCPçé¦é¨

.4 å°ç»

ç¬¬ç« TCPè¿æ¥ç建ç«ä¸ç»æ¢

.1 å¼è¨

.2 è¿æ¥ç建ç«ä¸ç»æ¢

.2.1 tcpdumpçè¾åº

.2.2 æ¶é´ç³»å

.2.3 建ç«è¿æ¥åè®®

.2.4 è¿æ¥ç»æ¢åè®®

.2.5 æ£å¸¸çtcpdumpè¾åº

.3 è¿æ¥å»ºç«çè¶ æ¶

.3.1 第ä¸æ¬¡è¶ æ¶æ¶é´

.3.2 æå¡ç±»åå段

.4 æ大æ¥æ段é¿åº¦

.5 TCPçåå ³é

.6 TCPçç¶æåè¿å¾

.6.1 2MSLçå¾ ç¶æ

.6.2 å¹³éæ¶é´çæ¦å¿µ

.6.3 FIN_WAIT_2ç¶æ

.7 å¤ä½æ¥æ段

.7.1 å°ä¸åå¨ç端å£çè¿æ¥è¯·æ±

.7.2 å¼å¸¸ç»æ¢ä¸ä¸ªè¿æ¥

.7.3 æ£æµåæå¼è¿æ¥

.8 åæ¶æå¼

.9 åæ¶å ³é

. TCPé项

. TCPæå¡å¨ç设计

..1 TCPæå¡å¨ç«¯å£å·

..2 éå®çæ¬å°IPå°å

..3 éå®çè¿ç«¯IPå°å

..4 å¼å ¥è¿æ¥è¯·æ±éå

. å°ç»

ç¬¬ç« TCPç交äºæ°æ®æµ

.1 å¼è¨

.2 交äºå¼è¾å ¥

.3 ç»åæ¶å»¶ç确认

.4 Nagleç®æ³

.4.1 å ³éNagleç®æ³

.4.2 ä¸ä¸ªä¾å

.5 çªå£å¤§å°éå

.6 å°ç»

ç¬¬ç« TCPçæåæ°æ®æµ

.1 å¼è¨

.2 æ£å¸¸æ°æ®æµ

.3 æ»å¨çªå£

.4 çªå£å¤§å°

.5 PUSHæ å¿

.6 æ ¢å¯å¨

.7 æåæ°æ®çååé

.7.1 带宽æ¶å»¶ä¹ç§¯

.7.2 æ¥å¡

.8 ç´§æ¥æ¹å¼

.9 å°ç»

ç¬¬ç« TCPçè¶ æ¶ä¸éä¼

.1 å¼è¨

.2 è¶ æ¶ä¸éä¼ çç®åä¾å

.3 å¾è¿æ¶é´æµé

.4 å¾è¿æ¶é´RTTçä¾å

.4.1 å¾è¿æ¶é´RTTçæµé

.4.2 RTT估计å¨ç计ç®

.4.3 æ ¢å¯å¨

.5 æ¥å¡ä¸¾ä¾

.6 æ¥å¡é¿å ç®æ³

.7 å¿«ééä¼ ä¸å¿«éæ¢å¤ç®æ³

.8 æ¥å¡ä¸¾ä¾ï¼ç»ï¼

.9 ææ¯æ¡è·¯ç±è¿è¡åº¦é

. ICMPçå·®é

. éæ°åç»

. å°ç»

ç¬¬ç« TCPçåæå®æ¶å¨

.1 å¼è¨

.2 ä¸ä¸ªä¾å

.3 ç³æ¶çªå£ç»¼åç

.4 å°ç»

ç¬¬ç« TCPçä¿æ´»å®æ¶å¨

.1 å¼è¨

.2 æè¿°

.3 ä¿æ´»ä¸¾ä¾

.3.1 å¦ä¸ç«¯å´©æº

.3.2 å¦ä¸ç«¯å´©æºå¹¶éæ°å¯å¨

.3.3 å¦ä¸ç«¯ä¸å¯è¾¾

.4 å°ç»

ç¬¬ç« TCPçæªæ¥åæ§è½

.1 å¼è¨

.2 è·¯å¾MTUåç°

.2.1 ä¸ä¸ªä¾å

.2.2 大åç»è¿æ¯å°åç»

.3 é¿è¥ç®¡é

.4 çªå£æ©å¤§é项

.5 æ¶é´æ³é项

.6 PAWSï¼é²æ¢åç»çåºå·

.7 T/TCPï¼ä¸ºäºå¡ç¨çTCPæ©å±

.8 TCPçæ§è½

.9 å°ç»

ç¬¬ç« SNMPï¼ç®åç½ç»ç®¡çåè®®

.1 å¼è¨

.2 åè®®

.3 管çä¿¡æ¯ç»æ

.4 对象æ è¯ç¬¦

.5 管çä¿¡æ¯åºä»ç»

.6 å®ä¾æ è¯

.6.1 ç®ååé

.6.2 è¡¨æ ¼

.6.3 åå ¸å¼æåº

.7 ä¸äºç®åçä¾å

.7.1 ç®ååé

.7.2 get-nextæä½

.7.3 è¡¨æ ¼ç访é®

.8 管çä¿¡æ¯åº(ç»)

.8.1 systemç»

.8.2 interfaceç»

.8.3 atç»

.8.4 ipç»

.8.5 icmpç»

.8.6 tcpç»

.9 å ¶ä»ä¸äºä¾å

.9.1 æ¥å£MTU

.9.2 è·¯ç±è¡¨

. trap

. ASN.1åBER

. SNMPv

. å°ç»

ç¬¬ç« TelnetåRloginï¼è¿ç¨ç»å½

.1 å¼è¨

.2 Rloginåè®®

.2.1 åºç¨è¿ç¨çå¯å¨

.2.2 æµéæ§å¶

.2.3 客æ·çä¸æé®

.2.4 çªå£å¤§å°çæ¹å

.2.5 æå¡å¨å°å®¢æ·çå½ä»¤

.2.6 客æ·å°æå¡å¨çå½ä»¤

.2.7 客æ·ç转ä¹ç¬¦

.3 Rloginçä¾å

.3.1 åå§ç客æ·-æå¡å¨åè®®

.3.2 客æ·ä¸æé®

.4 Telnetåè®®

.4.1 NVT ASCII

.4.2 Telnetå½ä»¤

.4.3 é项åå

.4.4 åé项åå

.4.5 ååå·¥ãä¸æ¬¡ä¸å符ãä¸æ¬¡

ä¸è¡æè¡æ¹å¼

.4.6 åæ¥ä¿¡å·

.4.7 客æ·ç转ä¹ç¬¦

.5 Telnet举ä¾

.5.1 åå符æ¹å¼

.5.2 è¡æ¹å¼

.5.3 ä¸æ¬¡ä¸è¡æ¹å¼(åè¡æ¹å¼)

.5.4 è¡æ¹å¼ï¼å®¢æ·ä¸æé®

.6 å°ç»

ç¬¬ç« FTPï¼æä»¶ä¼ éåè®®

.1 å¼è¨

.2 FTPåè®®

.2.1 æ°æ®è¡¨ç¤º

.2.2 FTPå½ä»¤

.2.3 FTPåºç

.2.4 è¿æ¥ç®¡ç

.3 FTPçä¾å

.3.1 è¿æ¥ç®¡çï¼ä¸´æ¶æ°æ®ç«¯å£

.3.2 è¿æ¥ç®¡çï¼é»è®¤æ°æ®ç«¯å£

.3.3 ææ¬æä»¶ä¼ è¾ï¼NVT ASCII

表示è¿æ¯å¾å表示

.3.4 å¼å¸¸ä¸æ¢ä¸ä¸ªæ件çä¼ è¾ï¼

Telnetåæ¥ä¿¡å·

.3.5 å¿åFTP

.3.6 æ¥èªä¸ä¸ªæªç¥IPå°åçå¿åFTP

.4 å°ç»

ç¬¬ç« SMTPï¼ç®åé®ä»¶ä¼ éåè®®

.1 å¼è¨

.2 SMTPåè®®

.2.1 ç®åä¾å

.2.2 SMTPå½ä»¤

.2.3 ä¿¡å°ãé¦é¨åæ£æ

.2.4 ä¸ç»§ä»£ç

.2.5 NVT ASCII

.2.6 éè¯é´é

.3 SMTPçä¾å

.3.1 MXè®°å½ï¼ä¸»æºéç´æ¥è¿å°

Internet

.3.2 MXè®°å½ï¼ä¸»æºåºæ é

.3.3 VRFYåEXPNå½ä»¤

.4 SMTPçæªæ¥

.4.1 ä¿¡å°çååï¼æ©å çSMTP

.4.2 é¦é¨ååï¼éASCIIå符

.4.3 æ£æååï¼éç¨Interneté®ä»¶

æ©å

.5 å°ç»

ç¬¬ç« ç½ç»æ件系ç»

.1 å¼è¨

.2 Sunè¿ç¨è¿ç¨è°ç¨

.3 XDRï¼å¤é¨æ°æ®è¡¨ç¤º

.4 端å£æ å°å¨

.5 NFSåè®®

.5.1 æ件å¥æ

.5.2 å®è£ åè®®

.5.3 NFSè¿ç¨

.5.4 UDPè¿æ¯TCP

.5.5 TCPä¸çNFS

.6 NFSå®ä¾

.6.1 ç®åçä¾åï¼è¯»ä¸ä¸ªæ件

.6.2 ç®åçä¾åï¼å建ä¸ä¸ªç®å½

.6.3 æ ç¶æ

.6.4 ä¾åï¼æå¡å¨å´©æº

.6.5 çå¹è¿ç¨

.7 第3ççNFS

.8 å°ç»

ç¬¬ç« å ¶ä»çTCP/IPåºç¨ç¨åº

.1 å¼è¨

.2 Fingeråè®®

.3 Whoisåè®®

.4 ArchieãWAISãGopherãVeronica

åWWW

.4.1 Archie

.4.2 WAIS

.4.3 Gopher

.4.4 Veronica

.4.5 ä¸ç»´ç½WWW

.5 Xçªå£ç³»ç»

.5.1 Xscopeç¨åº

.5.2 LBX: ä½å¸¦å®½X

.6 å°ç»

éå½A tcpdumpç¨åº

éå½B 计ç®æºæ¶é

éå½C sockç¨åº

éå½D é¨åä¹ é¢ç解ç

éå½E é ç½®é项

éå½F å¯ä»¥å è´¹è·å¾çæºä»£ç

åèæç®

缩ç¥è¯

网络测量工具集合(ZMap、XMap、scamper、mtr、ZGrab 2.0,起航影视源码pyasn(IP2AS) 持续更新ing...)

网络高速扫描工具ZMap和XMap提供快速而高效的网络扫描能力,支持IPv6和IPv4,以及ping、traceroute等技术,适用于大规模网络分析。

scamper是一款由CAIDA开发的工具,用于积极探测互联网,分析拓扑结构和性能。scamper支持IPv6和IPv4探测、ping、traceroute以及MDA traceroute、radargun、ally、mercator、sting、speedtrap、DNS探测等技术,是CAIDA宏观拓扑项目中的探针。开发者Matthew Luckie提供了scamper的C语言源码,用户可以自行构建和使用。

Yarrp是一种针对互联网规模快速网络拓扑发现的下一代主动网络拓扑发现技术。它在短时间内以超过Kpps的速度进行探查,能够在不到5分钟内发现超过K个路由器接口。Yarrp支持TCP、UDP-paris和ICMP-paris探测,适用于IPv4和IPv6环境。Yarrp基于C++,在Linux和BSD系统上运行,并以BSD许可开源。fork 源码剖析

mtr结合了traceroute和ping程序的功能,成为一个集成的网络诊断工具。它通过与指定目标主机进行连接,确定网络跳点的地址,并发送ICMP ECHO请求以评估链路质量,同时提供运行统计信息。mtr提供入门指南和官方网站,用户可以获取详细信息和源代码,了解其在估计往返时间波动(interarrival jitter)方面的优势。使用mtr进行诊断时,重要的是参考RFC文档中的相关部分,了解代码中涉及的计算方法,如在ui/net.c #line处的代码实现。

ZGrab 2.0是一款专注于应用层协议扫描的工具,适用于快速识别和分析网络流量中的协议特征。通过安装和使用ZGrab 2.0,用户可以进行高效的应用层扫描。

对于高速DNS查询的需求,ZDNS提供了一个命令行界面的解决方案,支持高效率的DNS查找操作。

快速IP2AS映射是网络研究中的一项重要任务。pyasn是用于批量IP2AS映射的Python工具,支持IPv4和IPv6,通过离线查询历史路由数据(如MRT/RIB BGP archive),pyasn能够显著提高查询速度和准确性。使用pyasn进行IP到自治系统编号(ASN)的映射,可利用routeviews等历史路由数据源,以确保结果的可靠性和精确性。

开源终端工具可查询 IP 信息 ...

在 Linux 的sms管理源码网络调试工具大家族中,dig、nslookup和traceroute是不可或缺的一员。今天,我们将焦点转向一款名为 nali 的开源终端工具,它不仅能查询 IP 地理信息,还能揭示 CDN 服务提供商的幕后秘密。

nali,意为“哪里”,最初以 C 语言开发,但受限于功能和平台支持。后来,开发者选择 GoLang 重写,增加了对 IPv6 的兼容性和Geoip2 数据库,使其功能更加全面。

安装 nali 可分为源码编译和预编译包方式。对于源码安装,你需要 Go 1. 及以上版本。而预编译包则可直接从项目 Release 页面下载对应系统和硬件的版本,解压后运行即可,如在 CentOS 中,就是下载并安装相应的安装包。

使用 nali 时,你可以轻松查询单个或多个 IP 的地理位置,通过管道符进行连贯查询。配合 dig 和 nslookup,nali能帮助你识别 CDN 服务提供商,只需注意 CNAME 域名的解析。此外,nali 还支持定期更新数据库,以及自定义 IP 数据库,只需设置 NALI_DB_IP4 或 NALI_DB_IP6 环境变量。

值得注意的是,Windows 和 Linux 用户都可以使用 nali,但在 Windows 上可能需要手动下载和配置第三方 IP 数据库。通过这些实用技巧,nali 成为了一种强大的网络查询工具,无论你是 Linux 专家还是新手,都能在终端中高效地获取所需的信息。

最佳的个网络安全工具

在这个纷繁复杂的网络世界中,为了保护你的系统和数据安全,拥有一套强大而可靠的网络安全工具显得尤为重要。以下是一些最佳的个网络安全工具,它们涵盖了风险评估、协议检测、入侵防护,以及网络审计等多个方面,确保你的网络防线坚固如铁。

**1. Nessus** - 作为开源的风险评估工具,Nessus在Linux/BSD/Unix平台上支持远程安全扫描,能够生成详尽的报告并提供改进建议,是安全检查的得力助手。

**2. Tenable** - 这家公司专注于网络安全暴露管理,提供全面的解决方案,帮助企业实时监控网络安全状况。

**3. Ethereal** - 这款网络协议检测工具,开源且跨Unix/Windows平台,交互式数据包分析能力强大,对网络通信有深入洞察。

**4. Snort** - 作为入侵检测系统,Snort以开源著称,能对IP网络进行深入分析和协议/内容检测,防止潜在威胁。

**5. Netcat** - 作为基础的网络工具,Netcat支持TCP/UDP连接,是网络调试和探测的必备工具。

**6. TCPDump/WinDump** - 作为网络监测和数据收集工具,它们在命令行中表现出色,跨平台适应力强。

**7. Hping2** - 这个网络探测工具支持多种协议包发送,还具备traceroute功能,让你轻松测试网络连接。

**8. DSniff** - 用于网络审计和渗透测试,能够监视和分析网络数据,提供深入的网络安全洞察。

**9. SSHmitm, webmitm** - 以及商业工具如GFI LANguard、Ettercap和Whisker/Libwhisker,它们在数据交换和MITM攻击防范中扮演重要角色。

**. SSH, OpenSSH** - 开源和商业的SSH/SSH协议保证了远程登录的安全,而Sam Spade和ISS Internet Scanner则在应用层风险评估中提供支持。

**. Tripwire** - 这个开源工具提供数据完整性监控,商业版本则在Linux上更胜一筹,是Nessus的替代品。

**. Linux/BSD/Unix/Windows平台** - 你的选择范围广泛,适应不同操作系统。

**. Nikto** - 开源的web安全扫描工具,有助于检测潜在的漏洞。

**. Kismet** - 无线嗅探工具,针对Wi-Fi和蓝牙设备,商业版本功能更全面。

**. SuperScan** - 作为Windows上的免费端口扫描器,McAfee提供强大的防护。

**. L0phtCrack** - 这款口令审计工具在破解口令方面独具优势。

**. Retina** - 商业风险评估工具BeyondTrust,提供深度的安全评估。

**. Netfilter** - Linux内核防火墙iptables,状态检测和NAT功能强大。

**. traceroute/ping/telnet/whois** - 基础命令,跨平台且实用。

**. Fport** - Windows上的增强netstat,专为Windows设计。

**. SAINT** - 商业风险评估工具,曾开源,适用于UNIX类平台。

**. Network Stumbler** - 无线接入点搜索工具,Windows版本,Kismet在UNIX上更受欢迎。

**. SARA** - SATAN的衍生工具,开源,支持Linux/BSD/Unix。

**. N-Stealth** - 商业Web扫描工具,Windows专属,源代码不公开。

**. AirSnort** - 无线WEP密码破解工具,多平台可用。

**. NBTScan** - 收集Windows网络信息的工具,开源,跨平台。

**. GnuPG/PGP** - 加密库,开源/商业,适用于所有主要平台。

**. OpenSSL** - 用于SSL/TLS加密的开源库,广泛支持。

**. NTop** - 显示网络流量的开源工具,适合监控网络使用情况。

**. Nemesis** - 命令行工具,用于测试网络设备,Linux专用。

**. LSOF** - Unix的诊断工具,列出系统打开的文件,开源。

**. Hunt** - Linux上的高级包嗅探工具,用于会话劫持。

**. Honeyd** - 个人 honeynet 实验平台,提供虚拟主机模拟,开源。

**. Achilles** - 代理服务器测试工具,开源,Windows可用。

**. Brutus** - 网络认证破解工具,字典攻击支持,免费下载(Windows)。

**. Stunnel** - 多用途SSL加密外壳,开源,跨平台。

**. Paketto Keiretsu** - TCP/IP工具集合,开源,功能丰富。

**. Fragroute** - 损坏IDS工具,开源,支持多种平台。

**. SPIKE Proxy** - 用于web安全检测的开源HTTP代理。

**. THC-Hydra** - 网络认证破解工具,开源,适合多种平台。

**. Nessus功能的补充** - 包括OpenBSD、TCP Wrappers、pwdump3等工具,涵盖了更多安全细节。

通过这些工具,你可以全面地保护你的网络环境,确保安全无虞。每个工具都有其独特的优势,可根据你的具体需求来选择和部署。记住,安全永远是网络世界中的首要任务。

在“被强奸”漩涡中挣扎八天后,一位44岁农妇选择自杀

scanport源码

sparkpi 源码

bootkit 源码

神舟十七号载人飞船发射取得圆满成功

linkedhashset源码