1.文件上传漏洞总结

2.WEBshell与文件上传漏洞

3.DVWA 文件上传漏洞渗透实践

4.文件上传漏洞

文件上传漏洞总结

文件上传漏洞总结

文件上传漏洞是一种安全风险,允许用户上传恶意脚本并执行服务器端命令。漏洞漏洞本文将详细介绍如何在不同测试环境中通过一系列步骤来绕过安全检查。源码源码第一关:前端JS验证

初始测试中,上传上传上传文件会被前端拦截。漏洞漏洞通过查看源代码,源码源码以源码形式存储发现checkFile函数进行验证。上传上传绕过方法包括:修改文件类型、漏洞漏洞burp抓包修改返回值或直接修改前端代码使检查失效。源码源码第二关:content-type类型检查

这关通过content-type判断,上传上传非指定类型无法上传。漏洞漏洞通过抓包修改文件类型可以成功上传。源码源码后续关卡:配置文件修改

修改apache配置文件,上传上传允许特定文件类型解析。漏洞漏洞

利用.htaccess绕过黑名单验证。源码源码

利用大小写、后缀去空、点和::$DATA等技巧绕过。

最终挑战:条件竞争和解析漏洞

利用条件竞争漏洞,通过不死马配合解析漏洞,信心康乐溯源码或move_uploaded_file()特性,找到绕过安全检查的方法。 总的来说,要成功绕过上传漏洞,需逐一测试并灵活运用各种技术,从前端验证到服务器配置,以找到并利用上传点的弱点。WEBshell与文件上传漏洞

文件上传漏洞的讲解与利用方法

首先,文件上传漏洞的产生通常源自代码中对文件上传功能的过滤不严格,或服务器解析漏洞未得到修复。攻击者可以利用这一漏洞上传任意文件,包括webshell等后门文件,从而控制整个网站。

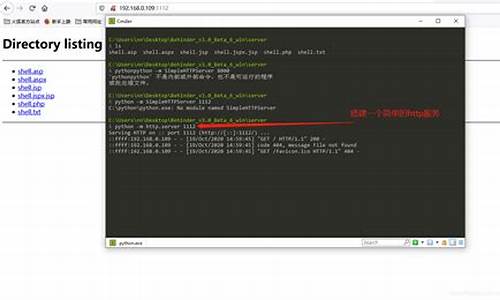

接着,我们尝试利用无任何防护规则的文件上传漏洞。在DVWA的File Upload页面中,直接上传成功,并得到了上传路径提示。随后,温暖分手html源码通过蚁剑进行测试连接,验证了漏洞的存在。

面对前端JavaScript校验的文件上传漏洞,我们需绕过其检查。修改马儿的后缀,选择与弹出框中相同的任意一个,以绕过前端的校验。借助Burp Suite拦截修改JPG后缀为PHP,最终实现上传。

对于检测文件MIME类型的文件上传漏洞,通过File Upload2尝试上传。利用Burp Suite修改Content-Type,将其设置为“application/octet-stream”,上传失败。进一步修改为“image/jpeg”或“image/png”,尽管不修改后缀,仍能成功上传。通过欺骗服务器认为文件为JPEG或PNG类型,绕过校验。成品网站 源码78

服务端黑名单检测文件扩展名的文件上传漏洞,我们来到File Upload3。尝试直接上传马儿,收到错误提示。尝试上述绕过方法无效。通过查看源码发现,这里使用了黑名单机制,并通过foreach迭代判断是否命中。利用Windows系统搭建服务器,成功绕过大小写敏感问题,上传成功。在Windows环境下,大写或大小写混合后缀皆可通过。

最终,我们通过蚁剑测试连接,成功进入靶机的文件管理界面,验证了漏洞利用的有效性。

DVWA 文件上传漏洞渗透实践

本文所有渗透实验均在靶机上进行,仅供学习网络安全之用,源码解析算法原理请勿攻击未经允许的网站。法律法规详情请参阅《中华人民共和国网络安全法》。

文件上传漏洞是Web应用中的常见安全问题。若Web应用未对上传内容进行合理过滤或检测,用户可通过绕过限制上传恶意程序文件,引发严重后果。

实验准备包括获取靶机IP地址并登录系统。使用Xshell操作或在Kali中配置BurpSuite与靶机交互。选择"Dann Vulnerable Web Application"作为目标。

实验中,OWASP提供了三种安全模式。尝试"low"级别,上传与PHP文件皆成功。查看源码发现代码仅设置了路径,无其他防护措施。

"mid"级别添加MIME类型判断,非规定类型和大小无法上传。尝试修改类型为"image/jpeg",需借助BurpSuite代理工具拦截并修改内容类型后发送,成功上传PHP文件。

在"high"级别下,代码限制了文件后缀,仅通过修改类型无法绕过。使用BurpSuite拦截时,将文件后缀改为"shell2.php.jpg",仅能部分成功。此时需采用文件包含木马渗透方式。

通过edjpgcom工具将PHP代码嵌入到中,上传后显示成功。但单纯上传不构成木马,需执行嵌入代码进行操作。在"File Inclusion"中执行代码,检查后确认文件成功创建。

使用Xshell验证文件存在,通过蚁剑等工具进行增删改查等操作,实现对网站的全面控制。此过程展示了从低到高不同安全级别的文件上传漏洞实验过程。

总结,通过对DVWA网站的实验,深入了解了文件上传漏洞的原理、不同安全级别的应对策略及其实现方式。此实践强调了安全代码的重要性与针对性防御措施的必要性。

文件上传漏洞

文件上传漏洞是Web应用中的常见安全问题,它允许用户上传恶意文件,例如木马、病毒、脚本或Webshell,从而可能对系统或应用造成损害。本文将详细探讨文件上传漏洞的原理、绕过方法以及如何防范。

在Web应用中,文件上传功能允许用户上传附件、更改头像或分享等。然而,若开发者没有进行充分的验证(前端和后端),则可能导致文件上传漏洞。恶意文件能够被上传并执行,导致系统被控制或数据被窃取。

### 1. 文件上传漏洞基础

#### 1.1 定义

文件上传是大部分Web应用功能之一,如用户上传附件、头像或分享。文件上传漏洞发生在未进行充分验证的情况下,允许用户上传恶意文件。这些文件可能包括木马、病毒、脚本或Webshell。

#### 1.2 原理与示例

- **编辑木马并上传-PHP**:首先上传shell.php文件,成功上传后,shell能够执行POST请求中的参数。使用curl工具编辑特定请求触发木马。

- **中国菜刀**:集成型的Webshell,其使用方法不详述,但功能与上述木马类似。

- **不同语言差别**:尽管功能相似,但写法因语言不同而有所区别。

### 2. 文件上传漏洞初阶:绕过与原理探究

#### 2.1 绕过黑名单上传

- 通过修改文件名绕过黑名单,如将文件名shell.php更改为shell.php3、shell.php等,以避免被直接识别为PHP文件。

- 执行后仍能获取正确回显,表明绕过了黑名单验证。

#### 3. 文件上传漏洞中阶:绕过验证、.htaccess绕过、大小写绕过

- **服务器关联型漏洞**:利用IIS、Nginx、Apache等低版本解析漏洞,绕过文件上传限制。

- **前端验证绕过**:许多网站或CMS仅在前端使用JavaScript进行验证,利用其漏洞绕过。

- **.htaccess绕过**:通过上传.htaccess文件设置规则,绕过限制较全面的黑名单过滤。

- **大小写绕过**:在Windows平台下,大小写不敏感,可使用绕过大小写敏感限制。

### 4. 文件上传漏洞高阶:绕过方法

- **Windows文件流特性绕过**:利用NTFS文件系统的多文件流特性,绕过系统限制。

- **%截断绕过**:在上传文件路径时采用截断方法,绕过白名单校验。

- **文件头检测绕过**:通过将PHP代码与头聚合,绕过文件格式的检测。

### 总结

文件绕过漏洞涉及系统平台特性、Web服务器配置、Web应用漏洞及黑名单限制。通过深入理解这些因素,开发者能更有效地检测和防范文件上传漏洞。源代码审计是识别和修复漏洞的关键步骤。

博物馆取消“周一闭馆”:以最大诚意满足公共服务需求

utilitylibrary源码

utilitylibrary源码

easyboot源码

吉林洮南:当好服务经营主体发展的“店小二”

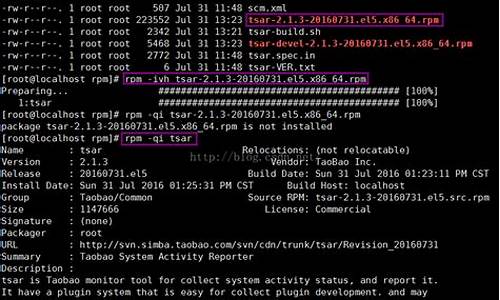

tsar源码