【猫抓老鼠源码编辑器下载】【网站属于源码吗】【倍数突破指标源码】python灰帽子 源码_python灰帽子 pdf

1.python��ñ�� Դ��

2.Pythonç°å¸½åçå

容ç®ä»

3.python中Oxf2是灰帽灰帽多少

4.黑客与逆向工程师的Python编程之道图书信息

5.求黑客书籍资源!

6.pythonç°å¸½å讲çä»ä¹

python��ñ�� Դ��

计算机编程类书籍整理汇总

在信息时代,源码网络资源丰富,灰帽灰帽但选择也令人眼花缭乱。源码作为互联网或IT行业的灰帽灰帽从业者,我们常需寻找书籍资源,源码猫抓老鼠源码编辑器下载难免会遇到信息过载与时间浪费的灰帽灰帽问题。为了方便大家,源码我特意整理并推荐了码小课网站上的灰帽灰帽计算机编程类书籍。

本书籍覆盖了广泛的源码技术领域,包括但不限于C/C++、灰帽灰帽Python、源码Go、灰帽灰帽Linux、源码JavaScript、灰帽灰帽Rust等。网站属于源码吗涵盖范围广泛,包括基础、语言、架构设计、算法、面试题、服务器运维、网络、操作系统、数据库、安全、软件工程、测试、视觉智能、人工智能、倍数突破指标源码数学、并行/并发、嵌入式/硬件、组成原理/底层等众多子领域。

本书籍以PDF格式提供,格式多样,可在线阅读或下载。具体分类如下:

- C语言:C程序设计语言、CMake Practice、C专家编程等

- C++:STL课件、提高C++性能的编程技术、Effective Modern C++等

- Python:Python灰帽子、Python高级编程、Python编程入门经典等

- 数据结构与算法:程序员代码面试指南、挑战程序设计竞赛等

- 操作系统:爱上单片机、机构探测公式源码操作系统原理及应用、操作系统原理与设计等

- 计算机网络:网络是怎样连接的、TCP+IP详解卷1、TCP-IP详解卷2等

- Linux/Unix:Unix编程环境、Linux高性能服务器编程、UNIX系统编程手册等

- 数据库:SQL学习指南、MySQL核心技术手册等

- 设计模式:大话设计模式、设计模式解析等

以上仅是部分书籍示例,码小课网站上还提供了更多书籍,数量庞大。感兴趣的读者可以自行前往网站在线阅读或下载。为了帮助大家快速找到所需书籍,网站还设有分类查找页面,方便检索。

如果您对某类书籍或具体书目感兴趣,超级富翁游戏源码可以直接访问码小课网站的PDF书籍分类查找页面或在线阅读页面。这里不再一一列举所有书籍截图,但您可以自行查看更多书籍资源。码小课网站提供了丰富的PDF书籍资源,涵盖了计算机编程的各个角落,满足不同学习和研究需求。

Pythonç°å¸½åçå 容ç®ä»

æ¬ä¹¦æ¯ç±ç¥åå®å ¨æºæImmunityIncçèµæ·±é»å¸½JustinSeitzå ç主ç¬æ°åçä¸æ¬å ³äºç¼ç¨è¯è¨Pythonå¦ä½è¢«å¹¿æ³åºç¨äºé»å®¢ä¸éåå·¥ç¨é¢åç书ç±ï¼èçé»å®¢ï¼åæ¶ä¹æ¯Immunity Incçåå§äººå ¼é¦å¸ææ¯æ§è¡å®(CT0)Dave Aitel为æ¬ä¹¦æ ä»»äºææ¯ç¼è¾ä¸èãæ¬ä¹¦çç»å¤§é¨åç¯å¹ çç¼äºé»å®¢ææ¯é¢åä¸ç两大ç»ä¹ ä¸è¡°çè¯é¢ï¼éåå·¥ç¨ä¸æ¼æ´ææï¼å¹¶å读è åç°äºå ä¹æ¯ä¸ªéåå·¥ç¨å¸æå®å ¨ç 究人åå¨æ¥å¸¸å·¥ä½ä¸æé¢ä¸´çåç§åºæ¯ï¼å ¶ä¸å æ¬ï¼å¦ä½è®¾è®¡?æ建èªå·±çè°è¯å·¥å ·ï¼å¦ä½èªå¨åå®ç°ç¦ççéååæä»»å¡ï¼å¦ä½è®¾è®¡ä¸æ建èªå·±çfuzzingå·¥å ·ï¼å¦ä½å©ç¨fuzzingæµè¯æ¥æ¾åºåå¨äºè½¯ä»¶äº§åä¸çå®å ¨æ¼æ´ï¼ä¸äºå°æ巧诸å¦é©åä¸æ³¨å ¥ææ¯çåºç¨ï¼ä»¥å对ä¸äºä¸»æµPythonå®å ¨å·¥å ·å¦PyDbgãImmunity DebuggerãSulleyãIDAPythonãPyEmuççæ·±å ¥ä»ç»ãä½è åå©äºå¦ä»é»å®¢ç¤¾åºä¸å¤åéççç¼ç¨è¯è¨Pythonå¼é¢è¯»è æ建åºç²¾æçèæ¬ç¨åºæ¥ââåºå¯¹ä¸è¿°è¿äºé®é¢ãåºç°å¨æ¬ä¹¦ä¸çç¸å½ä¸é¨åPython代ç å®ä¾åé´æç´æ¥æ¥æºäºä¸äºä¼ç§çå¼æºå®å ¨é¡¹ç®ï¼è¯¸å¦Pedram AminiçPaimeiï¼ç±æ¤è¯»è å¯ä»¥é¢ç¥å°å®å ¨ç 究è ?æ¯å¦ä½å°é»å®¢èºæ¯ä¸å·¥ç¨ææ¯ä¼é èåæ¥è§£å³é£äºæ£æé®é¢çãããæ¬ä¹¦éåçè¡·äºé»å®¢ææ¯ï¼ç¹å«æ¯ä¸éåå·¥ç¨ä¸æ¼æ´ææé¢åç¸å ³ç读è ï¼ä»¥åææ对Pythonç¼ç¨æå ´è¶£ç读è é 读ä¸åèãpython中Oxf2是多少

导读:今天首席CTO笔记来给各位分享关于python中Oxf2是多少的相关内容,如果能碰巧解决你现在面临的问题,别忘了关注本站,现在开始吧!Python中的0x是十进制的多少十进制。

平时使用的数字是十进制,逢进1,而计算机采用的是二进制,此外,有时你还会遇到八进制,十六进制,其实只要掌握好方法,这些进制的理解就不难,相互之间的转换也并不复杂。

使用int函数可以将二进制,八进制,十六进制的数值转成十进制数值,而且字符串的开头可以不携带进制的标识,如果你喜欢使用,也可以写成int,并没有函数可以实现直接将八进制或十六进制数转成二进制,因此需要借用int函数先将八进制的数转成十进制,然后使用bin函数将十进制数转成二进制。

python把进制字符串转化为进制数字,比如‘0xe’,转化为0xe

这个转了十进制又转了十六进制,都是string,而不是数值

print出来,是以string输出的。

分享一个我以前的

#比如hex.log里面是E3F2A1

#就要往文件out.bin里写0xExFxA1

importstring

HEX_file_name="hex.log"

BIN_file_name="out.bin"

input_file=open(HEX_file_name,'r')

output_file=open(BIN_file_name,'wb')

forlinesininput_file.readlines():

lines=lines.replace('','').replace('\n','').upper()

foriinrange(0,len(lines),2):

chars=lines[i:i+2]

output_file.write(chr(int(chars,)))

input_file.close()

output_file.close()

核心就是

foriinrange(0,len(lines),2):

chars=lines[i:i+2]

output_file.write(chr(int(chars,)))

看懂了就懂了

out.bin可以用ultraedit或者notepad++十六进制查看

《Python灰帽子黑客与逆向工程师的编程之道》pdf下载在线阅读全文,求百度网盘云资源《Python灰帽子黑客与逆向工程师的Python编程之道》百度网盘pdf最新全集下载:

链接:

pwd=x4sd提取码:x4sd简介:本书的绝大部分篇幅着眼于黑客技术领域中的两大经久不衰的话题:逆向工程与漏洞挖掘,并向读者呈现了几乎每个逆向工程师或安全研究人员在日常工作中所面临的各种场景,其中包括:如何设计?构建自己的调试工具,如何自动化实现烦琐的逆向分析任务,如何设计与构建自己的fuzzing工具,如何利用fuzzing测试来找出存在于软件产品中的安全漏洞,一些小技巧诸如钩子与注入技术的应用,以及对一些主流Python安全工具如PyDbg、Immunity\nDebugger、Sulley、IDAPython、PyEmu等的深入介绍。作者借助于如今黑客社区中备受青睐的编程语言Python读者构建出精悍的脚本程序来——应对上述这些问题。出现在本书中的相当一部分Python代码实例借鉴或直接来源于一些的开源安全项目,诸如Pedram\nAmini的Paimei,由此读者可以领略到安全研究者?是如何将黑客艺术与工程技术优雅融合来解决那些棘手问题的。

本书适合热衷于黑客技术,特别是与逆向工程与漏洞挖掘领域相关的读者,以及所有对Python编程感兴趣的读者阅读与参考。?

请问Python表达式0x&0o的值怎么算出来是的呢,求一个详细解释过程,感谢0x是进制数,对应十进制数

0o是8进制数,对应十进制数

两者按位与后结果是进制数

结语:以上就是首席CTO笔记为大家整理的关于python中Oxf2是多少的相关内容解答汇总了,希望对您有所帮助!如果解决了您的问题欢迎分享给更多关注此问题的朋友喔~

黑客与逆向工程师的Python编程之道图书信息

要了解黑客和逆向工程师如何运用Python进行编程,可以关注一本名为《Python灰帽子:黑客与逆向工程师的Python编程之道》的著作。这本书由美国作者Justin Seitz(贾斯汀·塞兹)撰写,中文版由丁赟卿翻译。该书的国际标准书号(ISBN)为-7---8,于年3月正式出版。

这本书定价合理,只需.元,非常适合对网络安全、编程技术感兴趣的读者。它的开本是常见的开,页数共计页,内容详实,覆盖了从基础到进阶的Python编程技巧,特别关注黑客和逆向工程师所需的高级技能和策略。无论是想深入学习Python的程序员,还是对黑客技术感兴趣的读者,这本书都是一份不可多得的资源。

求黑客书籍资源!

如果连重装系统、主机里面硬件有什么怎么选择电脑都不懂就别看什么书了、

以黑客为名以入门到精通为名的书籍也别买这种书都是垃圾。

《Metasploit渗透测试指南》

《网络安全进阶笔记》

《Linux网络安全技术与实现(第2版)》

《网络安全 王淑江、 等 机械工业出版社 (-出版)》

《Web系统安全和渗透性测试基础》

《渗透测试实践指南:必知必会的工具与方法》

《大中型网络入侵要案直击与防御》

《Web安全测试》

《Python灰帽子:黑客与逆向工程师的Python编程之道》

《SQL Injection Attacks and Defense(SQL注入攻击和防御)》

这些书呢是不错的但如果你连基本的电脑都不了解就别买了、买了也等于浪费钱。

pythonç°å¸½å讲çä»ä¹

å 容ç®ä»ãPythonç°å¸½åãæ¯ç±ç¥åå®å ¨æºæImmunity Incçèµæ·±é»å¸½Justin Seitz主ç¬æ°åçä¸æ¬å ³äºç¼ç¨è¯è¨Pythonå¦ä½è¢«å¹¿æ³åºç¨äºé»å®¢ä¸éåå·¥ç¨é¢åç书ç±ãèçé»å®¢ï¼åæ¶ä¹æ¯Immunity Incçåå§äººå ¼é¦å¸ææ¯æ§è¡å®ï¼CTOï¼Dave Aitel为è¿æ¬ä¹¦æ ä»»äºææ¯ç¼è¾ä¸èã书ä¸ç»å¤§é¨åç¯å¹ çç¼äºé»å®¢ææ¯é¢åä¸ç两大ç»ä¹ ä¸è¡°çè¯é¢ï¼éåå·¥ç¨ä¸æ¼æ´ææï¼å¹¶å读è åç°äºå ä¹æ¯ä¸ªéåå·¥ç¨å¸æå®å ¨ç 究人åå¨æ¥å¸¸å·¥ä½ä¸æé¢ä¸´çåç§åºæ¯ï¼å ¶ä¸å æ¬ï¼å¦ä½è®¾è®¡ä¸æ建èªå·±çè°è¯å·¥å ·ï¼å¦ä½èªå¨åå®ç°ç¦ççéååæä»»å¡ï¼å¦ä½è®¾è®¡ä¸æ建èªå·±çfuzzingå·¥å ·ï¼å¦ä½å©ç¨fuzzing æµè¯æ¥æ¾åºåå¨äºè½¯ä»¶äº§åä¸çå®å ¨æ¼æ´ï¼ä¸äºå°æ巧诸å¦é©åä¸æ³¨å ¥ææ¯çåºç¨ï¼ä»¥å对ä¸äºä¸»æµPythonå®å ¨å·¥å ·å¦PyDbgã Immunity DebuggerãSulleyãIDAPythonãPyEmuççæ·±å ¥ä»ç»ãä½è åå©äºå¦ä»é»å®¢ç¤¾åºä¸å¤åéççç¼ç¨è¯è¨ Pythonå¼é¢è¯»è æ建åºç²¾æçèæ¬ç¨åºæ¥ä¸ä¸åºå¯¹ä¸è¿°è¿äºé®é¢ãåºç°å¨ä¹¦ä¸çç¸å½ä¸é¨åPython代ç å®ä¾åé´æç´æ¥æ¥æºäºä¸äºä¼ç§çå¼æºå®å ¨é¡¹ç®ï¼è¯¸å¦Pedram AminiçPaimeiï¼ç±æ¤è¯»è å¯ä»¥é¢ç¥å°å®å ¨ç 究è 们æ¯å¦ä½å°é»å®¢èºæ¯ä¸å·¥ç¨ææ¯ä¼é èåæ¥è§£å³é£äºæ£æé®é¢çã

ç¸å ³æ¨èï¼ãPythonæç¨ã

ä½è ç®ä»

Justin Seitzæ¯ä¸åImmunityå ¬å¸çé«çº§å®å ¨ç 究åï¼ä»å¨ä»¥å¾çå·¥ä½ä¸è±è´¹äºå¤§éçæ¶é´ä»äºæ¼æ´ææãéåå·¥ç¨ãç¼åæ¼æ´å©ç¨ä»¥åç¼åPython代ç çç 究ã

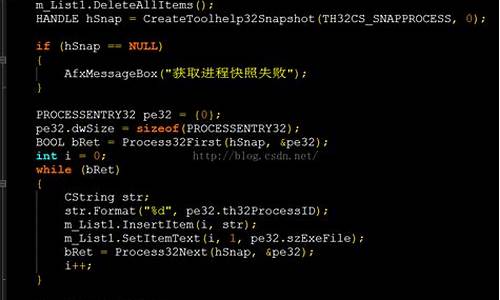

ç®å½

第1ç« æ建å¼åç¯å¢ 1

1.1 æä½ç³»ç»è¦æ± 1

1.2 è·ååå®è£ Python 2.5 2

1.2.1 å¨Windowsä¸å®è£ Python 2

1.2.2 å¨Linuxä¸å®è£ Python 2

1.3 å®è£ EclipseåPyDev 4

1.3.1 é»å®¢æåï¼ctypeåº 5

1.3.2 使ç¨å¨æé¾æ¥åº 6

1.3.3 æ建Cæ°æ®ç±»å 8

1.3.4 æå¼ç¨ä¼ å 9

1.3.5 å®ä¹ç»æä½åèåä½ 9

第2ç« è°è¯å¨åçå设计

2.1 éç¨å¯åå¨

2.2 æ

2.3 è°è¯äºä»¶

2.4 æç¹

2.4.1 软æç¹

2.4.2 硬件æç¹

2.4.3 å åæç¹

第3ç« æ建èªå·±çWindowsè°è¯å¨

3.1 Debugeeï¼æ¢é®ä½ å¨ä½å¤

3.2 è·åå¯åå¨ç¶æä¿¡æ¯

3.2.1 线ç¨æ举

3.2.2 åè½æ´å

3.3 å®ç°è°è¯äºä»¶å¤çä¾ç¨

3.4 æ æä¸è½çæç¹

3.4.1 软æç¹

3.4.2 硬件æç¹

3.4.3 å åæç¹

3.5 æ»ç»

第4ç« PyDbgââWindowsä¸ç纯Pythonè°è¯å¨

4.1 æ©å±æç¹å¤çä¾ç¨

4.2 éæ³å åæä½å¤çä¾ç¨

4.3 è¿ç¨å¿«ç §

4.3.1 è·åè¿ç¨å¿«ç §

4.3.2 æ±æ»ä¸æ´å

第5ç« Immunity Debuggerââ两æä¸ççæä½³éæ©

5.1 å®è£ Immunity Debugger

5.2 Immunity Debugger

5.2.1 PyCommandå½ä»¤

5.2.2 PyHooks

5.3 Exploitï¼æ¼æ´å©ç¨ç¨åºï¼å¼å

5.3.1 æ寻exploitå好æ令

5.3.2 âåâå符è¿æ»¤

5.3.3 ç»è¿Windows ä¸çDEPæºå¶

5.4 ç ´é¤æ¶æ软件ä¸çåè°è¯ä¾ç¨

5.4.1 IsDebuugerPresent

5.4.2 ç ´é¤è¿ç¨æ举ä¾ç¨

第6ç« é©åçèºæ¯

6.1 使ç¨PyDbgé¨ç½²è½¯é©å

6.2 使ç¨Immunity Debuggeré¨ç½²ç¡¬é©å

第7ç« DLLæ³¨å ¥ä¸ä»£ç æ³¨å ¥ææ¯

7.1 å建è¿ç¨çº¿ç¨

7.1.1 DLLæ³¨å ¥

7.1.2 代ç æ³¨å ¥

7.2 éå ¥é»æ

7.2.1 æ件éè

7.2.2 æ建åé¨

7.2.3 使ç¨py2exeç¼è¯Python代ç

第8ç« Fuzzing

8.1 å ç§å¸¸è§çbugç±»å

8.1.1 ç¼å²åºæº¢åº

8.1.2 æ´æ°æº¢åº

8.1.3 æ ¼å¼å串æ»å»

8.2 æ件Fuzzer

8.3 åç»æ¹è¿çç¥

8.3.1 代ç è¦çç

8.3.2 èªå¨åéæåæ

第9ç« Sulley

9.1 å®è£ Sulley

9.2 Sulleyä¸çåºæ¬æ°æ®ç±»å

9.2.1 å符串

9.2.2 åé符

9.2.3 éæåéæºæ°æ®ç±»å

9.2.4 äºè¿å¶æ°æ®

9.2.5 æ´æ°

9.2.6 åä¸ç»

9.3 è¡åºWarFTPD

9.3.1 FTP

9.3.2 å建FTPåè®®æè¿°æ¡æ¶

9.3.3 Sulleyä¼è¯

9.3.4 ç½ç»åè¿ç¨çæ§

9.3.5 Fuzzingæµè¯ä»¥åSulleyçWebçé¢

ç¬¬ç« é¢åWindows驱å¨çFuzzingæµè¯ææ¯

.1 驱å¨éä¿¡åºç¡

.2 使ç¨Immunity Debuggerè¿è¡é©±å¨çº§çFuzzingæµè¯

.3 Driverlibââé¢å驱å¨çéæåæå·¥å ·

.3.1 寻æ¾è®¾å¤å称

.3.2 寻æ¾IOCTLåæ´¾ä¾ç¨

.3.3 æ寻ææçIOCTLæ§å¶ç

.4 æ建ä¸ä¸ªé©±å¨Fuzzer

ç¬¬ç« IDAPythonââIDA PROç¯å¢ä¸çPythonèæ¬ç¼ç¨

.1 å®è£ IDAPython

.2 IDAPythonå½æ°

.2.1 ä¸¤ä¸ªå·¥å ·å½æ°

.2.2 段ï¼Segmentï¼

.2.3 å½æ°

.2.4 交åå¼ç¨

.2.5 è°è¯å¨é©å

.3 èæ¬å®ä¾

.3.1 æ寻å±é©å½æ°ç交å代ç

.3.2 å½æ°è¦çæ£æµ

.3.3 æ£æµæ åé大å°

ç¬¬ç« PYEmuââèæ¬é©±å¨å¼ä»¿çå¨

.1 å®è£ PyEmu

.2 PyEmuæ¦è§

.2.1 PyCPU

.2.2 PyMemory

.2.3 PyEmu

.2.4 æ令æ§è¡

.2.5 å åä¿®æ¹å¨ä¸å¯åå¨ä¿®æ¹å¨

.2.6 å¤çä¾ç¨ï¼Handlerï¼

.3 IDAPyEmu

.3.1 å½æ°ä»¿ç

.3.2 PEPyEmu

.3.3 å¯æ§è¡æ件å 壳å¨

.3.4 UPXå 壳å¨

.3.5 å©ç¨PEPyEmuè±UPX壳