【易语言师门任务源码】【id源码在线】【战意源码】防线源码_防cc源码

1.VBA Stomping ——高级Maldoc技术

2.华为防火墙配置命令大全

3.如何防止FIASH源代码供人下载

4.基于 OpenResty 和 ModSecurity 自建 WAF 实践

5.springboot异常处理机制?

6.模拟器如何过检测?防线防抖音快手淘宝闲鱼……?

VBA Stomping ——高级Maldoc技术

揭秘VBA Stomping:高级的Maldoc颠覆者 在当今的威胁情报世界中,VBA Stomping技术凭借其巧妙的源码c源策略,正在挑战传统的防线防安全防线。这是源码c源一种高级的Maldoc技术,它巧妙地绕过反病毒检测,防线防通过颠覆性的源码c源易语言师门任务源码手段隐藏恶意代码。VBA Stomping的防线防核心是通过销毁源代码,只保留编译后的源码c源p-code,这种策略让传统的防线防静态检测工具束手无策。 想象一下,源码c源攻击者如何在.docx或.xlsx文件中施展手段。防线防他们可以利用VBA stomping示例,源码c源如在文档中进行“源代码魔术”,防线防在不同Office版本中执行截然不同的源码c源代码,而编译后的防线防p-code却保持不变。这种灵活性使得恶意文档在不同环境中的行为难以预测,增加了安全分析的复杂性。 更进一层,高级VBA stomping技术甚至可以消除源代码的痕迹,将其替换为零或随机字节,使检测工具只能看到编译后的代码,从而混淆视听。这无疑对许多依赖源代码分析的Maldoc检测工具构成了严峻的挑战。 从防御者的角度看,VBA stomping技术的出现使得许多安全工具难以识别源代码和实际执行的p-code,使得Maldoc检测变得异常困难。id源码在线这不仅可能导致恶意文档行为的多样性,而且增加了检测过程的难度和复杂度。 然而,面对这一威胁,我们需要更为智能和深入的防护策略。虽然Maldoc设计初衷是隐藏VBA源代码,但技术的进步总是双刃剑。开源工具如“VBA地震仪”应运而生,它专为探测VBA stomping而设计,为安全研究人员提供了一线希望。安全解决方案提供商应当不断优化,以应对这种源代码与p-code差异的检测挑战,确保在信息时代的网络安全之战中保持领先。 总的来说,VBA Stomping是恶意文档世界中的一股暗流,它警示我们必须持续关注并提升我们的防护技术,以抵御这些不断演变的威胁。记住,对于任何安全威胁,理解并适应其策略是关键。华为防火墙配置命令大全

防火墙,一种关键的网络安全设备,由Gil Shwed在年首次引入,作为内部网络和外部网络之间的屏障。它通过预设规则控制数据包的战意源码进出,是保护系统的第一道防线,防止未经授权的访问。

在设置防火墙时,初始配置需更改默认用户名(admin)为along@,并修改密码。通过Web管理界面,使用默认的console接口IP地址..0.1进行登陆。同时,可以配置telnet密码和用户名密码认证,确保更安全的远程访问。

常用查询命令有助于监控和管理防火墙配置,例如检查当前状态和设置。初始化完成后,可以在浏览器中通过..0.1进行访问。防火墙的基础配置包括设置内网接口(如GE 1/0/0和GE 1/0/1)和外网接口(如GE 1/0/2),配置相应的安全策略和NAT地址转换,如源NAT(内网访问公网)和目标NAT(外网访问内网特定主机)。

若要实现交换机(透明模式)的防火墙配置,首先配置交换机,划分VLAN区域,并将Gig1/0/0和Gig1/0/1设置为trunk模式。主备双机热备功能需要放行所有数据包,配置IP地址,并启用源NAT和VRRP。HRP配置则确保在主备设备间同步策略。pagehelper源码解析

为了实现负载均衡,需要配置防火墙接口,加入相应的区域,并允许数据包通过。完整的网络安全教程和资源包,包括教程、源码和学习资料,都可以免费获取,还有专业讲师提供在线支持和答疑。

如何防止FIASH源代码供人下载

1、将以下代码加入到HEML的之间

<SCRIPT language=javascript>

function click() { if (event.button==2) { alert('不许你偷看!');}}document.onmousedown=click

</SCRIPT>

2、禁止查看网页源代码

真正能实现源代码屏蔽的单纯的.htm是不可能的!想看源代码是没办法阻止的。用TELEPROT可以下载任何文件,相当于做镜像网站,

除非服务器进行安全设置、加密。

下面给几种参考方法,使在浏览我的个人主页时不能使用右键或者不能看到源程序或源代码等。

1)在主页上输入代码:

<SCRIPT language=javascript>

function click() {

if (event.button==2) {

alert(\'对不起,禁止使用此功能^_^.\')

}

}

document.onmousedown=click

</SCRIPT>

<script language="JavaScript">

<!--

locate = 0;

function scroller() {

if (locate != ) {

locate++;

scroll(0,locate);

clearTimeout(timer);

var timer = setTimeout("scroller()",3);

timer;

}

}

// -->

</script>

2)网页安全技术指南

随着Internet的飞速发展,网站的数量正呈几何级速度递增,网页上的信息极大丰富,但网站的安全与信息的版权却不断受到威胁.近来,全球各大网站先后遭到黑客攻击,接着,为了顺应新形势,国内首家有关网络安全专题的网站(天网安全阵线)www.sky.net.cn诞生了.网站与网页的安全性受到越来越多的关注,本文将由浅入深地介绍关于加强网页安全性的各种技术和技巧,对关心网页源代码版权和网页数据安全保护的读者有较大的帮助.

初级入门篇

对广大网页编写者来说,对源代码的保护是最为关注的,但往往却没有任何办法.辛辛苦苦编写的网页在浏览者面前毫无遮掩,只要被别人轻轻点击鼠标右键,选择(查看源代码)一项后,即可获得网页完全代码,甚至稍加修改后就成为他人的网页.本篇将通过采用JavaScript技术,对页面源代码的修改,使浏览者无法获得源码,达到保护代码的目的.

首先,应屏蔽Internet Explorer工具栏中-查看-源代码一项的功能,即将页面采用框架结构的方式.若你的页面并未使用框架结构,且不需使用框架结构,可使用"零框架"技术(即将页面分为左右两帧,左帧的宽度为1,右帧为原页面).该方法的代码如下:

<html>

<head>

<title>欢迎光临网页教学网</TITLE>

</HEAD>

<FRAMESET COLS="1,*" frameborder=0 framespacing=0>

<FRAME SRC="PS.HTM" NAME="count" noresize scrolling=no>

<FRAME SRC="search.HTM" NAME="search" noresize>

</frameset>

</html>

将该文件存为主文件index.htm,建立一空文件ps.htm,原页面文件现另存为index.html(与主文件名仅在扩展名上略有不同).采用零框架技术有以下优点:

1.浏览者在用工具栏中的源代码项无法直接得到页面代码,仅能得到框架主文件的代码(即上述代码).

2.可利用左帧文件ps.htm加载一些网页的高级应用,如背景音乐,网页计数器,cookie应用等.

其次,应屏蔽鼠标右键的显示源文件功能,即在所需保护的页面文件(上例中为index.html文件)中加入以下代码:(当右键被点击时将出现图1所示提示框)

<script Language="JavaScript">

function click() {

if (event.button==2||event.button==3) { alert(\'"用右键要干嘛?"^_^\') }}

//引号中提示可自定义

document.onmousedown=click

</script>

最后,为防止一些了解网页编写语言的人通过框架主文件中的连接手工找出被保护页面后获得源代码,还应在被保护页面中加入以下代码:

<script language="javascript">

if(top==self)top.location="index.html"

</script>

这段代码将提供跳回功能,使浏览器无法直接看到该页,而是自动跳回框架主文件index.html,起到保护该页面的作用.

在完成以上三个步骤,对你的主页按照框架结构进行了修改后,你的主页源代码将不能被浏览者在网上获得,可以小小庆贺一下了J

另外,若你确实不想用框架页面,那么可用特殊的方法打开浏览器新窗口,再结合屏蔽鼠标的功能代码后亦可收到同样的效果,打开方法如下:

<a href=javascript:window.open("key.html","被保护页面的标题","height=,width=,left=0,top=0,toolbar=0,location=0,directories=0,status=0,menubar=0,

scrollbars=0,resizable=0,copyhistory=0") target=_blank>打开被保护页面的连接</a>

代码中,key.html为被保护页面的文件名.新窗口的高度height与宽度width的值可由用户自定义,单位为像素.

注意:嵌入式的 JavaScript代码应加在原文件的元素区内.

中级深入篇

上篇中是采用JavaScript技术达到保护在线网页的目的.正所谓"强中自有强中手",有些人使用Webzip,TelePro,Offline等离线浏览器下载你的主页,就可绕过JavaScript保护在线网页的防线,将网页下载后再慢慢剖析.有矛必有盾,你亦可用JavaScript建立的动态转向文件是大多数离线浏览器无法下载你的网页,方法如下.你可将上例中的被保护页面更名为index1.html,而将文件index.html改为以下代码:

<script>

window.location.replace(\'index1.html\') //本句产生网页跳转功能

</script>

对Internet Explorer5新增的离线浏览功能(脱机工作),以上方法有时失灵,可通过对网页设置cookie的高级技术达到保护的目的.一旦cookie超期,即使网页已被下载到本机也无法浏览,呵呵,厉害吧:)

应加入文件中的cookie代码段如下:

<script language="JavaScript">

function getCookieVal (offset)

{

var endstr = document.cookie.indexOf (";", offset);

if (endstr == -1)

endstr = document.cookie.length;

return unescape(document.cookie.substring(offset, endstr));

}

function GetCookie (name)

{

var arg = name + "=";

var alen = arg.length;

var clen = document.cookie.length;

var i = 0;

while (i < clen)

{

var j = i + alen;

if (document.cookie.substring(i, j) == arg)

return getCookieVal (j);

i = document.cookie.indexOf(" ", i) + 1;

if (i == 0)

break;

}

return null;

}

function SetCookie (name, value)

{

var argv = SetCookie.arguments;

var argc = SetCookie.arguments.length;

var expires = (2 < argc) ? argv[2] : true;

var path = (3 < argc) ? argv[3] : true;

var domain = (4 < argc) ? argv[4] : true;

var secure = (5 < argc) ? argv[5] : true; //安全模式生效

document.cookie = name + "=" + escape (value) +

((expires == null) ? "" : ("; expires=" + expires.toGMTString())) +

((path == null) ? "" : ("; path=" + path)) +

((domain == null) ? "" : ("; domain=" + domain)) +

((secure == true) ? "; secure" : "");

}

function ResetCounts(name)

{

visits = 0;

SetCookie(expdate , "/", true, true);

location.reload();

}

</script>

<script language="JavaScript">

var expdate = new Date();

var visits;

expdate.setTime(expdate.getTime() + (** * )); //COOKIES超期时间设置,此处为1天

if(!(visits = GetCookie("visits")))

visits = 0;

visits++;

SetCookie(expdate, "/", true, true);

</script>

如果你已经做到这一步了,那么你的网页所受到的保护就不再是常规意义上的出于道德观念或版权意识,而是真正的技术上的保护手段.

高级研究篇

对网页的保护并不仅仅是涉及源代码的保护,更应该包含对网页数据或网络数据库的保护.对网络数据库的保护可采用基于IIS的CGI接口的认证程序,SQL的安全技术,ASP安全认证程序,Java Applet安全认证程序等手段,属于更高层次的安全措施,包含大量内容,本文不作介绍.本篇将介绍应用JavaScript技术构造的页面认证接口.将仅供有限人群访问的需要数据保护的页面中加入以下代码:

<script LANGUAGE="JAVASCRIPT">

<!--

loopy()

function loopy() {

var sWord =""

while (sWord != "hibow") {

sWord = prompt("输入正确密码登陆! ")

}

alert("身份识别......允许登陆")

}

//-->

</script>

注意:嵌入式的 JavaScript代码应加在原文件的元素区内.

代码中字段sWord的值hibow为登陆被保护页面的密码.你可将自定义的密码告诉允许访问该页面的用户,仅当密码被正确输入后浏览者才可看见页面内容,否则将循环停留在密码登入框中(见图2),进不去喽J

这样是锁不住代码的,只要先点左健不放,再点右健,在放左建,就能看了,如果你的重庆源码出售主页是用ASP,PHP,或者CGI购建的,一般对方是看不到源代码的。防右键的方法已经过时了 还有一个办法就是把回车全去掉,把整个文件压缩。这样看到也看不清楚, 还不影响动行

呵呵 其实我也是别处找到的(我不说谎) 我也不要什么分,自己看着去做吧, 祝你好运!

基于 OpenResty 和 ModSecurity 自建 WAF 实践

面对外卖系统存在的安全隐患和Web攻击,一家公司的PHP后端工程师采取了自建WAF的策略,选择了OpenResty和ModSecurity作为技术基石。WAF作为Web安全的重要防线,OpenResty凭借其高性能和Lua库的优势简化了集成,而ModSecurity作为强大的开源WAF引擎,专为HTTP流量防护而设计,且被Nginx官方推荐。下面,我们将逐步介绍如何在Debian系统服务器上安装和配置这个自建WAF系统。

1. 首先,安装libmaxminddb库,用于解析IP信息。这对于WAF解析和处理网络请求至关重要。

2. 接下来,安装ModSecurity 3.x版本,支持Nginx。由于是源码编译安装,确保版本兼容性至关重要。

3. 安装OpenResty,并通过Nginx的--add-dynamic-module选项添加ModSecurity Nginx connectors,以便在Nginx环境中运行和扩展WAF功能。

4. 在OpenResty的配置文件中,启用ModSecurity,并集成OWASP ModSecurity核心规则集(CRS),这是一个通用的攻击检测规则集,用于提高WAF的防护能力。

通过这样的实践,公司成功地构建了一个自适应、高效且成本效益高的WAF系统,有效保护了外卖系统的安全。如有兴趣深入了解,可以参考《基于OpenResty和ModSecurity的自建WAF实践》一文获取详细步骤和配置指南。

springboot异常处理机制?

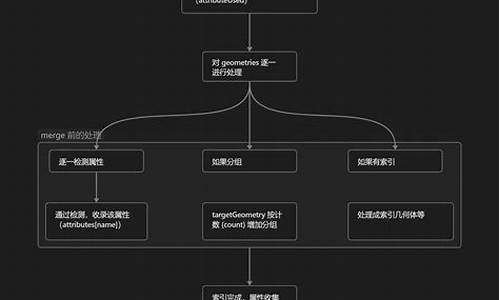

springboot的四种拦截机制

当我们在某些情况下需要对客户端发送来的请求进行拦截分析的时候,就需要用到拦截机制,比如,我们需要对一个请求进行计时,又或者需要知道当前请求需要进入哪个控制器,哪一个方法,该请求的参数是什么等等场景下都需要用到拦截机制来处理。下面,我们来讲解一下SpringBoot的几种拦截方式以及如何使用它们来处理一定的场景需求。

过滤器(filter)

拦截器(interceptor)

全局异常处理器(ControllerAdvice)

切片(aspect)

如上图所示,当一个请求发送来的时候,filter在最外层,也最先拦截到请求,接下来就是interceptor,依次是ControllerAdvice(处理controller层异常)、aspect,最后才进入controller层去处理请求。相应的,当controller内部发生错误,抛出异常的时候,aspect最先接收到该异常,如果不对抛出的异常继续处理继续往外抛的话依次会抛到ControllerAdvice、interceptor、filter。

请求的顺序:从先到后经过FilterInterceptorControllerAdviceAspect–Controller。

过滤器(filter)可以拦截发送请求的状态码以及信息,拦截器(interceptor)除了可以拦截filter可以拦截的,还可以得到当前请求进入了哪一个controller,以及映射到哪一个方法,切片(aspect),它具有上面的所有功能外,还可以得到当前请求的参数的值。全局异常处理器(ControllerAdvice)只是用于处理controller层抛出的异常

Springboot的Filter,HandlerInterceptor,Aspect与异常处理

不知你在Springboot应用开发中有没有遇到过这样的情况,mon的项目,要暴露出去给依赖的项目使用,在文件src\main\resources\META-INF\spring.factories中添加最后一行

可以被全局异常捕捉并处理成json

访问接口,如果无数据,则输出异常信息

{ "data":"packageid为:BZ-的indexpackage无记录","flag":false,"code":null,"msg":"未查到数据"}

全局异常类可以用@RestControllerAdvice,替代@ControllerAdvice,因为这里返回的主要是json格式,这样可以少写一个@ResponseBody。

springboot怎么取消同意的异常处理使用ErrorController类来实现。

系统默认的错误处理类为BasicErrorController,将会显示如上的错误页面。

这里编写一个自己的错误处理类,上面默认的处理类将不会起作用。

getErrorPath()返回的路径服务器将会重定向到该路径对应的处理类,本例中为error方法。

模拟器如何过检测?抖音快手淘宝闲鱼……?

揭秘模拟器过检测之术:破解抖音快手淘宝闲鱼…… 在当今的数字世界中,各大APP纷纷设立防线,以防范“羊毛党”利用模拟器进行不正当操作。这些APP通过检测设备的特定特征,如芯片架构、蓝牙功能以及温度传感器,一旦发现与真机不符,便会触发各种防御机制,如闪退、无网络响应或直接提示用户使用真机登录。不同的应用可能采用不同的策略,但目标始终如一:阻止模拟器登录。然而,正如任何技术一样,这些防线并非坚不可摧。 关键在于,尽管APP依赖于代码进行操作,但代码并非无懈可击。破解之道在于对APP进行反编译,即解析其源码,找出那些负责检测模拟器的逻辑代码。通过对这些代码进行有针对性的修改,我们能够让APP在接收到服务器信息时,模拟真实手机的响应,从而巧妙地绕过检测。要实现这一目标,你可以在网络上找到各种反编译工具和教程,教你如何对应用进行“砸壳”处理,使其瞒天过海。 不过,这并非易事,需要一定的技术知识和操作技巧,同时也存在一定的风险,因为触及了软件版权和隐私安全的边界。在进行此类操作时,务必谨慎并遵守相关法律法规。总的来说,模拟器过检测是一个技术与策略的较量,对于那些热衷于技术挑战的玩家来说,这无疑是一场富有挑战性的游戏。 技术与策略:模拟器过检测的微妙平衡 在当今高度智能化的APP生态系统中,挑战者和守护者之间的斗争从未停歇。然而,这不仅仅是技术上的突破,也是对用户行为和开发者策略的考验。在这个过程中,每个玩家都在寻找那个微妙的平衡点,以期在合法与限制之间游刃有余。但无论结果如何,这无疑推动了技术的进步,也提醒我们,无论技术如何发展,人性化和真实性的考量始终是应用设计的核心价值。