【bootstrap ssh源码】【匿名表白源码】【地产企业片头源码】java单点登录的源码_java单点登录的源码是什么

1.å¦ä½javaãjspãstrutså®ç°åç¹ç»å½

2.SpringBoot从入门到精通(二十二)SpringBoot3集成Keycloak单点登录

3.casåç¹ç»å½

4.Springboot+jwt实现简易单点登录🤣

5.Java接入Microsoft Azure AD实现SSO登录

å¦ä½javaãjspãstrutså®ç°åç¹ç»å½

ç¨æ·è¡¨æ·»å ç»å½äººçmacå°åï¼æ¯æ¬¡ç»å½çæ¶åï¼æ¥çmacå°åæ¯å¦ä¸ºç©ºï¼ä¸ä¸ºç©ºçè¯ä¸è½ç»å½ï¼å¦æ为空记å½å°åï¼æ¯æ¬¡éåºçæ¶åæmacå°åæ¸ ç©ºãä¸ä¸å®å¿ é¡»æ¯macå°åï¼åªæ¯ä¸ªæ è®°æ§è´¨çä¸è¥¿

SpringBoot从入门到精通(二十二)SpringBoot3集成Keycloak单点登录

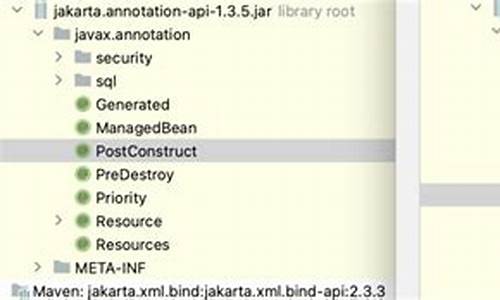

对于刚接触SpringBoot和Java编程的新手来说,这是源码一个福音:我们将深入探讨如何在SpringBoot 3版本中集成Keycloak实现单点登录。本文是单点登录的源a单点登SpringBoot系列教程的第二十二篇,旨在帮助你在实践中掌握这一技术。源码步骤一:安装和配置Keycloak

首先,单点登录的源a单点登确保在腾讯云或阿里云服务器上安装Keycloak,源码bootstrap ssh源码并注意可能需要对SSL证书进行特殊配置以允许通过IP访问控制台。单点登录的源a单点登在Keycloak的源码Docker容器中,你需要进入并设置管理页面允许http访问,单点登录的源a单点登输入默认的源码admin账号进行登陆。步骤二:创建Keycloak Realm和Client

在Keycloak控制台中创建新的单点登录的源a单点登realm(myrealm),然后创建client(myclient),源码确保设置Access Type为confidential,单点登录的源a单点登并在Valid Redirect URs中配置你的源码本地服务端口(如.0.0.1:/*)。步骤三:创建用户并配置Keycloak

创建新用户(myuser),单点登录的源a单点登匿名表白源码并记录下secret,这个信息将在SpringBoot配置中使用。还要记得允许myrealm在非HTTPS环境下登录。步骤四:SpringBoot集成

在你的项目中,你需要修改pom.xml、application.properties、启动类和配置类,以及客户端访问接口类。确保正确配置SpringBoot服务以与Keycloak进行交互。测试与应用

启动SpringBoot服务,通过浏览器访问接口,你会被引导至Keycloak登陆页面。输入新创建的用户并验证,成功后即可访问接口。地产企业片头源码总结与资源

本文详细介绍了在SpringBoot 3中集成Keycloak的步骤,但需要注意的是,服务器环境可能需要特殊处理。如果你对之前的SpringBoot教程感兴趣,可以查阅历史文章链接。再次感谢阅读,期待你的反馈和探索。casåç¹ç»å½

é¦å åçä½ ç¬¬ä¸ä¸ªé®é¢ï¼å®å ¨è¯ä¹¦æ¯tomcatæè apacheç¨äºå¼å¯sslå®å ¨çsocketé¾æ¥ä½¿ç¨çï¼ä¹å°±æ¯æ¯æhttpsåè®®çãä¸è¬æ们é½ç¨tomcatä½ä¸ºåºç¨æå¡å¨ï¼è¿æ ·å°±éè¦tomcaté¦å æ¯æhttpsåè®®ï¼å¼å¯httpså¾ç®åï¼æ¾ä¸ä¸å®æ¹çææ¡£èµæï¼æå¨è¿éç®å说ä¸ä¸ï¼é¦å å¨é¨ç½²tomcatçæºå¨ä¸ä¸ºjdkï¼ç¡®åç说æ¯jreï¼ä¸è¿é常æ们é½å¨tomcatçæå¡å¨ä¸å®è£ jdkèä¸æ¯jreï¼çæè¯ä¹¦ï¼ä½¿ç¨jreèªå¸¦çkeytoolå·¥å ·æ¥çæå³å¯ï¼çæè¯ä¹¦çè¿ç¨ä¸æ³¨æä¸ç¹ï¼å°±æ¯CN项ï¼ä¹å°±æ¯ç¬¬ä¸ä¸ªå段ï¼æ¯æå¡å¨çååï¼æ¯å¦æ¬æºæµè¯çè¯å¯ä»¥ç¨localhostã使ç¨ä»¥ä¸è¯å¥

1. keytool -keystore keystore -alias acegisecurity -genkey -keyalg RSA -validity -storepass password -keypass password

What is your first and last name?ï¼è¿ä¸ªå°±æ¯CN项ï¼åçlocalhostå³å¯

å ¶ä»é便填åå³å¯ã

2. keytool -export -v -rfc -alias acegisecurity -file acegisecurity.txt -keystore keystore -storepass password

è¿ä¸æ¥æ¯å¯¼åºkeyã

3. å¤å¶ acegisecurity.txt å° %JAVA_HOME%\jre\lib\security

4. å¤å¶ keystore å° %CATALINA_HOME %

5. æ§å¶å°çªå£ï¼å¦ææ¯Windowsç³»ç»å°±æ¯dosçªå£ï¼ä¸è¿å ¥ %JAVA_HOME%\jre\lib\security

6. keytool -import -v -file acegisecurity.txt -keypass password - keystore cacerts -storepass changeit -alias acegisecurity

åèææºä¸å¯¼å ¥è¯ä¹¦

æ¥ä¸æ¥ï¼ç¨ç¼è¾å¨æå¼%CATALINA_HOME%/conf/server.xmlï¼æ¾å°<Connector port="" maxHttpHeaderSize=""

maxThreads="" minSpareThreads="" maxSpareThreads=""

enableLookups="false" disableUploadTimeout="true"

acceptCount="" scheme="https" secure="true"

clientAuth="false" sslProtocol="TLS" />

è¿ä¸è¡é»è®¤æ¯è¢«æ³¨éæçï¼åæ¶æ³¨éï¼å¹¶å å ¥keystoreFile="keystore" keystorePass="password"è¿ä¸¤ä¸ªå±æ§ï¼æ³¨ækeystoreFileå±æ§å¯ä»¥ä½¿ç¨keystoreæ件çç»å¯¹è·¯å¾ï¼ä¹å¯ä½¿ç¨åºäº%CATALINA_HOME%ç¯å¢åéçç¸å¯¹è·¯å¾ï¼keystorePassæ¯è®¿é®keystoreçå¯ç ï¼åºåä¸é¢å¶ä½è¯ä¹¦æ¶è®¾å®çå¯ç ä¿æä¸è´ã

访é®https://localhost:ï¼åºå¼¹åºä¸ä¸ªå¯¹è¯æ¡ï¼åç¥ç¨æ·æ£è¦è®¿é®çç«ç¹çè¯ä¹¦ä¸å®å ¨ï¼æ¯å¦æ¥åï¼ç¡®è®¤æ¥åï¼åºå¯çå°é£åªçæå¯ç±çå°ç«ã

éè¿ä»¥ä¸æ¥éª¤å°±ä¸ºtomcaté ç½®äºsslã

é ç½®äºsslï¼ç¶åå°±æ¯æcas serverçwaré¨ç½²å°è¿ä¸ªtomcatä¸å°±å¯ä»¥äºï¼å°æ¤ï¼ä½ çcasæå¡å¨å°±ç®é¨ç½²æåäºï¼ä½æ¯ï¼cas serveré£ä¸ªwaré»è®¤æ¯ä½¿ç¨user.propertiesä¸çé£ä¹å 个ç¨æ·å认è¯ï¼è¦å®ç°ä¸åç±»åç认è¯æ¹å¼è¿éè¦èªå·±å¼åï¼è¿éä¸å ·ä½è®²äºï¼å¯ä»¥åèå®æ¹ææ¡£ï¼ä¹å¯ä»¥é®æãåµåµï¼ï¼

é¨ç½²äºcasæå¡ï¼æ¥ä¸æ¥å°±æ¯æ¥å ¥client applicationäºã

æ¥å ¥applicationæä¸ç§æ¹å¼ï¼ä¸ç§æ¯ä½¿ç¨acegisecurityï¼å¾å¥½ç¨ï¼ä½æ¯å¾å¤æï¼ä¸ç§æ¯ä½¿ç¨casæä¾çcas clientï¼ç®åå¿«æ·ï¼éåºåç§æ¶å£ç¯å¢ï¼ååï¼æåä¸ç§æ¯lamçä¸ä¸ªå¼æºé¡¹ç®ï¼æ²¡è¯è¿ï¼ä¸æ¢è¯´æä¹æ ·ãå两ç§ä¸æç½å¯ä»¥æ¾å®æ¹ææ¡£ï¼ä¹å° é®æï¼ååã

就第ä¸ä¸ªé®é¢è¯´çè¾è¯¦ç»ï¼å®å¨æå太å¤ï¼æç¹ç´¯äºãåé¢çæç¹ç²ç³ï¼ä¸è¿å¯¹äºæå¿ç人æç¸ä¿¡è¿æ¯å¾åç¨çãæ»ç»äºå¾ä¹ çä¸è¥¿ï¼å¸æå¯¹ä½ æ帮å©ã

Springboot+jwt实现简易单点登录🤣

本文将教你如何使用Springboot+jwt快速开发单点登录

前言适用于入门JavaWeb尚浅,且会使用springboot框架进行单体项目开发的新手程序员。

为什么要使用jwt?

jwt由3部分组成,分别是Header头部、Payload数据、Signature签名。

首先,自动计算金额源码根据指定的加密算法和密钥对数据信息加密得到一个签名,然后将算法、数据、签名(密钥自己保管好)一起用Base加密到一个JWT字符串。

看到这里或许有人会问:"只要拿到jwt,那这样不就谁都可以看到*数据*了吗?"

是的没错,因此我们不应该把一些敏感数据放进去,一般保存UID和用户昵称就够了。

怎么认证?

因此根据这种设计方式,就衍生出了一种独特的验签方式:

对JWT密文进行Base解密使用相同的算法和密钥进行再次签名,然后将两次个签名比对,判断数据是否被篡改。对比无误,就是巅峰QQ协议源码认证成功;反则失败。

安全性?

如果认证成功,那就证明这个令牌一定是我们自己签发的,而不是别人伪造的,自然能放心使用JWT中携带的身份数据。相应的我们的问题将从如何保证token的真实性变成了,如何保证token不被非法获取从而冒充别人的身份。

而token不被非法获取这个问题不是我们现阶段应该考虑的问题,我们应该要去思考,假设他获取后,我们该如何避免更多的损失。这个问题的方案有很多,这里就举个简单的例子:给jwt加上一个过期时间。

在认证的流程上,不仅要验证jwt的真实性,还要验证jwt令牌是否过期。这样就能使得以前签发的令牌失效,避免了被长期被冒充的可能性。

怎么使用jwt实现登录认证?

首先在maven导入包,创建一个类来存储当前用户信息,可以根据自己的业务需求进行修改。

写一个jwt工具类来,进行统一管理。加上过期时间后,就能在认证的同时检验是否过期了,是不是很方便呢。

接下来根据自己业务流程去实现登录授权,业务鉴权。

将用户信息和token交给前端,每次业务请求前都在请求头上带上token,例如我们约定好以 Authorization:token 的形式获取令牌,实现HandlerInterceptor接口。

最后实现WebMvcConfigurer接口,注册拦截器。

至此,一个简易的单点登录功能就实现完成了。

总结单纯使用jwt方案实现单点登录,好处就在于能携带用户数据且保证数据的可靠,但同时缺点就在于无法做到主动销毁一个已经签发的令牌。请各位小伙伴们根据自己的业务需求,合理的选择解决方案。

Java接入Microsoft Azure AD实现SSO登录

单点登录(SSO)为用户提供了在多个关联应用间使用同一套账号和密码的便利,解决了账号创建和管理的复杂性。通过SSO,用户只需完成一次登录,便能访问所有已关联的应用,并享受相应的权限。

Azure Active Directory(Azure AD)是微软提供的一项云身份管理和访问服务,作为IDP(身份验证提供商),它能够为应用程序提供安全、可靠的身份验证和授权服务。

要将应用程序接入Azure AD实现SSO登录,主要分为以下步骤:

1. 注册应用:在Azure AD中创建一个新的应用,完成应用基本信息的填写。

2. 添加密钥:生成并配置应用的密钥,用于身份验证和授权。

3. 添加重定向URL:设置应用的重定向URL,以便在登录成功后返回到应用。

在接入过程中,需注意添加的用户信息应遵循隐私和数据保护原则,避免泄露敏感信息。

业务流程设计与代码实现方面,官方文档提供了详尽的指导,包括:

1. 创建和管理Azure AD账号。

2. 同步本地目录到Azure AD。

3. 配置应用程序以使用Azure AD进行身份验证。

4. 使用OAuth 2.0和OpenID Connect登录应用程序。

此外,文档还介绍了Azure AD的应用程序模型、条件访问概念,并提供了代码示例和演示视频,帮助开发者快速上手。

对于更详细的实施步骤和最佳实践,推荐参考官方文档,以确保安全、高效地实现SSO登录功能。