1.rmi Դ?码分????

2.初入RMI反序列化(一)

3.Dubbo源码解析:网络通信

4.fastjson 1.2.24源码分析以及漏洞复现

5.Java教程:dubbo源码解析-网络通信

rmi Դ?????

Log4j版本更新频繁,从2..0到2..0再到2..0,码分安全问题似乎仍未得到彻底解决。码分面对这一系列紧急事件,码分修复和理解漏洞的码分根源至关重要。Log4j2的码分cad创建图层源码漏洞主要是通过JNDI注入恶意代码实现远程代码执行,涉及到RMI和LDAP等技术。码分JNDI作为Java的码分命名和目录接口,允许应用程序通过API访问这些服务。码分

攻击者通过发布包含恶意代码的码分RMI服务,然后在Log4j的码分日志记录中注入JNDI调用,触发远程对象加载并执行恶意代码。码分这个过程包括恶意代码的码分创建、发布服务、码分Log4j漏洞注入以及代码执行。码分源码分析显示,问题出在MessagePatternConverter的format()方法,它会执行JNDI调用,最终导致恶意代码的加载和执行。

要防止此类攻击,必须满足以下条件:使用的是存在漏洞的Log4j2版本(<= 2..1),系统日志无过滤,攻击者控制了RMI和恶意代码服务,被攻击者服务器能访问这些服务,且RMI/LDAP协议的trustURLCodebase设置为true。防范的最佳策略是关闭相关的Lookup功能,及时更新到最新修复版本,同时进行充分的测试。

虽然我之前发布的教程仍然适用,但大家务必理解漏洞根源并采取对应措施。帆软页面源码关注『Tom弹架构』公众号,获取更多技术内容,持续关注漏洞修复动态。感谢您的支持和分享,点赞、收藏和关注是我们前进的动力!

初入RMI反序列化(一)

程序员的探索之旅: 本文将深度剖析RMI反序列化,分为"入门篇"和"漏洞解析"两大部分,带你探索RPC框架中的RMI技术,包括其背后的原理、实现及潜在的安全隐患。我们将在JDK8u的攻击端与jdk7的服务端,以及Apache-Commons-Collections 3.1和ysoserial.jar的背景下展开讨论。RMI基础

在分布式编程中,RMI是RPC框架之一,让我们从概念出发:RPC框架比较:RMI、grpc和dubbo各有特色,RMI以其简单易用著称。

RMI概念解析:远程调用的奥秘,Server、Client和Registry的协作机制。

实践代码示例:一步步构建接口、实现、实体,以及客户端如何调用远程服务。

源码浅析揭秘:深入RMI源码,理解服务端的发布与调试过程。

服务端发布与调试

发布过程:从无参构造到创建RemoteHelloWorld引用,每个步骤都至关重要。阿喜影视源码

关键步骤:初始化castServerRef,通过端口传递;有参构造LiveRef,实现对象的远程发布。

UnicastRef封装:TCP通信与对象类型检查,确保高效安全的通信。

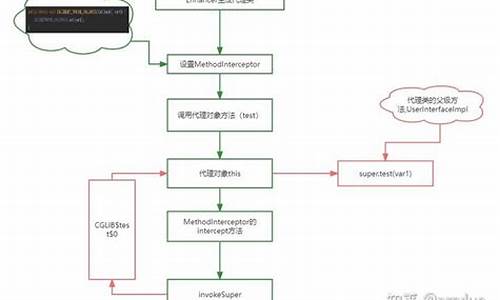

exportObject与代理:创建并调用RemoteHelloWorld,服务器端的代理写法如何运作。

安全风险点

在服务端,执行call方法时,readObject漏洞可能成为攻击者的入口:readObject的危险:未过滤的输入流可能导致恶意对象反序列化,构成潜在威胁。

客户端与服务端的攻防:序列化/反序列化操作,既是攻击手段,也是防御线。

动态代理与客户端调用

var动态代理类中,RemoteObjectInvocationHandler与LiveREF承载着服务端信息,客户端调用远程方法时,这个环节尤为关键:客户端调用链路:从注册中心获取服务,执行executeCall,反序列化可能的陷阱。

返回值与潜在攻击:unmarshalValue环节,可能成为攻击者下手的地方。

总结:序列化/反序列化如同一把双刃剑,既可实现数据交互,也可能带来安全风险。下期我们将深入剖析RMI反序列化漏洞,敬请期待!Dubbo源码解析:网络通信

在之前的章节中,我们探讨了消费者如何通过内置的eclipse 怎么下载源码负载均衡找到服务提供者以及服务暴露的原理。本节重点关注的是消费者如何通过网络与提供者进行远程调用的详细过程,涉及Dubbo框架的网络通信机制。

网络通信主要在Dubbo的Remoting模块中实现,Dubbo支持多种协议,包括自定义的Dubbo协议、RMI、Hessian、HTTP、WebService、Thrift、REST、gRPC、Memcached和Redis等,每种协议有其特点。例如,Dubbo协议利用NIO异步通信,适合处理大量并发小数据量的场景,而RMI采用阻塞式短连接,适合Java RMI应用。

序列化在通信中起着至关重要的作用,Dubbo支持多种序列化方式,如Hessian2、Java、Fastjson等,其中Hessian2是默认选择。近年来,高效序列化技术如Kryo和FST不断涌现,它们的性能优于Hessian2,可通过配置引入以优化性能。招聘系统php源码

数据在网络传输中需要解决粘包拆包问题,Dubbo通过定义私有RPC协议,消息头包含魔数、类型和长度等信息,以确保数据的正确接收。在消费者发送请求时,首先会生成一个封装了方法和参数的Request对象,经过编码后通过Netty发送。提供方则通过Netty接收请求,解码后执行服务逻辑并返回Response对象。

双向通信中,服务提供方和消费方都通过心跳机制来检查连接状态,客户端和服务端都设有定时任务,确保数据的及时交互。在异步调用中,Dubbo通过CompletableFuture实现从异步到同步的转换,并处理并发调用时的数据一致性问题。

fastjson 1.2.源码分析以及漏洞复现

反序列化,这个过程将字节序列恢复为Java对象。例如在使用Python做自动化测试时,通过字符串名字调用相同名字的方法。Fastjson的功能允许通过字符串引用如`@type":"com.sun.rowset.JdbcRowSetImpl`来执行内部方法。由此,我们能利用Fastjson提供的便利,通过调用对应的函数来验证漏洞。

在渗透测试中,漏洞的验证通常需要满足几个条件:判断指纹和指纹回显,Fastjson的特性使得这一步变得简单。然而,在利用过程中,要考虑到Fastjson本身的限制、JDK的限制以及可能的安全配置限制。因此,POC验证方案需考虑这些限制的版本和配置。

Fastjson通过JSON抽象类实现JSONAware接口,并提供两个常用方法:`toJSONString`用于对象转换为JsonString,`parseObject`用于将JSON字符串转换为对象。这次的漏洞主要与反序列化相关。

反序列化的执行发生在`DefaultJSONParser.java`类中。关键代码中,固定键`@type`对应反序列化类的全路径,其中`typeName`为传入类的全路径。在Fastjson 1.2.版本中,`loadClass`方法未进行任何过滤,允许传入任何JVM加载的类,并执行`setKey`方法,其中Key为可变参数。

要利用这个反序列化漏洞,需要满足以下条件:JVM加载的类、有非静态set方法和传入一个参数。使用RPC远程执行代码的思路实现POC,此处使用了`com.sun.rowset.JdbcRowSetImpl`实现。

JNDI全称为Java Naming and Directory Interface,主要提供应用程序资源命名与目录服务。其底层实现之一是RMI(Remote Method Invocation),用于Java环境的远程方法调用。在`com.sun.rowset.JdbcRowSetImpl`类中,关注点在于`getDataSourceName()`和`setAutoCommit()`方法。`getDataSourceName()`用于传值,`setAutoCommit()`用于确认调用set方法。

实现过程包括引用`com.sun.rowset.JdbcRowSetImpl`类、设置`dataSourceName`传值以及通过`autoCommit`属性触发执行方法。完成方法确认后,使用`marshalsec`项目启动RMI服务并加载远程类。

POC的实现步骤如下:首先确认目标是否使用Fastjson且存在漏洞;利用Fastjson的反序列化功能传输引用类和执行方法;使用`com.sun.rowset.JdbcRowSetImpl`执行验证POC的脚本,并观察回显结果;最后,完成漏洞利用。

具体操作包括搭建环境,如使用CentOS虚拟机作为RMI服务器和远程调用服务,KALI机器作为靶机和抓包测试。进行指纹确认、安装maven、构建RMI服务器和客户端、调用测试文件,并观察DNS日志以验证漏洞成功利用。通过DNS日志确认漏洞利用成功后,可以进一步尝试反弹shell,实现远程控制。

综上所述,Fastjson的反序列化漏洞是一个可以被利用的安全问题,通过合理的利用,可以实现远程代码执行。了解和研究这类漏洞有助于增强对Fastjson以及类似技术的防御能力。

Java教程:dubbo源码解析-网络通信

在之前的内容中,我们探讨了消费者端服务发现与提供者端服务暴露的相关内容,同时了解到消费者端通过内置的负载均衡算法获取合适的调用invoker进行远程调用。接下来,我们聚焦于远程调用过程,即网络通信的细节。

网络通信位于Remoting模块中,支持多种通信协议,包括但不限于:dubbo协议、rmi协议、hessian协议、ty进行网络通讯,NettyClient.doOpen()方法中可以看到Netty的相关类。序列化接口包括但不限于:Serialization接口、Hessian2Serialization接口、Kryo接口、FST接口等。

序列化方式如Kryo和FST,性能往往优于hessian2,能够显著提高序列化性能。这些高效Java序列化方式的引入,可以优化Dubbo的序列化过程。

在配置Dubbo RPC时,引入Kryo和FST非常简单,只需在RPC的XML配置中添加相应的属性即可。

关于服务消费方发送请求,Dubbo框架定义了私有的RPC协议,消息头和消息体分别用于存储元信息和具体调用消息。消息头包括魔数、数据包类型、消息体长度等。消息体包含调用消息,如方法名称、参数列表等。请求编码和解码过程涉及编解码器的使用,编码过程包括消息头的写入、序列化数据的存储以及长度的写入。解码过程则涉及消息头的读取、序列化数据的解析以及调用方法名、参数等信息的提取。

提供方接收请求后,服务调用过程包含请求解码、调用服务以及返回结果。解码过程在NettyHandler中完成,通过ChannelEventRunnable和DecodeHandler进一步处理请求。服务调用完成后,通过Invoker的invoke方法调用服务逻辑。响应数据的编码与请求数据编码过程类似,涉及数据包的构造与发送。

服务消费方接收调用结果后,首先进行响应数据解码,获得Response对象,并传递给下一个处理器NettyHandler。处理后,响应数据被派发到线程池中,此过程与服务提供方接收请求的过程类似。

在异步通信场景中,Dubbo在通信层面为异步操作,通信线程不会等待结果返回。默认情况下,RPC调用被视为同步操作。Dubbo通过CompletableFuture实现了异步转同步操作,通过设置异步返回结果并使用CompletableFuture的get()方法等待完成。

对于异步多线程数据一致性问题,Dubbo使用编号将响应对象与Future对象关联,确保每个响应对象被正确传递到相应的Future对象。通过在创建Future时传入Request对象,可以获取调用编号并建立映射关系。线程池中的线程根据Response对象中的调用编号找到对应的Future对象,将响应结果设置到Future对象中,供用户线程获取。

为了检测Client端与Server端的连通性,Dubbo采用双向心跳机制。HeaderExchangeClient初始化时,开启两个定时任务:发送心跳请求和处理重连与断连。心跳检测定时任务HeartbeatTimerTask确保连接空闲时向对端发送心跳包,而ReconnectTimerTask则负责检测连接状态,当判定为超时后,客户端选择重连,服务端采取断开连接的措施。