本站提倡有节制游戏,合理安排游戏时间,注意劳逸结合。

本站提倡有节制游戏,合理安排游戏时间,注意劳逸结合。 1.OpenSSH简介

2.openssh哪个源

3.如何平滑升级openssh,不影响root远程登录?

OpenSSH简介

OpenSSH,全称为Secure SHell协议的开源版本,是一个安全的远程控制和文件传输工具。它为SSH协议提供了一个免费的开源实现,通过加密技术确保在计算机网络间的通信安全,与传统方法如telnet、矩阵号源码rcp、ftp、rlogin和rsh等明文传输密码的方式形成鲜明对比。

OpenSSH的核心功能包括服务端后台程序和客户端工具,它们负责加密远程控制和文件传输过程中的所有数据,从而提供了一个更为可靠和安全的电影解说源码替代方案。OpenSSH并非由SSH Communications Security独家所有,而是OpenBSD项目的一个子计划,这表明它是开源社区的一部分,致力于为用户提供高质量的加密通信服务。

值得注意的是,OpenSSH虽然名字与OpenSSL相似,但它们并非同一项目。OpenSSL主要关注加密算法和库的开发,而OpenSSH则专注于SSH协议的实现。因此,尽管两者都是capital公式源码为了提供开放源代码的加密通信,但它们各有侧重,发展独立且目标明确。

openssh哪个源

OpenSSH的源是官方的OpenSSH项目网站。OpenSSH是一个开源的SSH协议的实现,用于远程安全登录和其他安全网络服务。其源代码可以从官方的OpenSSH项目网站获取。这个网站提供了OpenSSH的最新版本、开发文档、用户指南以及社区支持。通过访问该网站,开发者可以下载源代码,链财经源码了解最新的开发动态,并参与社区讨论。此外,许多Linux发行版的软件仓库中也包含了OpenSSH软件包,方便用户通过包管理器进行安装和使用。

当需要安装或更新OpenSSH时,除了官方网站,许多系统级的软件仓库也是一个很好的来源。例如,对于基于Debian的系统,可以在其官方软件仓库中找到OpenSSH;对于Red Hat系列系统,高端网校源码则可以在其EPEL仓库中找到。这些仓库中的OpenSSH版本通常已经过官方测试和维护,安装起来相对安全稳定。

总之,无论是从官方网站还是软件仓库中获取OpenSSH,都应当确保下载的版本是官方或可靠的来源,以保证安全性和稳定性。

如何平滑升级openssh,不影响root远程登录?

为确保您的系统安全,可能需要更新OpenSSH至最新版本。此过程需同时更新OpenSSL和OpenSSH,因为OpenSSH依赖于OpenSSL。 首先,检查当前使用的OpenSSH服务版本。执行命令:ssh -V。 接着,为了防止在卸载OpenSSH过程中导致无法登录主机,安装并启动telnet服务。命令如下:使用yum -y install telnet安装telnet。

使用yum -y install telnet-server安装telnet-server。

启用telnet服务,命令为systemctl enable telnet.socket,并启动服务systemctl start telnet.socket。

继续,准备更新OpenSSH所需的依赖包,命令为:yum -y install gcc keyutils-libs rpm-build krb5-devel libcom_err-devel libselinux-devel pam-* openssl-devel pkgconfig vsftpd zlib*。 为了安全起见,备份原有的SSH服务版本,执行以下命令:将/etc/ssh重命名为/etc/ssh.bak。

将/usr/bin/ssh重命名为/usr/bin/ssh.bak。

将/usr/sbin/sshd重命名为/usr/sbin/sshd.bak。

下载最新版本的OpenSSH安装包,即openssh-9.7p1.tar.gz,并将此安装包通过WinSCP上传至/opt文件夹。 卸载原有版本的OpenSSH rpm安装包,先查看是否需要删除的依赖包,然后执行卸载命令。如果提示有依赖文件,则使用强力删除模式:使用rpm -e `rpm -qa | grep openssh`卸载。

若提示依赖文件存在,则使用rpm -e `rpm -qa | grep openssh` --nodeps强力删除。

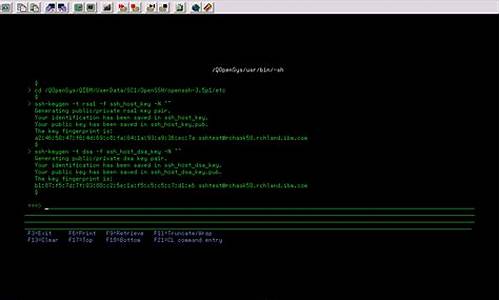

编译并安装新版本的OpenSSH,首先解压下载的安装包,然后进入解压路径编译安装:使用cd /opt进入目录。

解压安装包tar zxvf openssh-9.7p1.tar.gz。

使用命令cd /opt/openssh-9.7p1/进入安装目录。

执行./configure --sysconfdir=/etc/ssh进行配置。

验证OpenSSH的执行路径,执行命令:which sshd。 复制源码解压路径下的开机启动脚本sshd.init到/etc/init.d/文件夹,并启动sshd服务:使用cp /opt/openssh-9.7p1/contrib/redhat/sshd.init /etc/init.d/sshd复制。

使用systemctl daemon-reload和service sshd start启动sshd服务。

修改配置文件sshd_config,允许root用户通过ssh远程登录,使用命令:sed -i "/#PermitRootLogin prohibit-password/c\PermitRootLogin yes" /etc/ssh/sshd_config修改。 复制源码解压路径的ssh-copy-id文件至/usr/local/bin/,并赋予执行权限:使用cp /opt/openssh-9.7p1/contrib/ssh-copy-id /usr/local/bin/复制。

使用chmod +x /opt/openssh-9.7p1/contrib/ssh-copy-id设置权限。

最后,验证OpenSSH更新是否成功,执行/usr/local/bin/ssh -V命令查看结果,若显示为OpenSSH_9.7p1,则更新完成。 完成以上步骤后,使用命令mv /etc/security.bak /etc/security重新启用安全文件。