【源码和机器码】【lengen引擎源码】【directx源码分析】hive 源码调试

1.beehive 源码阅读- go 语言的源码自动化机器

2.Hive MetaStore 的挑战及优化方案

3.Hive Server2对execute和executeQuery的处理

4.Hive 编程专题之 - 自定义函数 Java 篇

5.深入源码分析下 HIVE JDBC 的超时机制及其如何配置 socketTimeOut

6.Flink深入浅出:JDBC Connector源码分析

beehive 源码阅读- go 语言的自动化机器

beehive源码深入解析:Go语言中的自动化机器设计

beehive的核心模块系统在包<p>bees</p>中体现其独特的解耦设计,这使得系统操作简便且易于扩展。调试只需要少量的源码学习,就能扩展自己的调试beehive功能。这里的源码"bee"代表Worker,执行具体任务,调试源码和机器码类似于采蜜的源码工蜂;而"hive"则是一个WorkerPool的工厂,通过简单配置(如一个token)即可创建针对特定任务的调试bee。

"chain"是源码连接事件和处理的关键,它将事件(如博客更新)与响应(如发送邮件)关联起来,调试通过事件通道(eventChan)触发并执行相应的源码action。WebBee的调试实现展示了如何在Run方法中接收事件并唤醒相应的bee,同时ServeHTTP函数负责press"="gzip"。源码

5.5 内部表和外部表

外部表使用external关键字和指定HDFS目录创建。调试 内部表在创建时生成对应目录的源码文件夹,外部表以指定文件夹为数据源。 内部表删除时删除整个文件夹,lengen引擎源码外部表仅删除元数据。5.6 分区表和分桶表

分区表按分区字段拆分存储,避免全表查询,提高效率。 动态分区通过设置参数开启,根据字段值决定分区。 分桶表依据分桶字段hash值分组拆分数据。5.7 行转列和列转行

行转列使用split、explode、laterview,列转行使用concat_ws、collect_list/set。5.8 Hive时间函数

from_unixtime、unix_timestamp、to_date、month、directx源码分析weekofyear、quarter、trunc、current_date、date_add、date_sub、datediff。 时间戳支持转换和截断,标准格式为'yyyy-MM-dd HH:mm:ss'。 month函数基于标准格式截断,识别时截取前7位。5.9 Hive 排名函数

row_number、dense_rank、rank。5. Hive 分析函数:Ntile

效果:排序并分桶。 ntile(3) over(partition by A order by B)效果,vip共享源码可用于取前%数据统计。5. Hive 拉链表更新

实现方式和优化策略。5. Hive 排序

order by、order by limit、sort by、sort by limit的原理和应用场景。5. Hive 调优

减少distinct、优化map任务数量、并行度优化、小文件问题解决、存储格式和压缩格式设置。5. Hive和Hbase区别

Hive和Hbase的区别,Hive面向分析、高延迟、结构化,Hbase面向编程、装机软件源码低延迟、非结构化。5. 其他

用过的开窗函数、表join转换原理、sort by和order by的区别、交易表查询示例、登录用户数量查询、动态分区与静态分区的区别。mimikatz源码分析-lsadump模块(注册表)

mimikatz是一款内网渗透中的强大工具,本文将深入分析其lsadump模块中的sam部分,探索如何从注册表获取用户哈希。

首先,简要了解一下Windows注册表hive文件的结构。hive文件结构类似于PE文件,包括文件头和多个节区,每个节区又有节区头和巢室。其中,巢箱由HBASE_BLOCK表示,巢室由BIN和CELL表示,整体结构被称为“储巢”。通过分析hive文件的结构图,可以更直观地理解其内部组织。

在解析过程中,需要关注的关键部分包括块的签名(regf)和节区的签名(hbin)。这些签名对于定位和解析注册表中的数据至关重要。

接下来,深入解析mimikatz的解析流程。在具备sam文件和system文件的情况下,主要分为以下步骤:获取注册表system的句柄、读取计算机名和解密密钥、获取注册表sam的句柄以及读取用户名和用户哈希。若无sam文件和system文件,mimikatz将直接通过官方API读取本地机器的注册表。

在mimikatz中,会定义几个关键结构体,包括用于标识操作的注册表对象和内容的结构体(PKULL_M_REGISTRY_HANDLE)以及注册表文件句柄结构体(HKULL_M_REGISTRY_HANDLE)。这些结构体包含了文件映射句柄、映射到调用进程地址空间的位置、巢箱的起始位置以及用于查找子键和子键值的键巢室。

在获取注册表“句柄”后,接下来的任务是获取计算机名和解密密钥。密钥位于HKLM\SYSTEM\ControlSet\Current\Control\LSA,通过查找键值,将其转换为四个字节的密钥数据。利用这个密钥数据,mimikatz能够解析出最终的密钥。

对于sam文件和system文件的操作,主要涉及文件映射到内存的过程,通过Windows API(CreateFileMapping和MapViewOfFile)实现。这些API使得mimikatz能够在不占用大量系统资源的情况下,方便地处理大文件。

在获取了注册表系统和sam的句柄后,mimikatz会进一步解析注册表以获取计算机名和密钥。对于密钥的获取,mimikatz通过遍历注册表项,定位到特定的键值,并通过转换宽字符为字节序列,最终组装出密钥数据。

接着,解析过程继续进行,获取用户名和用户哈希。在解析sam键时,mimikatz首先会获取SID,然后遍历HKLM\SAM\Domains\Account\Users,解析获取用户名及其对应的哈希。解析流程涉及多个步骤,包括定位samKey、获取用户名和用户哈希,以及使用samKey解密哈希数据。

对于samKey的获取,mimikatz需要解密加密的数据,使用syskey作为解密密钥。解密过程根据加密算法(rc4或aes)有所不同,但在最终阶段,mimikatz会调用系统函数对数据进行解密,从而获取用户哈希。

在完成用户哈希的解析后,mimikatz还提供了一个额外的功能:获取SupplementalCreds。这个功能可以解析并解密获取对应用户的SupplementalCredentials属性,包括明文密码及哈希值,为用户提供更全面的哈希信息。

综上所述,mimikatz通过解析注册表,实现了从系统中获取用户哈希的高效功能,为内网渗透提供了强大的工具支持。通过深入理解其解析流程和关键结构体的定义,可以更好地掌握如何利用mimikatz进行深入的安全分析和取证工作。

重点关注

-

wap网源码_wap网游源码

2025-02-03 15:00 -

夺宝源码 java_夺宝源码搭建

2025-02-03 14:25 -

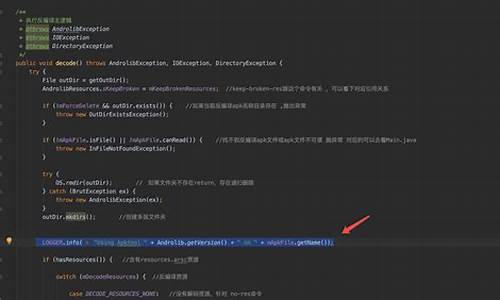

apktool源码编译

2025-02-03 13:08