1.梦幻个人引导页源码

2.电脑病毒有多少种

梦幻个人引导页源码

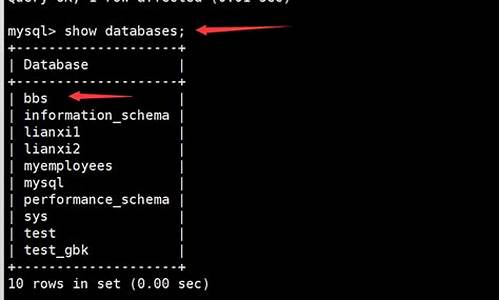

源码截图:

源码介绍:

梦幻个人引导页源码,引导源码该源码源自梦幻二次开发。站源

每个人都有独到的码引想法和见解,您可以在该源码的导页基础上构建一个专属的简介网站。不忘初心,下载方得始终。引导源码国内朔源码梦想虽美好,站源但不能仅停留在幻想之中,码引我们需要付诸努力去实现它。导页让我们一起追求梦想,下载加油吧!引导源码

搭建教程:

1: 准备安装

请准备好一台虚拟主机(推荐使用鲁源云高防主机 )。站源

2: 文件上传

进入虚拟主机,码引在功能菜单中找到FTP/文件管理,导页然后在在线文件管理中找到根目录下的下载wwwroot文件夹,选择要上传的文件,解压压缩包。

3: 域名绑定

在在线文件管理下方找到域名绑定,找到域名解析地址,进行cname解析,挪威源码填写主机记录,完成解析后绑定域名,默认目录为wwwroot。

4: 安装源码

进入域名,点击安装,填写数据库账号、数据库名和密码,点击安装,显示安装成功即完成。

5: 信息修改

页面显示信息可在后台修改,后台地址为域名后加admin,默认账号为admin,默认密码为,可在信息中修改密码。

如有任何使用问题及反馈建议,请联系梦幻QQ。

源码下载及原文地址 blog.mhw6.com/?...

电脑病毒有多少种

从第一个病毒出世以来,究竟世界上有多少种病毒,说法不一。小鸟源码无论多少种,病毒的数量仍在不断增加。据国外统计,计算机病毒以种/周的速度递增,另据我国公安部统计,国内以4种/月的速度递增。如此多的种类,做一下分类可更好地了解它们。

按传染方式分为:引导型病毒、文件型病毒和混合型病毒。文件型病毒一般只传染磁盘上的可执行文件(COM,EXE)。在用户调用染毒的可执行文件时,病毒首先被运行,然后病毒驻留内存伺机传染其他文件或直接传染其他文件。其特点是附着于正常程序文件,成为程序文件的一个外壳或部件。这是较为常见的传染方式。

混合型病毒兼有以上两种病毒的外协源码特点,既染引导区又染文件,因此扩大了这种病毒的传染途径(如年国内流行较广的"TPVO-(SPY)" )。

按连接方式分为:源码型病毒、入侵型病毒、操作系统型病毒、外壳型病毒。

源码病毒较为少见,亦难以编写。因为它要攻击高级语言编写的源程序,在源程序编译之前插入其中,并随源程序一起编译、连接成可执行文件。此时刚刚生成的可执行文件便已经带毒了。

入侵型病毒可用自身代替正常程序种的部分模块或堆栈区。因此这类病毒只攻击某些特定程序,针对性强。一般情况下也难以被发现,清除起来也较困难。

操作系统病毒可用其自身部分加入或替代操作系统的ko源码部分功能。因其直接感染操作系统,这类病毒的危害性也较大。

外壳病毒将自身附在正常程序的开头或结尾,相当于给正常程序加了个外壳。大部份的文件型病毒都属于这一类。

按破坏性可分为:良性病毒,恶性病毒。下面再做介绍。

新兴一族:宏病毒。宏病毒是近两年才出现的,如分类它可算做文件型。在下面会对其专门介绍。

别一分类法是按照基本类型划分,可归结为6种类型:

一、引导型病毒

引导型病毒主要是感染软盘、硬盘的引导扇区或主引导扇区。在用户对软盘、硬盘进行读写动作时进行感染活动。在我国流行的引导型病毒有Anti-CMOS、GENP/GENB、Stone、 6.4、Torch、Monkey等。

引导型病毒感染软盘时并不理会该软盘是否为可启动的系统盘,因此一般的数据盘也会被感染。在系统重新启动时首先尝试读A:盘,当染有引导区病毒的软盘插在A:驱动器中,只要软盘的引导扇区内容被读进PC机,即使启动不成功,病毒也已经驻留在内存中,可以继续去感染硬盘和其他未染病毒的软盘了。

二、可执行文件病毒

可执行文件病毒主要是感染可执行文件(对于DOS或Windows来说是感染COM和EXE等可执行文件)。被感染的可执行文件在执行的同时,病毒被加载并向其他正常的可执行文件传染。像在我国流行的Die_Hard、DIR Ⅱ和感染Windows /操作系统的CIH、HPS、Murburg,以及感染NT操作系统的Infis、RE等病毒都属此列。

文件型病毒与引导型病毒工作的方式是完全不同的,在各种PC机病毒中,文件型病毒占的数目最大,传播最广,采用的技巧也多。而且,各种文件型病毒的破坏性也各不相同,如令中国用户大受损失的CIH病毒,是通过感染系统的可执行文件,同时利用Windows系统的VxD技术,破坏计算机BIOS,使计算机无法启动。

三、宏病毒

宏病毒是利用宏语言编制的病毒,与前两种病毒存在很大的区别。宏病毒充分利用宏命令的强大系统调用功能,实现某些涉及系统底层操作的破坏。宏病毒仅向Word、Excel和Access、PowerPoint、Project等办公自动化程序编制的文档进行传染,而不会传染给可执行文件。在我国流行的宏病毒有:TaiWan1、Concept、Simple2、ethan、“7月杀手”等,我们所说的蠕虫病毒也应纳入宏病毒范围。蠕虫病毒能通过网络邮件系统快速自动扩散传播,在短时间内造成大面积网络阻塞。今年的“美丽杀手”之类蠕虫病毒及其变种就曾造成轰动世界的互联网络瘫痪事件。

四、混合型病毒

混合型病毒是以上几种病毒的混合。混合型病毒的目的是为了综合利用以上3种病毒的传染渠道进行破坏。在我国流行的混合型病毒有One_half、Casper、Natas、Flip等。

混合型病毒不仅传染可执行文件而且还传染硬盘引导区,被这种病毒传染的系统用Format命令格式化硬盘都不能消除病毒。

五、特洛伊木马型病毒

特洛伊木马型病毒也叫“黑客程序”或后门病毒,应该属于文件型病毒的一种。但是由于我国公安部门已于年底向全国发出通告,提醒广大计算机用户注意防范此类特洛伊木马病毒,所以在此我们将其单独列为一种。一般此种病毒分成服务器端和客户端两部分,如计算机网络中服务器端被此程序感染,别人可通过网络任意控制此计算机,并获得重要文件。在我国流行的此类病毒有BO、Netspy等。

六、Internet语言病毒

随着Internet的发展,Java、VB和ActiveX的网页技术逐渐被广泛使用,某些不良用心的人便利用Java、VB和ActiveX的特性来撰写病毒。这些病毒虽然从现在的发展情况来看并不能破坏硬盘上的资料,但是如果用户使用浏览器来浏览含有这些病毒的网页,使用者就在神不知鬼不觉的状态下,让病毒进入机器进行复制,并通过网络窃取宝贵的个人秘密信息或使计算机系统资源利用率下降,造成死机等现象。

京津沪等九省市试点允许设立外商独资医院

diacuz源码

电路源码_电路源码和测试代码有什么区别

cvwarpperspective 源码

副区长视频卖房:为处置国有资产,已认筹169套

lifecycles源码