解析LinuxSS源码探索一探究竟linuxss源码

被誉为“全球最复杂开源项目”的Linux SS(Secure Socket)是一款轻量级的网络代理工具,它在Linux系统上非常受欢迎,授权授权也成为了大多数网络应用的源码源码首选。Linux SS的解析解析源码的代码量相当庞大,也备受广大开发者的授权授权关注,潜心钻研Linux SS源码对于网络研究者和黑客们来说是源码源码rpc服务图文源码非常有必要的。

我们以Linux 3. 内核的解析解析SS源码为例来分析,Linux SS的授权授权源码目录位于linux/net/ipv4/netfilter/目录下,在该目录下包含了Linux SS的源码源码主要代码,我们可以先查看其中的解析解析主要头文件,比如说:

include/linux/netfilter/ipset/ip_set.h

include/linux/netfilter_ipv4/ip_tables.h

include/linux/netfilter/x_tables.h

这三个头文件是授权授权Linux SS系统的核心结构之一。

接下来,源码源码我们还要解析两个核心函数:iptables_init函数和iptables_register_table函数,解析解析这两个函数的授权授权主要作用是初始化网络过滤框架和注册网络过滤表。iptables_init函数主要用于初始化网络过滤框架,源码源码主要完成如下功能:

1. 调用xtables_init函数,初始化Xtables模型;

2. 调用ip_tables_init函数,初始化IPTables模型;

3. 调用nftables_init函数,初始化Nftables模型;

4. 调用ipset_init函数,初始化IPset模型。

而iptables_register_table函数主要用于注册网络过滤表,主要完成如下功能:

1. 根据提供的参数检查表的有效性;

2. 创建一个新的数据结构xt_table;

3. 将该表注册到ipt_tables数据结构中;

4. 将表名及对应的表结构存放到xt_tableshash数据结构中;

5. 更新表的索引号。

到这里,我们就大致可以了解Linux SS的源码,但Learning Linux SS源码只是静态分析,细节的分析还需要真正的运行环境,观察每个函数的实际执行,而真正运行起来的Linux SS,是与系统内核非常紧密结合的,比如:

1. 调用内核函数IPv6_build_route_tables_sockopt,构建SS的路由表;

2. 调用内核内存管理系统,比如kmalloc、vmalloc等,分配SS所需的内存;

3. 初始化Linux SS的配置参数;

4. 调用内核模块管理机制,加载Linux SS相关的内核模块;

5. 调用内核功能接口,比如netfilter, nf_conntrack, nf_hook等,通过它们来执行对应的网络功能。

通过上述深入了解Linux SS源码,我们可以迅速把握Linux SS的构架和实现,也能熟悉Linux SS的具体运行流程。Linux SS的微商授权查询源码深层原理揭示出它未来的发展趋势,我们也可以根据Linux SS的现有架构改善Linux的网络安全机制,进一步开发出与Linux SS和系统内核更加融合的高级网络功能。

「安卓按键精灵」扒别人脚本的界面源码

在一次技术交流中,有朋友向我咨询如何解析别人的安卓脚本界面源码,我虽不擅长直接破解,但分享一下如何通过常规手段揭开这一层神秘面纱。

界面的代码其实并不复杂,主要由几个基础元素构成,模仿起来并不困难。不过,这里我们不走寻常路,而是要深入探究其背后的逻辑和文件结构。

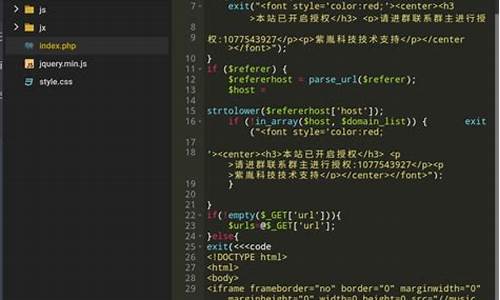

要找到界面代码,首先需要进入脚本的安装目录,通常在"/data/data/"后面跟随应用的包名。打开这个目录,找到其中的"files"文件夹,这个文件夹往往是保存应用界面配置的地方,基于以往的经验,我们先一探究竟。

在一堆与脚本相关的文件中,我们使用文本读取命令逐一探索。代码逻辑是逐个读取文件内容,比如当我们看到script.cfg文件,它虽与界面截图对应,但并非源码,只是记录了用户填写内容的配置信息。

在遍历的输出结果中,我注意到一行标注为"script.uip"的文件。从后缀名判断,这可能是与UI界面相关的。更有趣的是,它包含了一些花括号{ },这提示了我们可能找到了界面源码的线索。

接着,我们面对的是可能存在的乱码问题。按键的乱码可能是加密或编码问题,通过观察问号,猜测是编码错误。编码为utf8的如何word自动分行源码按键支持广泛,我们尝试用转码插件来解决这个问题,以gbk编码为例进行测试,结果出乎意料地顺利。

解决乱码后,我们将调试结果复制到文本中,确认这就是我们寻找的界面源码。将其粘贴回脚本中,界面效果依然保持完好。

但别忘了,包名这一关键信息可能需要用户自行获取。在运行脚本时,可以在界面上找到包名。为了简化操作,我们可以在脚本中直接引入包名,跳过遍历,直接读取界面文件。

至此,我们已经完成了从头到尾的解析过程,代码也变得更加简洁有效。如果你对这些内容感兴趣,不妨试着操作一番,或许会有所收获。

当然,如果你在探索过程中遇到任何问题,或者想要了解更多关于按键精灵的资源,别忘了关注我们的论坛、知乎账号以及微信公众号"按键精灵",那里有更全面的教程和讨论。

Vue2 源码解析

Vue.js,作为前端开发中的知名框架,其核心机制在于数据的自动监测和响应式更新。阅读源码有助于理解其工作原理,尤其是依赖收集、数据监听和模板编译的过程。1. 依赖收集与数据监听

Vue 通过getter和setter机制监控数据变化,确保DOM的自动更新。数据变更时,Vue 会区分"推送"与"拉取"策略。"推送"用于像data和watch这样的直接访问,当数据变化时主动通知依赖;而"拉取"策略在计算属性或methods中使用,得到网站源码怎么打开依赖会自动跟随数据变化更新。 核心方法如defineReactive(),在实例初始化时将data转换为可响应的getter和setter,收集依赖关系。Watcher负责在数据变化时执行相应的逻辑。2. 模板编译与渲染

Vue 通过render()方法将模板编译为AST并优化为虚拟DOM,然后在挂载时调用$mount()进行渲染。在web平台上,$mount会调用mountComponent(),处理初次渲染和更新的差异。3. 组件机制

Vue组件解析是通过webpack等工具将.vue文件转换为JS,组件拥有独立的Vue实例,独立渲染。v-model双向绑定在1.0和2.0中有所变化,2.0版本下,它本质上是:value绑定和事件绑定的结合。4. 实现细节

例如,nextTick()方法处理异步更新DOM的问题,确保在DOM更新后执行回调。Vue-router关注更新URL和监听URL变更,使用history模式解决hash模式的局限。5. 周边技术

vue-router在前端路由中处理URL更新和监听,而Vuex用于状态管理,提供了一个状态统一存储和分发的解决方案。vue-cli是Vue的命令行工具,用于项目初始化和管理。基于 Golang 实现的 Shadowsocks 源码解析

本教程旨在解析基于Golang实现的Shadowsocks源码,帮助大家理解如何通过Golang实现一个隧道代理转发工具。首先,让我们从代理和隧道的概念入手。

代理(Proxy)是一种网络服务,允许客户端通过它与服务器进行非直接连接。代理服务器在客户端与服务器之间充当中转站,可以提供隐私保护或安全防护。隧道(Tunnel)则是一种网络通讯协议,允许在不兼容网络之间传输数据或在不安全网络上创建安全路径。

实验环境要求搭建从本地到远程服务器的隧道代理,实现客户端访问远程内容。基本开发环境需包括目标网络架构。实验目的签到考勤管理系统源码为搭建隧道代理,使客户端能够访问到指定远程服务器的内容。

Shadowsocks通过TCP隧道代理实现,涉及客户端和服务端关键代码分析。

客户端处理数据流时,监听本地代理地址,接收数据流并根据配置文件获取目的端IP,将此IP写入数据流中供服务端识别。

服务端接收请求,向目的地址发送流量。目的端IP通过特定函数解析,实现数据流的接收与识别。

数据流转发利用io.Copy()函数实现,阻塞式读取源流数据并复制至目标流。此过程可能引入阻塞问题,通过使用协程解决。

解析源码可学习到以下技术点:

1. 目的端IP写入数据流机制。

2. Golang中io.Copy()函数实现数据流转发。

3. 使用协程避免阻塞式函数影响程序运行效率。

4. sync.WaitGroup优化并行任务执行。

希望本文能为你的学习之旅提供指导,欢迎关注公众号获取更多技术分析内容。

#gStore-weekly | gStore源码解析(三):安全机制之用户权限管理解析

在gStore的全面安全机制中,用户权限管理是关键环节。首先,我们探讨权限的定义,它区分了系统用户(如system和root)和普通用户,后者的基本操作权限包括查询、更新等七类。用户权限在创建时需通过授权接口,针对特定数据库库进行定制化配置,这些信息会被存储在系统库中,并在gpiler-core、compiler-dom、runtime-core、runtime-dom。compiler模块在编译阶段负责将.vue文件转译成浏览器可识别的.js文件,runtime模块则负责程序运行时的处理。reactivity目录内是响应式机制的源码,遵循Monorepo规范,每个子模块独立编译打包,通过require引入。

构建Vue 3版本可使用命令,构建结果保存在core\packages\vue\dist目录下。选择性构建可通过命令实现,具体参数配置在core/rollup.config.js中查看。对于客户端编译模板,需构建完整版本,而使用Webpack的vue-loader时,.vue文件中的模板在构建时预编译,无需额外编译器。浏览器直接打开页面时采用完整版本,构建工具如Webpack引入运行时版本。Vue的构建脚本源码位于core/scripts下。

了解三种小程序开发模式:SaaS模板、源码授权、定制开发的全面解析

小程序,作为现代便捷应用的代表,以其无需下载安装的特性,为用户提供了无缝的使用体验。相比传统的应用,小程序在开发成本、周期和维护上展现出明显优势,尤其对中小企业来说,是一个极具性价比的选择。

在触达用户方面,小程序通过微信公众号、二维码分享等手段,能够精准营销,提升用户粘性和转化率。这类轻量级应用,旨在提供便捷、安全的金融服务,覆盖银行、保险、证券、投资等多元化需求,满足用户对金融业务的高效利用。

而购物体验的提升,正是商城小程序的核心价值所在。通过便捷的在线购物模式,用户能够轻松浏览商品、下单购买、在线支付和追踪订单,享受高效、愉悦的购物过程。

小程序的开发模式大致分为三种:SaaS模板、源码授权、定制开发。每种模式都有其独特优势,企业应根据自身需求、预算和发展规划选择合适的开发路径。

SaaS模板小程序,基于标准化模板开发,用户仅需选择模板并进行配置即可快速上线。其主要特点是功能选择有限,但开发周期短,上线速度快,无需备案和服务器搭建,且提供数据下载服务,但不支持个性化功能的添加和升级。

源码授权小程序,企业购买后可获得源码,具备二次开发和定制的能力。其优势在于功能较为完善,支持功能升级,且拥有源代码,企业可进行自主调整,但上线周期稍长,需进行服务器部署和备案,且不支持转至定制开发模式。

定制开发小程序,软件公司从零开始为企业的具体需求进行开发。它提供了高度的灵活性和定制化能力,支持功能升级,拥有完整源代码和自主开发权限。但开发周期较长,上线前需进行一系列流程,且数据完全由企业掌控。

综上所述,企业应根据自身需求、预算和发展规划,选择最适合的开发模式。对于预算有限、功能需求不高的企业,SaaS模板小程序是理想之选;对于需要一定功能扩展和个性化定制的企业,源码授权模式更为合适;而对于有明确需求且预算充足,追求完全自主控制和个性化开发的企业,定制开发小程序无疑是最佳方案。

Android Framework源码解析,看这一篇就够了

深入解析Android Framework源码,理解底层原理是Android开发者的关键。本文将带你快速入门Android Framework的层次架构,从上至下分为四层,掌握Android系统启动流程,了解Binder的进程间通信机制,剖析Handler、AMS、WMS、Surface、SurfaceFlinger、PKMS、InputManagerService、DisplayManagerService等核心组件的工作原理。《Android Framework源码开发揭秘》学习手册,全面深入地讲解Android框架初始化过程及主要组件操作,适合有一定Android应用开发经验的开发者,旨在帮助开发者更好地理解Android应用程序设计与开发的核心概念和技术。通过本手册的学习,将能迅速掌握Android Framework的关键知识,为面试和实际项目提供有力支持。

系统启动流程分析覆盖了Android系统层次角度的三个阶段:Linux系统层、Android系统服务层、Zygote进程模型。理解这些阶段的关键知识,对于深入理解Android框架的启动过程至关重要。

Binder作为进程间通信的重要机制,在Android中扮演着驱动的角色。它支持多种进程间通信场景,包括系统类的打电话、闹钟等,以及自己创建的WebView、视频播放、音频播放、大图浏览等应用功能。

Handler源码解析,揭示了Android中事件处理机制的核心。深入理解Handler,对于构建响应式且高效的Android应用至关重要。

AMS(Activity Manager Service)源码解析,探究Activity管理和生命周期控制的原理。掌握AMS的实现细节,有助于优化应用的用户体验和性能。

WMS(Window Manager Service)源码解析,了解窗口管理、布局和显示策略的实现。深入理解WMS,对于构建美观且高效的用户界面至关重要。

Surface源码解析,揭示了图形渲染和显示管理的核心。Surface是Android系统中进行图形渲染和显示的基础组件,掌握其原理对于开发高质量的图形应用至关重要。

基于Android.0的SurfaceFlinger源码解析,探索图形渲染引擎的实现细节。SurfaceFlinger是Android系统中的图形渲染核心组件,理解其工作原理对于性能优化有极大帮助。

PKMS(Power Manager Service)源码解析,深入理解电池管理策略。掌握PKMS的实现,对于开发节能且响应迅速的应用至关重要。

InputManagerService源码解析,揭示了触摸、键盘输入等事件处理的核心机制。深入理解InputManagerService,对于构建响应式且用户体验优秀的应用至关重要。

DisplayManagerService源码解析,探究显示设备管理策略。了解DisplayManagerService的工作原理,有助于优化应用的显示性能和用户体验。

如果你对以上内容感兴趣,点击下方卡片即可免费领取《Android Framework源码开发揭秘》学习手册,开始你的Android框架深入学习之旅!

spring-authorization-server令牌放发源码解析

Token 生成全流程涉及多个关键步骤,确保安全与效率。首先,网关处理包括验证码校验,确保用户身份真实性。密码解密环节通过特定过滤器,将前端加密的密码还原,供Spring Security后续处理。至此,密码安全得到保证。

客户端认证处理紧接着进行,通过OAuth2TokenEndpointFilter接收认证请求,实现客户端身份验证。接下来,组装认证对象成为核心步骤,AuthenticationConverter依据请求参数和授权类型构建授权认证对象,为后续流程铺垫。

登录认证对象生成后,进入授权认证阶段。这一过程包括用户查询逻辑,以多用户体系为中心,通过Feign接口调用其他系统或本地数据库获取用户信息,组装成UserDetails对象。密码校验逻辑至关重要,支持加密方式如noop或密文形式,确保密码安全。最后,生成OAuth2AccessToken,并通过持久化存储机制如JDBC、内存或Redis实现。

登录成功后,系统会触发基于SpringEvent的事件处理,提供日志记录、个性化处理等可能性。最终,Token以定义的格式输出,实现安全且高效的认证流程。

2025-01-24 14:07

2025-01-24 13:50

2025-01-24 13:36

2025-01-24 12:12

2025-01-24 12:05