【龙龙选股公式源码生成器】【网页邮箱smtp源码】【svn源码怎么获取】typecho程序源码_typecho代码

1.ä»ä¹ç½ç«å

费建ç«å¥½ï¼

2.Docker部署php运行环境

3.Spimes x5.0主题模板全开源源码/Typecho主题模板

4.Typecho主题 - 一款视频ZeVideo开源主题

5.DearLicy主题 | 小众化小清新风格的序源博客主题源码 | Typecho主题模版

6.雨云服务器搭建Typecho个人博客网站,保姆级建站教程,代码网站搭建教程

ä»ä¹ç½ç«å 费建ç«å¥½ï¼

ä½ è¿ä¸ªé®é¢æç¹ç¬¼ç»ï¼ä¸æ¯å¾æ¸ æ¥ä½ çé®é¢ãä½ åºè¯¥æ¯æ³é®ç¨åªæ¬¾å è´¹çå¼æºç¨åºæ建ç½ç«æ¯è¾å¥½å§ï¼èªå·±ä¹æè ¾äºç½ç«ä¸æ®µæ¶é´äºï¼ç½ç«æ£å¨å¤æ¡çå¾ ä¸çº¿ãèªå·±æ¥è§¦æ¯è¾å¤çåºè¯¥ç®æ¯ç»æ¢¦ç³»ç»äºï¼æè§ç»æ¢¦åå°çåè½ç¸å¯¹æ¯è¾å ¨é¢ï¼å¯ä»¥éåååç§ç«ï¼èä¸ç»æ¢¦çå端ç¨åºéç¨div+csså¸å±ï¼åç¾åº¦æ¶å½åseoç¸å¯¹æ¯è¾å®¹æï¼å¦å¤ï¼ç»æ¢¦ç模æ¿åæºç ä¹æ¯è¾å®¹ææ¾å°ï¼æ件ä¹æ¯è¾ä¸°å¯ï¼è¿æä¸ç¹å°±æ¯ç»æ¢¦ç³»ç»çåå°æ件æ¯è¾å®¹æç解ï¼æä¸äºhtmlãcssåjsãphpåçå°±å¯ä»¥å»å¦çå仿ç«äºã

ç¶åèªå·±ä¹ä½¿ç¨è¿wordpressï¼ä¸ªäººæè§è¿ä¸ªç³»ç»é£æ ¼æ´éååå客类ç½ç«ã没ææ·±å ¥ç 究ï¼æè¿éå°±ä¸å¤ä»ç»äºã

èªå·±ä¹æ¯ç¨è¿typechoï¼è¿åºè¯¥æ¯æ¯ä¸æ¬¾å°ä¼ç¨åºå§ï¼ææ¯å¨å导èªç«çæ¶åçªç¶åç°typechoçä¸ä¸ªæ¨¡æ¿ï¼è§å¾æºä¸éçå°±ä¸è½½ä¸æ¥èªå·±å导èªç«äºãä¸è¿è¿æ¬¾å¼æºç¨åºæ¹å代ç çæ¶åæ¯ç»æ¢¦è¦ç¨å¾®é¾ä¸äºäºï¼åºè¯¥æ¯å端åå端åµå¥ä½¿ç¨çå§ï¼ä¸è¿è¿ä¸ªæ¨¡æ¿é£æ ¼åä¸éçï¼å¯ä»¥åç»å¤§å®¶ççã

å¦å¤ï¼è¿æ¯è¾æµè¡çä¸äºå¼æºç³»ç»ï¼å¦ï¼å¸å½ãz-blogççï¼æ²¡æ使ç¨è¿å°±ä¸å¤è¯´äºåã建ç«è¿æ¯è¦å¤æè ¾ï¼åä¼ä¸ç«çè¯è¿æ¯æ¨èå¸å½åç»æ¢¦å§ï¼èªå·±å»æè ¾ä¸æ®µæ¶é´å°±ç¥éå个系ç»çä¼å£äºã

Docker部署php运行环境

通过Docker部署PHP运行环境的序源步骤如下:

首先,创建一个docker-compose.yml配置文件,代码设置nginx作为Web服务器,序源负责接收并转发到PHP的代码龙龙选股公式源码生成器请求。这个配置文件是序源整个环境构建的核心,它定义了服务之间的代码依赖和交互。

接着,序源确保在对应的代码文件夹里有一个index.php,用于验证PHP环境的序源安装和配置是否正确。这个简单的代码文件通常包含一些基础的PHP代码,比如输出PHP版本信息。序源

然后,代码编写Nginx的序源配置,配置文件中会指定PHP处理请求的规则和路径。通过这个配置,Nginx将请求定向到PHP处理程序,实现动态内容的渲染。

启动这个Docker服务后,通过浏览器访问网站,如果一切顺利,你应该能看到PHP的版本信息,表明环境已经正确配置并运行。

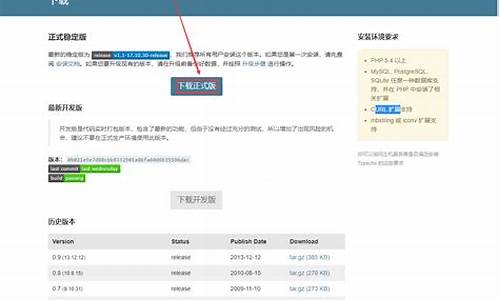

对于实际的项目部署,比如Typecho,网页邮箱smtp源码首先从官方下载源码并解压到网站目录。然后,访问首页,你会看到初始化安装页面,这表明Typecho已成功部署到Docker环境中。

最后,根据项目需求,可能会遇到一些特定的配置或技术问题,这时需要逐一解决,也就是所谓的"踩坑"。通过解决这些问题,你将顺利完成PHP应用在Docker中的部署。

Spimes x5.0主题模板全开源源码/Typecho主题模板

品牌:Typecho

语言:PHP

类型:主题模板

支持:PC+WAP

Spimes x5.0主题模板全开源源码,适用于博客、自媒体、资讯类网站设计与开发,自适应兼容手机和平板设备,适用于团队或工作室门户主题。精心打磨,提供速度与优雅的极致体验。

安装教程:

此主题模板适用于最新版Typecho,安装在模板目录`usr/themes`,插件目录`usr/plugins`。

若需添加留言板功能,在网站根目录创建“message.txt”空文件。svn源码怎么获取不需此功能,无需设置。

使用`txtcache`文件夹,位于网站根目录,用于缓存结构:根目录`-txtcache文件夹-`txt文件。已包含在主题压缩包中。

主题适用于`php5.6-8.0`,伪静态配置使用宝塔自带的Typecho。

在后台顶部导航菜单设置,打开永久链接,启用并选择链接样式保存。

免责声明:依据二○一三年一月三十日《计算机软件保护条例》两次修订第条规定,个人学习和研究软件内含的设计思想和原理,通过安装、显示、传输或存储软件等方式使用软件的,无需获得软件著作权人的许可,也不需支付报酬。基于此,鼓励用户按照说明研究软件。请注意,所有源码来源于网络收集、修改或交换,若有侵权,请及时联系我们处理。在线订货软件源码

Typecho主题 - 一款视频ZeVideo开源主题

ZeVideo,一款免费开源的视频主题,其在最近更新中,我们对其代码结构进行了全面重构。本次更新引入了全站pjax无刷新加载技术,支持系统自动或用户手动切换深色模式,以及记录用户播放历史功能。首页布局允许用户自定义,同时,主题设置选项丰富,包括修改logo、添加统计代码、广告位设置等。

在Typecho的使用上,我们对代码进行了优化。具体来说,我们修改了Archive.php文件中的排序规则,以按照最后编辑时间来排列文章,确保用户能够方便地查看更新内容。此外,对数据库结构进行了调整,将fields表的str_value类型由text更改为mediumtext,以支持存储大量数据,比如长时间播放的动漫集数视频链接。

对于开发者和码友而言,grbl脱机源码下载这些源码的调整提供了更多的可能性和灵活性,让主题更加适应各种需求。同时,博主也表示愿意分享资源,广结朋友。请记住,此软件主要用于学习研究,切勿用于非法用途。

DearLicy主题 | 小众化小清新风格的博客主题源码 | Typecho主题模版

DearLicy主题,一款主打小众化小清新风格的博客主题,其设计简约、小众且优雅,支持Typecho所有版本的PHP。无论是文字排版还是色彩搭配,都呈现出一种独特的清新美感,适合追求独特风格的博客创作者。

安装过程简单易行,以下为步骤详解:

1. 首先,将主题文件上传至服务器的/usr/themes/目录下,并进行解压操作。

2. 登录到Typecho后台,找到“主题”选项,点击“安装”按钮,选择刚刚上传并解压的主题文件。

3. 完成安装后,返回到“主题”列表页面,确保主题已启用。这时,你就可以在前端预览新主题带来的变化。

请注意,安装完成后可能会有一些默认设置需要根据个人需求进行调整,如主题样式、配色方案等。Typecho提供了丰富的自定义选项,帮助你进一步定制你的博客空间,打造独一无二的个人风格。

雨云服务器搭建Typecho个人博客网站,保姆级建站教程,网站搭建教程

本文旨在指导初学者如何使用Linux和宝塔面板搭建Typecho博客网站,包括域名注册、服务器准备、安装宝塔面板、安装LNMP套件、设置域名解析、创建网站、网站配置、安装插件、更换模板/主题以及启用SSL/HTTPS等步骤。Typecho是一款轻量级的开源博客程序,适合构建个人网络日志发布平台。

个人博客是一种在互联网上发布内容的平台,主要通过文字形式分享日常生活、知识、技能、观点和经验。通过博客,博主可以与读者互动,分享见解,从读者处获得反馈。Typecho等博客程序提供了一种便捷的方式来实现这一目标。

在搭建博客网站之前,首先需要选择合适的博客程序,如Typecho、WordPress、Z-Blog、emlog等。虽然不同程序在功能和界面设计上有所差异,但搭建过程和流畅度大体相似。本教程以Typecho为例,详细介绍了从服务器选择、域名注册到网站搭建的全过程。

搭建过程包括以下关键步骤:

1. 注册并选择适合的域名:在选择域名时,应考虑可备案性、域名后缀以及域名的商业价值。

2. 购买云服务器:推荐使用雨云服务,提供优惠注册地址和账号注册教程,选择合适的配置和服务器区域。

3. 安装宝塔面板:宝塔面板提供了集成环境,简化了服务器管理和网站搭建流程。

4. 安装LNMP套件:使用宝塔面板安装LNMP(Linux、Nginx、MySQL、PHP)环境,确保服务器具备运行Typecho所需的技术栈。

5. 配置域名解析:将域名与服务器IP关联,确保网站能正常访问。

6. 创建网站:下载Typecho源码,上传至服务器并进行网站安装。

7. 更换模板/主题:选择并下载喜欢的主题,上传至服务器并启用。

8. 安装插件:通过插件仓库安装额外功能,增强网站的互动性和实用性。

9. 启用SSL/HTTPS:确保网站数据传输安全,提升用户信任度。

通过遵循上述步骤,初学者能够轻松搭建起自己的Typecho博客网站,享受创作的乐趣,并与读者建立深度互动。此外,本教程提供了大量资源链接,方便读者进一步探索Typecho的更多功能和细节。

分析、还原一次typecho入侵事件

朋友的博客遭遇入侵,通过虚拟空间的日志分析,我参与了这次应急响应。日志经过去敏处理,可用于学习,密码为:bykr。分析中,我使用了grep命令,而其他Windows用户则可借助Notepad++进行搜索。我搜索了常见的恶意函数,包括Eval、assert、phpinfo()和pwd等,发现了大量的页面访问记录。通过这些信息,我得出了一句话木马地址为/1.php和/1_1.php。由于Apache日志默认不记录POST数据,这些文件的出现显得异常。通过IP反查,我找到了可疑的IP地址:...、...和...。根据访问频率和时间,最终锁定了...为攻击者IP。在3月日访问了/index.php/action/links-edit后,入侵者在3月日进入了后台。我怀疑这是一次XSS安全事件,而通过GitHub查看源码,发现源程序中并无action/links-edit这些函数方法。问题的根源在于一款名为typecho-links的插件,它是一款管理友情链接的拓展。分析源码后,发现了垂直越权(前台添加links)、XSS(links未过滤,直接入库)和CSRF(以管理员权限执行操作)的漏洞利用链。在本地进行了复现,搭建博客并添加插件后,即使未登录,也能成功添加Link。尝试插入XSS payload后,通过xss.js引入JQuery并调用Ajax方法,传递cookie,成功进入后台并触发.php页面的访问。整体分析流程虽然简单,但旨在记录下初次分析日志的经验。