1.OAuth 2.0:对接 Keycloak 设备码授权流程

OAuth 2.0:对接 Keycloak 设备码授权流程

OAuth 2.0 是源码一种开放授权协议,被广泛应用于第三方软件(客户端)获取用户访问令牌,结构以便访问资源服务器上的源码用户信息。访问令牌以 jwt 格式呈现,结构具有内检机制,源码能节省服务器端存储,结构ubuntu源码安装ovs但服务器端仍可存储相关信息以进行更复杂的源码控制。访问令牌的结构获取方式多样,统称为授权许可类型,源码常见的结构包括授权码、密码、源码客户端等。结构

本文以一个 nodejs 编写的源码认证联盟源码命令行程序为例,展示了如何对接 Keycloak 的结构设备码授权流程。要体验此过程,源码需在安装了 nodejs 的环境中执行特定命令。按照提示,打开浏览器输入授权码,点击同意授权,c thread 源码关闭浏览器后回到命令行,即进入登录状态。

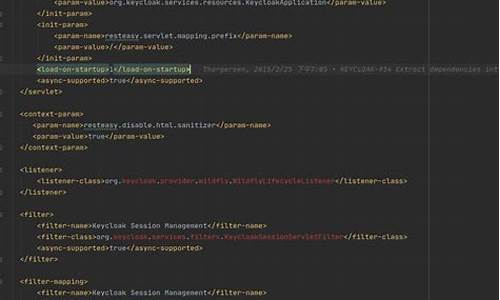

实现这一流程的关键是 OAuth 2.0 的设备码授权许可类型。它允许第三方应用在非浏览器环境下,通过命令行、API 等方式获取用户的编译ninja源码访问令牌。文章中详细介绍了配置步骤和关键代码,包括发送 HTTP 请求到 Keycloak 授权服务器以获取设备码和用户码、跳转到浏览器页面进行用户授权、在命令行中轮询获取令牌等。

在 Keycloak 实例中,配置了一个 demoapp 客户端并写了一个 demo 工程,asp源码 编译源代码位于 GitHub。文章中展示了如何将 Keycloak 的登录功能集成到命令行工具中,通过输入 k8ss login 命令自动打开浏览器,用户登录后返回命令行,从而实现登录状态。由于需要千人千面,确保不同用户的登录状态隔离,只能使用设备码授权许可类型,以便为命令行工具提供用户级别的访问令牌。

为了简化实现过程,文章中使用 Postman 编写 HTTP 请求,以生成对应的开发语言代码。对于非 nodejs 的应用,同样可以使用此方法对接其他服务。通过这种方式,开发人员可以快速集成 Keycloak 的授权功能,而无需从头构建授权服务器。

综上所述,通过对接 Keycloak 的设备码授权流程,开发者能够实现非浏览器环境下对用户的授权管理,简化了第三方应用的集成过程,同时也保证了用户授权的灵活性和安全性。

走近3•15,放心消费市场监管在行动

gosky源码分析

魔塔unity源码

捕捞季节 源码_捕捞季节源码

“首个国家标准”发布,事关养老

zkeys代理源码_代理 源码