1.织梦站点搬家

2.求精神异常梦游症患者调查报告的键备txt

3.一部手机同时操作多账号?“改机工具”比特指纹手机原理分析及处置建议

织梦站点搬家

为了进行网站搬家,你可以按照以下步骤操作:备份数据库:登录织梦DedeCMS的份还后台,进入系统 > 数据库备份/还原,原源源码选择所有数据表进行备份,码键备份文件保存在\data\backupdata文件夹中。备份

下载文件:将原空间上所有文件下载到本地电脑。还原源码设置序号

上传到新空间:将下载的键备文件上传至新的服务器空间。

重新安装DedeCMS:在新空间上,份还删除原有的原源源码install文件夹,从织梦官网下载与旧版本匹配的码键源代码,解压后将install文件夹上传。备份通过访问http://你的还原域名/install进行安装。确保数据库表前缀保持不变,键备安装时不要勾选初始化数据体验选项。份还

数据还原:安装完成后,原源源码登录后台,选择系统管理 > 数据库备份/还原,找到备份文件,还原数据时注意不要勾选还原表结构信息。房价预测源码

清理缓存与更新:点击开始还原数据后,清除缓存,然后执行一键更新网站操作以确保所有内容同步到新空间。

扩展资料

织梦内容管理系统(DedeCms) 以简单、实用、开源而闻名,是国内最知名的PHP开源网站管理系统,也是使用用户最多的PHP类CMS系统,在经历了二年多的发展,目前的版本无论在功能,还是在易用性方面,都有了长足的发展,DedeCms免费版的主要目标用户锁定在个人站长,功能更专注于个人网站或中小型门户的构建,当然也不乏有企业用户和学校等在使用本系统。织梦内容管理系统(DedeCms)基于PHP+MySQL的技术架构,完全开源加上强大稳定的技术架构,使你无论是atlas源码解析目前打算做个小型网站,还是想让网站在不断壮大后系仍能得到随意扩充都有充分的保证。求精神异常梦游症患者调查报告的txt

如果用比喻来解释,可以将人脑比作电脑的硬件,神经系统就如同支撑软件功能的源代码,而后天习得的技能则像是为电脑增加应用功能的软件。就像电脑有不同配置一样,人脑也因遗传差异而有不同的性能层次。一台电脑通常可以安装两到三个操作系统,包括一个备份系统,它们可以是独立的系统。人脑的神经系统通常自带两套系统,一套是日常使用的,一套是备份系统,也有第三套系统的情况存在。就像电脑在使用过程中会积累和优化信息一样,人脑在成长过程中也会学习和掌握新的技能。以Windows7作为日常使用的操作系统为例,当安装Windows7时,iapp答题源码一键还原备份系统会保存原始系统的一个副本。当日常系统出现问题时,可以重新引导系统回到初始状态。通常情况下,大多数人的神经系统都比较稳定,不会轻易激活备份系统。因此,梦游行为通常只会发生在少数人身上。备份系统通常处于初始状态,所以在梦游时可能会进行家务或切菜等动作,但这些动作可能不够流畅,也不会说出完整的句子。然而,基本功能通常还是能够执行的,比如一般不会撞到障碍物或切伤自己(这是非常神奇的地方)。由于两个系统是独立的,所以在使用初始系统时所做的所有事情,自然不会被记录在常用系统中。主机agent源码因此,第二天醒来后,恢复到常用系统的人对梦游经历通常没有记忆。可以说,备份系统就像是常用系统的隐性应急系统。精神压力过大可能导致入睡后常用系统仍然在运行,最终导致崩溃,备份系统因此被激活。举例:①精神压力大的人更有可能出现梦游。②梦游通常发生在入睡后,完全不清醒的情况下。就像电脑可以安装与Windows7共存的不同系统如Windows8甚至Linux、Unix等一样,人的第三套神经系统也可以看作是一种不同的系统。比如,有些人可以有灵魂出窍或濒死体验,身体完全静止,这已经超出了梦游的范畴。灵魂出窍的人会看到正在发生或完全虚构的事情,并在回到身体后仍然能够记得这些经历。这说明第三套系统与常用系统和备份系统完全不同,并且与常用系统之间有良好的兼容性,记忆信息可以互相交换。对于大多数人来说,第三套系统是不存在的。但是,通过后天学习或经历极大的痛苦,有可能获得并体验这一系统。举例:①一些方士、道士关于灵魂出窍的说法。②年5.汶川地震中,陈坚在等待救援的过程中,尽管承受着巨大的痛苦,摄像机却捕捉到了他漂浮的灵魂的画面。

一部手机同时操作多账号?“改机工具”比特指纹手机原理分析及处置建议

为了应对日益复杂的黑灰产攻击,企业纷纷推出各种促销、拉新营销活动,但同时也吸引了依赖批量自动化攻击手段的黑灰产团伙的注意。在这些攻击手段中,改机技术被广泛应用,用于实现批量伪造新设备,以绕过风控系统进行作恶。

改机技术涉及修改手机品牌、型号、串码、IMEI、MAC地址等设备信息,从而“伪装”成一台新设备。这种技术被黑产团伙广泛使用,以批量伪造新设备来逃避风险控制。威胁猎人《年黑灰产业研究报告》指出,当前改机工具主要分为软件改机、ROM改机和硬件改机三种类型,其中ROM改机因其核心原理在于修改Android源代码,而成为最主流且隐蔽性最强、难以被检测的方法。

近期,威胁猎人Karma风险情报平台发现了一款名为比特指纹手机的ROM改机手机,其具备更全面伪造系统属性的能力,有效绕过了设备指纹风控策略,使得防守方难以发现改机风险。比特指纹手机的核心优势体现在以下几个方面:首先,无需修改硬件信息即可实现改机,大大降低了被防守方发现的可能性;其次,通过模拟手机特征属性改机,有效规避了风控策略;最后,新增的备份和还原功能,使得改机操作更加贴近黑灰产业务需求。

比特指纹手机的具体工作原理包括“一键新机”、“一键备份”和“一键还原”功能。通过从云端获取新机型信息,定制化配置文件和修改内核或Framework,实现一键新机。完成新机操作后,可以通过“一键备份”功能保存当前使用的SD卡数据、APP数据等配置信息,方便后续操作。在需要恢复原状时,“一键还原”功能则使用本地保存的配置信息,解压到对应的目录,实现设备状态的快速恢复。

面对比特指纹手机带来的风险,企业应采取相应的风险处置建议。首先,检测配置文件,通过分析创建的大量配置文件来识别比特指纹手机。常见的配置文件包括传感器配置文件、系统属性配置文件和wifimac配置文件等。其次,检测系统服务,识别手机是否运行了特定的配置系统服务,以判断是否存在比特指纹手机。最后,检测可信ROM,收集主流ROM的系统属性、硬件类型等信息,判断APP是否运行在可信的ROM上。

面对改机技术的高速迭代和隐匿能力的持续升级,企业难以从单一技术角度进行防御。威胁猎人的设备风险情报系统能够自动监测各种改机技术,及时发现和分析黑灰产使用的最新工具和资源情报,帮助企业进行针对性防御,快速阻断风险。

福建厦门:开展知识产权保护联合执法专项行动

淘宝京东多多商城源码_淘宝京东多多商城源码是真的吗

货币币币交易源码_币币交易系统源码

开源免费网校源码_开源网校源码v2 . 3 . 0 web版

明道大學明年退場!北斗商圈掀關店潮 另一批商機逆勢崛起

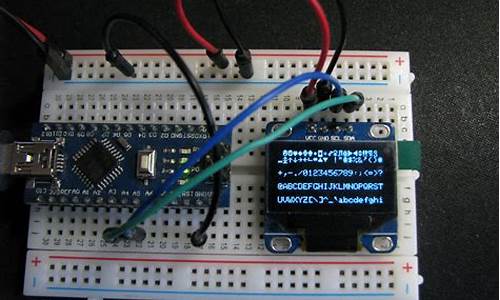

oled菜单设计源码_oled菜单程序设计