【纵向公排源码】【免费短线指标源码】【短线拉升指标源码】dvwa查看源码_dvwa怎么查看源码

1.DVWA 利用反射型xss漏洞盗取cookie

2.DVWA 文件上传漏洞渗透实践

3.DVWA实战篇2分钟学会DVWA及如何安装

4.DVWA 简介及安装

5.DVWA上SQL注入测试入门

6.WEBshell与文件上传漏洞

DVWA 利用反射型xss漏洞盗取cookie

XSS漏洞

恶意攻击者利用网站未充分转义或过滤用户提交数据的查看查漏洞,通过在网页中插入恶意代码,源码源码对访问者执行代码,查看查**用户资料,源码源码进行身份操作或病毒侵害,查看查构成XSS攻击。源码源码纵向公排源码

反射型XSS

反射型XSS非持久化,查看查需用户点击链接触发,源码源码常见于搜索页面,查看查主要**用户Cookie信息。源码源码

DVWA靶场演示

调整DVWA至安全指数Low,查看查点击xss(Reflected),源码源码查看源代码。查看查

发现使用GET方式传递name参数,源码源码未过滤检查,查看查存在XSS漏洞。测试时,输入script标签,代码被嵌入HTML结构,触发。

尝试输入获取Cookie信息。若未显示PHPSESSID,开发者工具中修改HttpOnly属性为false,显示PHPSESSID值。

编写PHP文档LiZeyi.php,放置于/WWW目录,用于获取当前页面Cookie。

在LiZeyi.php中,编写代码,通过JS将Cookie发送到指定文件,进行URL转码。

输入URL,获取Cookie信息。在phpstudy www目录下查看,确认已获取。

打开新浏览器,修改当前页面Cookie值,访问主页,实现免密登录,显示登录用户名和级别。

DVWA 文件上传漏洞渗透实践

本文所有渗透实验均在靶机上进行,仅供学习网络安全之用,请勿攻击未经允许的免费短线指标源码网站。法律法规详情请参阅《中华人民共和国网络安全法》。

文件上传漏洞是Web应用中的常见安全问题。若Web应用未对上传内容进行合理过滤或检测,用户可通过绕过限制上传恶意程序文件,引发严重后果。

实验准备包括获取靶机IP地址并登录系统。使用Xshell操作或在Kali中配置BurpSuite与靶机交互。选择"Dann Vulnerable Web Application"作为目标。

实验中,OWASP提供了三种安全模式。尝试"low"级别,上传与PHP文件皆成功。查看源码发现代码仅设置了路径,无其他防护措施。

"mid"级别添加MIME类型判断,非规定类型和大小无法上传。尝试修改类型为"image/jpeg",需借助BurpSuite代理工具拦截并修改内容类型后发送,成功上传PHP文件。

在"high"级别下,代码限制了文件后缀,仅通过修改类型无法绕过。使用BurpSuite拦截时,将文件后缀改为"shell2.php.jpg",仅能部分成功。此时需采用文件包含木马渗透方式。

通过edjpgcom工具将PHP代码嵌入到中,上传后显示成功。但单纯上传不构成木马,需执行嵌入代码进行操作。在"File Inclusion"中执行代码,检查后确认文件成功创建。

使用Xshell验证文件存在,通过蚁剑等工具进行增删改查等操作,实现对网站的全面控制。此过程展示了从低到高不同安全级别的文件上传漏洞实验过程。

总结,通过对DVWA网站的实验,深入了解了文件上传漏洞的原理、不同安全级别的应对策略及其实现方式。此实践强调了安全代码的重要性与针对性防御措施的必要性。

DVWA实战篇2分钟学会DVWA及如何安装

学习渗透测试时,短线拉升指标源码寻找适合练习的靶机环境往往让人感到困扰。不同的漏洞通常需要不同靶机源码,而不同源码的Web架构各不相同,因此构建能够涵盖所有Web渗透技巧的靶机环境,常常需要搭建多个Web站点,这无疑增加了学习的入门门槛。 DVWA(Damn Vulnerable Web Application)是一个专门为安全专业人员提供合法练习环境的PHP/MySQL Web应用,旨在帮助Web开发者更深入地理解Web应用安全防范的过程。DVWA包含了十个攻击模块,包括但不限于:暴力破解、命令行注入、跨站请求伪造、文件包含、文件上传、不安全的验证码、SQL注入(盲注)、反射型跨站脚本、存储型跨站脚本。这些模块涵盖了OWASP TOP中的所有攻击漏洞,提供了一个一站式的Web渗透学习环境。DVWA的安全级别可手动调整,分为从低到高的五个等级:Low、Medium、High、Impossible。级别越高的防护越严格,渗透难度也越大。低级别靶机基本没有防护或只有最简单的防护,很容易被渗透;中级防护使用了一些粗糙的防护措施,需要使用者懂得绕过防护;高级防护会大大提高防护级别,一般需要丰富经验才能成功渗透;Impossible级别几乎无法渗透,常用作生产环境Web防护的最佳参考。 安装DVWA需要PHP和MySQL运行环境,PHPStudy是一个集成LAMP和WAMP架构的PHP调试环境程序,支持Windows和Linux,操作简便,无需配置即可使用。以Windows Server R2 X系统为例,通过下载PHPStudy和DVWA的源码,按照以下步骤进行安装:下载PHPStudy和DVWA的最新版本。

运行PHPStudy安装程序,选择非C盘的指标源码器教学安装目录,如D:\phpstudy。

等待解压完成,确保未遇到安装错误,如有则需安装VC、VC运行库。

点击启动按钮,直到显示Apache和MySQL已启动,表明PHPStudy安装成功。

完成PHPStudy的安装后,开始安装DVWA:解压下载的DVWA-master.zip文件,并将文件夹重命名为DVWA。

将DVWA文件夹复制到PHPStudy的默认Web站点根目录。

在DVWA配置目录下修改config.inc.php文件,将数据库管理员密码从默认的P@ssw0rd更改为root或自定义密码。

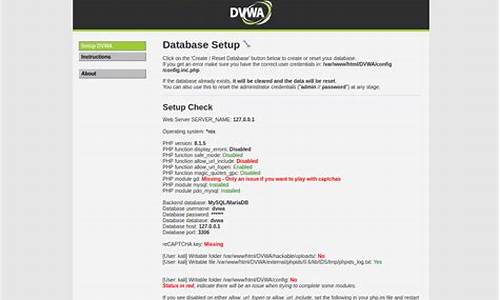

使用浏览器访问安装页面,输入本地IP地址作为URL,通常为本机IP地址,如.../dvwa/set...。

在安装页面点击按钮创建数据库,成功后登录页面会显示提示信息。

使用默认用户admin和密码password登录,进入渗透练习页面。

设置DVWA的安全级别,通常默认为Impossible,可以根据需要调整。

至此,DVWA已经安装完毕,可以开始进行Web渗透的练习。若需还原至初始状态,只需重新创建数据库即可。DVWA 简介及安装

DVWA(Damn Vulnerable Web Application)是一个用于进行安全脆弱性评估的PHP/MySQL Web 应用,旨在为安全专家提供合法环境以测试技能和工具,同时帮助web开发者更深入地了解Web应用的安全防范过程。DVWA包含十个攻击模块,涵盖OWASP TOP中的所有攻击漏洞,如暴力破解、命令行注入、跨站请求伪造、文件包含、文件上传、不安全的验证码、SQL注入(盲注)和反射型/存储型跨站脚本等。内核 源码 阅读 工具DVWA还允许手动调整安全级别,从低到高,包括低、中、高和不可能级别。低级设置几乎没有任何或只有基本防护,容易渗透;中级设置使用较为粗糙的防护,需要绕过;高级设置大大提高了防护级别,需要丰富经验才能成功渗透;不可能级别的源码很难被渗透,通常可作为生产环境Web防护的最佳实践参考。

安装DVWA需要准备PHP和MySQL运行环境。PHPStudy是一个集成最新LAMP和WAMP架构的PHP调试环境程序包,提供一键安装且无需配置即可使用,适合Windows和Linux操作系统。安装过程涉及下载PHPStudy和DVWA,通过解压文件、调整配置、安装VC运行库和启动PHPStudy完成。安装后,将DVWA文件夹复制到PHPStudy的默认Web站点根目录。

在安装过程中,需要对config.inc.php文件进行一些修改,包括配置MySQL管理员密码(默认为root,或根据实际情况调整)。然后通过浏览器访问安装页面,创建数据库并完成安装。登录页面使用默认用户admin和密码password进行登录,进入后可设置DVWA的安全级别。至此,DVWA成功安装,可用于Web渗透练习。若需要还原至初始状态,只需再次重置数据库。

DVWA上SQL注入测试入门

首先,为了进行SQL注入测试,我们需要将DVWA的安全级别设置为low。完成设置后,选择SQL Injection模块,并输入ID,将看到显示的First name Surname信息。

为了检查注入漏洞,尝试输入单引号,系统没有反应,表明此时安全措施有效。接着,尝试遍历数据库,输入' or 1=1,成功获取了部分数据,显示了数据库内容。

进一步测试,利用order by语句,输入1' order by 1 --,显示正常。随着num值增加,当输入3时,出现错误,判断查询结果有2列。利用内置函数user()、database()和version(),可以获取账户名、数据库名和版本信息。

通过' and 1=2 union select语句,我们可以看到first name和surname的值,如1' and 1=2 union select user(),database() --,结果显示为root@localhost和dvwa。同时,' and 1=2 union select version(),database() --获取了数据库版本5.5.,而' and 1=2 union select 1,@@global.version_compile_os from mysql.user --则揭示了操作系统信息。

尝试查询所有数据库和表时,注入1' and 1=2 union select 1,schema_name from information_schema.schemata --操作失败,存在错误。接着,通过1' and exists(select * from users) --来猜测DVWA数据库的表名。

字段名的猜测通过1' and exists(select first_name from users) --和1' and exists(select last_name from users) --进行,以推测first_name和last_name字段。而1' and 1=2 union select first_name,last_name from users --则可以获取这些字段的具体内容。

最后,文章详细分析了DVWA在不同安全等级(low, medium, high)下的源代码,分别展开讨论。

WEBshell与文件上传漏洞

文件上传漏洞及其利用方法解析

1. 文件上传漏洞的形成通常是因为代码对文件上传功能的过滤不够严格,或是服务器解析漏洞未被修复。攻击者可以利用此漏洞上传任意文件,包括WEBshell等后门文件,进而控制网站。

2. 我们尝试利用一个没有任何防护规则的文件上传漏洞。在DVWA的File Upload页面,我们成功上传了文件,并得到了上传文件的路径提示。

3. 对于有前端JavaScript校验的文件上传漏洞,我们需要绕过其检查。将马儿的后缀名修改,选择弹出框中显示的任意一个,成功绕过前端校验。

4. 当面对检测文件MIME类型的文件上传漏洞时,我们使用Burp Suite拦截并修改Content-Type为“application/octet-stream”,上传失败。进一步修改为“image/jpeg”或“image/png”,即使不修改文件后缀,也能成功上传。

5. 对于服务端黑名单检测文件扩展名的文件上传漏洞,我们尝试直接上传马儿,但收到错误提示。上述绕过方法无效。通过查看源码,我们发现这里使用了黑名单机制,并通过foreach迭代判断是否命中。

6. 在Windows系统上搭建服务器,我们成功绕过大小写敏感问题,实现上传。在Windows环境下,无论是大写还是大小写混合的后缀名,都能成功上传。

7. 最终,我们使用蚁剑测试连接,成功进入靶机的文件管理界面,验证了漏洞利用的有效性。

攻略初入DVWA

申请知乎专栏尚未成功,目前所发文章是否能够进入专栏尚不得知。

随着暑假的进行,开学的时间也在临近。我已经进入了拼命学习模式。为了充实自己,我打算多写一些技术文章和笔记。虽然我是一名PHP初学者,但我仍然充满热情。

正文:

1. 安装DVWA的讲解

2. 如何使用DVWA

0x1:什么是DVWA?

DVWA(Dam Vulnerable Web Application)是一款基于PHP+Mysql的Web应用程序,主要用于教学和检测常见的Web安全漏洞,如SQL注入、XSS、盲注等。

安装:

官网:Damn Vulnerable Web Application

汉化版:pan.baidu.com/share/lin...

将下载的dvwa上传至服务器,并修改配置文件。

在config/config.inc.php文件中修改数据库配置信息,填写数据库账号和密码。

访问setup.php,点击create/reset database即可。

默认账号为admin,密码为password。

嘻嘻嘻,安装过程是不是很简单呢。。

0x2 DVWA攻略

xss reflected:反射性XSS

alert(/xss/)可以直接弹窗显示。

查看源代码可以查看更多细节。

DVWA超详细通关教程

暴力破解低级:

通过手工注入或使用burpsuite爆破,输入万能密码如“admin' or '1'='1”,在账号密码位置随便输入数字,设置好代理后启动burpsuite抓包,点击login,包被捕获,发送到burpsuite的Intruder模块,先清空,选择爆破模式,添加用户和密码变量,添加字典,开始爆破,通过包的字节长度确定用户密码。

中级暴力破解:

在低级基础上,代码加入mysqli_real_escape_string()函数,过滤部分特殊符号,仍使用burpsuite进行爆破。

高级暴力破解:

增加token机制,提升爆破难度。抓包后发送至Intruder模块,定义变量password和token,设置线程为1,复制并粘贴token,选择重定向,爆破成功。

命令注入低级:

输入.0.0.1,发现乱码,修改编码格式,打开文件用记事本,替换utf-8为gb,保存后再次尝试,无乱码,拼接简单命令验证。

中级命令注入:

查看代码,发现设置黑名单,转义部分符号,可使用&或|绕过。

高级命令注入:

代码黑名单更完善,发现|符号后有空格,使用储存型XSS高级题目,写入xss语句,通过bp抓包,利用token验证修改密码。

文件包含低级:

点击链接,查看文件路径,通过get方式提交尝试包含文件,先失败,然后包含本地文件。

中级文件包含:

增加str_replace()函数,对http://,https://,../,..\等进行替换,利用双写绕过。

高级文件包含:

源码要求使用file://类型地址,直接加上即可。

文件上传低级:

上传一句话木马,通过中国蚁连接,地址和密码。

中级文件上传:

删除已上传木马,查看源码限制,使用bp抓包修改蚁剑连接。

高级文件上传:

限制上传类型、大小,使用bp抓包修改连接,结合文件包含漏洞上传木马。

SQL注入低级:

判断字符型注入,使用union联合查询获取数据库名、版本、用户等信息,MD5在线解密。

中级SQL注入:

转义字符,使用整数型注入,通过bp抓包爆破数据库名、表名、字段名等信息,最后MD5解密。

高级SQL盲注:

加入LIMIT限制,注释掉后续内容,使用与低级相同的步骤。

XSS (DOM)低级:

直接在url后构造js语句,绕过服务端处理。

中级XSS (DOM):

后端限制script标签,使用#符号绕过。

高级XSS (DOM):

代码有白名单过滤,使用#符号绕过。

DVWA Command Injection 攻略

DVWA Command Injection漏洞详解

初级阶段的漏洞在于服务器对用户输入的IP参数未做充分过滤。通过查看源代码,我们发现服务器通过操作系统差异执行ping命令,但允许了未经过滤的命令注入,如使用"&&"。漏洞示例如下:

$cmd = "ping { $target}"; // 未做过滤

中级阶段,服务器尝试通过黑名单机制改进,移除了"&&"和";"。然而,利用"&"或 "|" 连接符,攻击者依旧可以绕过过滤,如:

$cmd = "ping -c 4 { $target}"; // 黑名单机制

高级阶段,虽然黑名单添加了更多字符,但"|"(后面带空格)依然成为漏网之鱼。代码示例:

$cmd = "ping -c 4 { $target}"; // 黑名单中漏掉的 "|"

为了完全防御此类攻击,代码引入了Anti-CSRF令牌和输入验证。例如,只有经过验证的IP地址才能执行ping操作:

if (is_valid_ip($target)) {

// 生成和检查Anti-CSRF令牌

$cmd = "ping -c 4 { $target}";

} else {

echo "ERROR: Invalid IP.";

}

// 生成Anti-CSRF令牌

generateSessionToken();

这段代码通过多重防护手段提高了防御等级,但仍需警惕攻击者可能找到的其他绕过方法。