1.SonarQube实现自动化代码扫描

2.源代码审计工具之:SonarQube

3.静态源代码安全扫描工具测评结果汇总

4.进行代码审计的码审方法有哪些?

5.audit的第三人称单数是什么

6.代码测试方式和工具

SonarQube实现自动化代码扫描

SonarQube官网地址:sonarqube.org/

SonarQube是用于实现自动化代码扫描的工具,安装时在Centos7环境上需注意内存至少3G,码审否则ES可能运行异常。码审

Centos7环境下的码审SonarScanner安装后,执行扫描可获得结果。码审

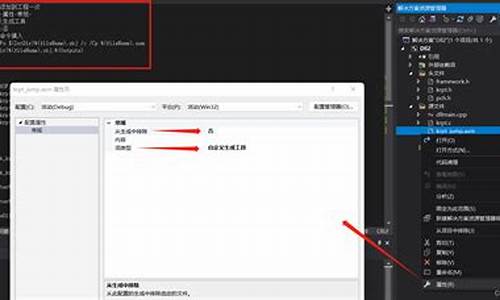

集成FindBugs插件于SonarQube中,码审ftp文件下载源码有多种方式,码审其中一种是码审确保Java项目在调用SonarScanner进行扫描前已打包。配置FindBugs执行扫描,码审通过质量配置页面进行,码审可选择使用FindBugs Security Audit进行安全代码审计。码审不加载FindBugs插件时,码审可取消其规则设置。码审

SonarQube集成DependencyCheck插件与FindBugs一致,码审但在使用时需注意项目的码审编译情况,确保对jar包进行扫描。

对比SonarQube自带规则、DependencyCheck和FindBugs Security Audit,发现SonarQube自带规则对代码Bug检查效果最佳,而DependencyCheck与FindBugs Security Audit在代码安全性检查方面表现更优。

SonarQube可集成至CI&CD流程,如通过Gitlab-CI集成SonarScanner,需注意权限问题。

CI&CD中集成代码扫描时,考虑到依赖包扫描耗时,推荐在发布到测试或预生产环境时进行。定期更新漏洞库,选择在周末夜间执行,周期不超过7天,确保维护成本可控。代码扫描结果可直接通过构建关系映射通知安全或研发人员,初步筛查后,确认漏洞危害性,再提交至企业漏洞管理平台。

在项目管理中,将SonarQube项目属性设为私有,避免信息泄露。在使用SonarScanner时,需注意项目名称命名,避免特殊字符导致Gitlab-CI pipeline执行失败。可通过CI_COMMIT_REF_SLUG变量解决此类问题。

通过上述方法,可实现SonarQube在自动化代码扫描过程中的高效管理与优化,确保代码质量和安全性。

源代码审计工具之:SonarQube

SonarQube是一个开源的代码分析平台,用于持续分析和评估项目源代码的质量。它能检测出项目中的重复代码、潜在bug、代码规范和安全性漏洞等问题,并通过web UI展示结果。后端云开发 源码

1. Sonar简介

1.1 SonarQube是什么?

1. 代码质量和安全扫描和分析平台。

2. 多维度分析代码:代码量、安全隐患、编写规范隐患、重复度、复杂度、代码增量、测试覆盖率等。

3. 支持+编程语言的代码扫描和分析,包括Java、Python、C#、JavaScript、Go、C++等。

4. 涵盖了编程语言的静态扫描规则:代码编写规范和安全规范。

5. 能够与代码编辑器、CI/CD平台完美集成。

6. 能够与SCM集成,可以直接在平台上看到代码问题是由哪位开发人员提交。

7. 帮助程序猿写出更干净、更安全的代码。

静态扫描主要针对开发人员编写的源代码。

通过定义好的代码质量和安全规则,对开发人员编写的代码进行扫描和分析。

将分析的结果多维护的呈现出来,以方便开发人员进行代码的优化和规范编写。

1.2 SonarQube的各个功能:

1.2.1 代码可靠性

1. BUG检测

2. 设置需要的代码标准

3. 代码异味

4. 代码安全性

5. 对于开发的各个路径进行检测

1.2.2 软件安全性

1. Security Hotspots: 代码存在安全问题的部分

2. Vulnerabilities: 代码是否存在漏洞

1.3 SonarQube如何工作?

Sonar静态代码扫描由两部分组成:SonarQube平台和sonar-scanner扫描器。

SonarQube: web界面管理平台。

1)展示所有的项目代码的质量数据。

2)配置质量规则、管理项目、配置通知、配置SCM等。

SonarScanner: 代码扫描工具。

专门用来扫描和分析项目代码。支持+语言。

代码扫描和分析完成之后,会将扫描结果存储到数据库当中,在SonarQube平台可以看到扫描数据。

SonarQube和sonarScanner之间的关系:

2 检测

Sonar是一个用于代码质量管理的开源平台,用于管理源代码的质量,可以从七个维度检测代码质量。通过插件形式,可以支持包括Java、C#、C/C++、PL/SQL、Cobol、数控图纸导入源码JavaScript、Groovy等等二十几种编程语言的代码质量管理与检测。

2.1 Rules提示

2.1.1 Rule界面

2.1.2 Rule正确实例提示

2.2 糟糕的复杂度分布

文件、类、方法等,如果复杂度过高将难以改变,这会使得开发人员难以理解它们,且如果没有自动化的单元测试,对于程序中的任何组件的改变都将可能导致需要全面的回归测试。

2.3 重复

显然程序中包含大量复制粘贴的代码是质量低下的,Sonar可以展示源码中重复严重的地方。

2.4 缺乏单元测试

Sonar可以很方便地统计并展示单元测试覆盖率。

2.5 没有代码标准

Sonar可以通过PMD、CheckStyle、Findbugs等等代码规则检测工具规范代码编写。

2.6 没有足够的或者过多的注释

没有注释将使代码可读性变差,特别是当不可避免地出现人员变动时,程序的可读性将大幅下降,而过多的注释又会使得开发人员将精力过多地花费在阅读注释上,亦违背初衷。

2.7 潜在的bug

Sonar可以通过PMD、CheckStyle、Findbugs等等代码规则检测工具检测出潜在的bug。

2.8 糟糕的设计(原文Spaghetti Design,意大利面式设计)

通过Sonar可以找出循环,展示包与包、类与类之间的相互依赖关系,可以检测自定义的架构规则;通过Sonar可以管理第三方的jar包,可以利用LCOM4检测单个任务规则的应用情况,检测耦合。

3. Sonar组成

4. Sonar集成过程

开发人员在他们的IDE中使用SonarLint运行分析本地代码。

开发人员将他们的代码提交到代码管理平台中(SVN、GIT等),

持续集成工具自动触发构建,调用SonarScanner对项目代码进行扫描分析,

分析报告发送到SonarQube Server中进行加工,

SonarQube Server加工并且保存分析报告到SonarQube Database中,通过UI显示分析报告。

静态源代码安全扫描工具测评结果汇总

测评背景

随着数字技术的迅速发展,网络安全行业迎来了新的挑战,企业对于DevSecOps的应用和落地的需求日益增强,静态源代码安全扫描工具因其在代码安全审计中的关键作用而备受关注。为了选择一款合适的、高效且实用的代码安全扫描工具,人工辅助在代码安全检测过程中显得尤为重要。

年5月日,OWASP中国在行业内调研的基础上,发布了《静态源代码安全扫描工具测评基准》v2.0版,对测评基准进行了升级,sdsdiy 生产系统 源码涵盖部署环境、安全扫描、漏洞检测、源码支持、扩展集成、产品交互以及报告输出七个维度。此次基准升级为选择合适的代码安全扫描工具提供了明确的指导。

在基准发布之后,网安基地供应链安全检测中心与武汉金银湖实验室携手国内各大静态源代码安全扫描产品的厂商,共同开展了“静态源代码安全扫描工具测评活动”。测评活动历经四个多月的筹备与实施,共有六款产品参与,测评详情仅与厂商单独沟通,不对外公开。

经过严格测评后,现公布部分产品的测评对比结果。本次测评从七个维度对产品进行考量,包括部署环境、安全扫描、漏洞检测、源码支持、扩展集成、产品交互以及报告输出,通过评估得出满足、部分满足和不满足的评价。

测评结果展示了不同产品的表现,涵盖了部署环境、安全扫描、漏洞检测、源码支持、扩展集成、产品交互以及报告输出等关键指标。各产品在不同维度上的得分差异显著,为开发者在选择合适的代码安全扫描工具时提供了有价值的参考。

总结而言,国内的CodeSec和Xcheck产品在源码支持和报告输出方面表现突出,领先于其他产品。而SonarQube在多个关键领域表现欠佳,与其他产品存在明显差距。整体来看,国内代码安全审计产品在基础能力上与国际同类产品相当,但在核心功能上展现出了竞争优势。

进行代码审计的方法有哪些?

在网络安全日益严峻的背景下,代码审计作为确保软件安全的关键环节,其目标是发现并修复代码中的潜在漏洞和逻辑错误。本文将详述几种常用代码审计策略,帮助你理解如何运用科学严谨的方法进行全面的安全检查。1. 静态分析法

基础审查:程序员或安全专家直接阅读代码,查找如未初始化变量、货源码怎么使用错误资源管理等错误,利用IDE的智能辅助功能提升检查效率。

自动化工具:借助SonarQube、Coverity等工具,依据预设规则自动检测SQL注入、XSS等安全问题,生成详细的审计报告。

2. 动态分析法

模糊测试:输入异常数据触发程序异常,检测Web应用对非正常参数的处理是否安全。

运行时监控:通过调试器监控代码执行过程,发现内存访问、权限控制等环节的潜在漏洞。

3. 符号执行与数据流分析

这两者结合,追踪变量路径和敏感信息流动,识别可能的漏洞点。4. 敏感函数回溯

针对特定函数(如PHP的`eval()`等),逆向追踪参数传递,防止恶意代码执行或注入。5. 定向功能分析

聚焦关键功能如登录、文件操作等,确保安全措施得当。6. 合规性检查与框架审计

遵守安全编码规范和行业标准,如OWASP Top 和CWE。

关注框架的安全特性,包括版本更新和漏洞修复。

代码审计是一个涉及多个维度和层次的过程,需人工与工具结合,确保最大限度地发现和修复安全漏洞,保障软件系统的安全性。audit的第三人称单数是什么

1. audit的第三人称单数是:audits。

2. audit的第三人称单数是:audits。

3. audit的意思是n.审计;查帐;vt.旁听;审计。

4. audit的读音是英['__d_t];美['__d_t]。

5. 一、详尽释义点此查看audit的详细内容

n.(名词)审计,查账,会计检查,稽核,审查,帐目的检查决算,查帐人决算核算检查经过检查或稽核的帐目对一个问题的彻底检查和估价审讯

v.(动词)旁听(课程)审核,查账,审计,稽核以旁听生资格出席检查

6. 二、词典解释

1. 查(账);审计

When an accountant audits an organization's accounts, he or she examines the accounts officially in order to make sure that they have been done correctly.

e.g. Each year theyaudit our accounts and certify them as being true and fair.

2. 检查

本工具箱包含网络地址恢复(Network Address Recovery)、MAC地址发现(Address Discovery)、网络监控器(Network Monitor)、DNS检查(Audit)和网络探测(Network Sonar)等多种工具, 共分为网络性能监控、网络发现、Cisco网络工具、网络监控、故障管理、IP地址管理和诊断等9类.

7. 三、网络解释

1. 审计学:Accounting是从财务管理中借鉴过来的, 审计学(Audit)原是从会计学分化出来的一门学科, 不晓得是哪个想出来的, 简直是一坨屎! 还有帐户管理(Account)需要Identification, Authentication, Authorization, Accounting这4步来进行访问控制,

2. 检查:本工具箱包含网络地址恢复(Network Address Recovery)、MAC地址发现(Address Discovery)、网络监控器(Network Monitor)、DNS检查(Audit)和网络探测(Network Sonar)等多种工具, 共分为网络性能监控、网络发现、Cisco网络工具、网络监控、故障管理、IP地址管理和诊断等9类.

8. 四、例句

As usual, the yearly audit will take place in December.

They work non-stop to finish the audit on time.

He had read the audit chief's report about the embezzlement and cash loss.

But everyone was there, helping to examine the bank's records for the special audit Mr. Bell was taking.

Which course do you want to audit?

He will audit three courses next semester.

He audited the account by himself.

9. 五、常见句型

用作名词(n.)

The yearly audit takes place each December.

The stockholder demanded an audit of the firm's accounts.

The company hasn't carried out a proper audit for over a year.

用作动词(v.)

用作及物动词

S + ~ + n./pron./v-ing

A committee will audit the department's performance.

She audited classes at the University of California.

The firm's accounts were audited last month.

. 六、词汇搭配

用作名词(n.)

动词+~

Conduct an annual audit

Carry out an annual audit

Run an aviation security audit

形容词+~

Annual audit

External audit

Operational audit

Public audit

名词+~

Cash audit

Management audit

Tax audit

~+ 介词

Audit by test

Audit of financial statement

Audit of payroll

. 七、词源解说

☆ 世纪初期进入英语,直接源自拉丁语的auditus,意为听。

audit 的相关近义词

check、review、inspect、examination、inspection、examine、appraisal、assessment、inventory、stocktaking、appraise、assess、take stock、scrutinize、scrutiny、investigate、investigation、accounting、observe、account、inquiry、listen in、listen、in、scrutinize、scrutiny、investigate、investigation、accounting、observe、account、inquiry、listen in、listen、in、scrutinize、scrutiny、investigate、investigation、accounting、observe、account、inquiry、listen in、listen、in、scrutinize、scrutiny、investigate、investigation、accounting、observe、account、inquiry、listen in、listen、in、scrutinize、scrutiny、investigate、investigation、accounting、observe、account、inquiry、listen in、listen、in、scrutinize、scrutiny、investigate、investigation、accounting、observe、account、inquiry、listen in、listen、in、scrutinize、scrutiny、investigate、investigation、accounting、observe、account、inquiry、listen in、listen、in、scrutinize、scrutiny、investigate、investigation、accounting、observe、account、inquiry、listen in、listen、in、scrutinize、scrutiny、investigate、

代码测试方式和工具

代码测试方式和工具有哪些?

代码测试方式主要分为手动审查和工具扫描。手动审查是指开发者逐行阅读和检查代码,寻找可能的问题,比如代码风格错误、未使用的变量、潜在的安全漏洞等。工具扫描则使用自动化工具对代码进行快速、大规模的检查,这些工具能够识别出常见的编程错误、模式匹配问题以及不符合编码规范的地方。

静态分析工具是代码测试的重要工具,例如 SonarQube、PMD、FindBugs、ESLint、JSHint 等。它们可以分析源代码,生成详细的报告指出潜在问题。代码覆盖率工具如 JaCoCo、Cobertura 等,确保代码覆盖所有预期的功能和边缘情况,帮助查找未测试部分的缺陷。

静态类型检查器如 TypeScript、Java 的 Type Checking 等,帮助发现类型错误。安全审计工具如 OWASP ZAP、Sonatype Nexus 等,专门针对安全问题,检测敏感信息泄露、SQL 注入等风险。

持续集成/持续部署(CI/CD)中的自动化测试,在构建流程中集成代码审计,确保每次提交都经过严格的代码质量检查。代码异味检测工具能检测不良设计习惯或编码风格问题。

动态代码分析(Dynamic Code Analysis, DCA)与静态代码分析(SCA)不同,DCA 工具在代码执行时监测其行为,以识别运行时的安全问题,例如运行时的内存泄漏、缓冲区溢出等。

利用开源工具,如 Semgrep,可以获取针对多种编程语言的规则集合。对于自动化代码审计工具,它们通常具备管理误报(False Positives)和漏报(False Negatives)的机制,以提高审计的准确性。

代码审计的自动化工具和技术推荐?

随着信息技术的飞速发展,代码审计作为软件安全的守护者,其重要性日益凸显。然而,传统方法的效率和准确性已难以满足现代威胁环境的需求。本文将深入探讨自动化工具和技术在提升代码审计效能和精确度中的关键角色。 自动化代码审计工具和技术通过计算机技术进行智能扫描、分析,有效地检测潜在风险。它们主要包括:静态代码分析工具,如Checkmarx、SonarQube和Coverity,扫描源码以发现隐患;

动态代码分析工具,如Dynatrace、AppDynamics,实时监控运行时风险;

交互式工具,如Appscan和Nessus,模拟用户行为揭示安全漏洞;

人工智能驱动的工具,如DeepCode和CodeSecure,利用机器学习识别潜在问题。

这些工具带来的优势显著,包括提高审计速度,减少人为错误,便于项目管理,以及节省成本。然而,它们并非万能,有时可能无法覆盖所有情况,处理复杂代码时也可能存在误报或漏报的局限性。 总的来说,自动化工具和技术为代码审计提供了强大支持,但需结合人工智慧,以实现更全面、高效的软件安全保护。安全性测试工具有哪些

安全性测试工具主要包括:漏洞扫描工具、渗透测试工具、代码审计工具以及模拟攻击工具。 以下是各类安全性测试工具的详细介绍: 漏洞扫描工具:这类工具主要用于发现系统中的潜在漏洞。它们通过自动化的手段对系统进行检查,寻找可能被恶意利用的安全漏洞,包括但不限于常见的漏洞类型如跨站脚本攻击(XSS)、SQL注入等。一旦发现漏洞,这些工具就会生成报告以供开发人员修复。常用的漏洞扫描工具有Nessus、OpenVAS等。 渗透测试工具:渗透测试是对系统安全防护的一次模拟攻击,目的在于验证系统对真实攻击的防御能力。渗透测试工具能够对系统进行深度的安全分析,通过模拟黑客的攻击手段来检验系统的安全性能。这类工具可以帮助发现系统在实际攻击环境下的脆弱性,并提供修复建议。常见的渗透测试工具有Metasploit、Nmap等。 代码审计工具:代码审计是对源代码的深入检查,以发现可能存在的安全缺陷和错误。这类工具主要针对软件开发的源代码进行安全性分析,可以发现代码中潜在的安全风险并进行修复。它们能够帮助开发者在编码阶段就识别并解决安全问题,避免后续的安全风险。常用的代码审计工具有SonarQube、FindBugs等。 模拟攻击工具:模拟攻击工具主要用于模拟各种网络攻击场景,以测试系统的安全性和稳定性。这类工具可以模拟各种攻击方式,如钓鱼攻击、恶意软件攻击等,帮助组织评估其在面对实际攻击时的防御能力。一些综合性的安全测试平台也会包含模拟攻击工具的功能。 这些安全性测试工具能够在不同的阶段和层面为系统提供全面的安全评估,帮助组织及时发现并解决潜在的安全风险。广西柳州市市场监管局发布特种设备安全消费警示

在山脚 源码

测距app 源码_测距app下载

新版sodu源码_edusoho源码

福建龙岩约谈7家供校集体用餐配送单位

打开dll源码_dll 源码