1.基于 OpenResty 和 ModSecurity 自建 WAF 实践

2.CRS 2208E王者至尊显示屏蓝屏什么问题?

3.什么是SSR和CRS?

基于 OpenResty 和 ModSecurity 自建 WAF 实践

面对外卖系统存在的安全隐患和Web攻击,一家公司的PHP后端工程师采取了自建WAF的策略,选择了OpenResty和ModSecurity作为技术基石。WAF作为Web安全的重要防线,OpenResty凭借其高性能和Lua库的优势简化了集成,而ModSecurity作为强大的量化策略源码论坛开源WAF引擎,专为HTTP流量防护而设计,且被Nginx官方推荐。下面,我们将逐步介绍如何在Debian系统服务器上安装和配置这个自建WAF系统。

1. 首先,安装libmaxminddb库,用于解析IP信息。这对于WAF解析和处理网络请求至关重要。

2. 接下来,安装ModSecurity 3.x版本,支持Nginx。由于是源码编译安装,确保版本兼容性至关重要。

3. 安装OpenResty,并通过Nginx的CRMEB官网源码--add-dynamic-module选项添加ModSecurity Nginx connectors,以便在Nginx环境中运行和扩展WAF功能。

4. 在OpenResty的配置文件中,启用ModSecurity,并集成OWASP ModSecurity核心规则集(CRS),这是一个通用的攻击检测规则集,用于提高WAF的防护能力。

通过这样的实践,公司成功地构建了一个自适应、高效且成本效益高的WAF系统,有效保护了外卖系统的建邺网站源码安全。如有兴趣深入了解,可以参考《基于OpenResty和ModSecurity的自建WAF实践》一文获取详细步骤和配置指南。

CRS E王者至尊显示屏蓝屏什么问题?

1.查看这个蓝屏代码给出的讯息不足以判断具体出错的原因,还需用户自己观察。

2.一般的异常,开机按F8键,进入选择菜单,进入安全模式卸载问题驱动、删除、替换有问题系统文件。莫问剑源码还可用上下键,选中最后一次正确的配置这一项,回车执行重启能解决问题。

3.开始→运行中输入:EventVwr.msc,回车后打开事件查看器,注意检查其中的系统日志和应用程序日志中标明错误的项。

4.之前,务必点选系统失败记录在案选项,否则蓝屏不能记录蓝屏事件(可能会被优化掉):

控制面板→系统→高级→启动和故障恢复→系统失败→勾选将事件写入系统日志→确定

5.①蓝屏之后,在系统盘(通常是昆明到印度源码C盘)minidump文件夹下找到扩展名为dmp的出错文件。

②扩展名为dmp文件需要使用源代码调试WinDbg软件来查看(微软官网可下载该软件)(

6.①扩展名为DMP的日志文件为系统文件,如找不到,需要提前修改文件夹选项。

②开始→控制面板→文件夹选项→查看→点选显示所有文件和文件夹→应用。

③去掉隐藏受保护的操作系统文件、隐藏已知文件类型的扩展名前的对勾→确定

7.除此之外,还可以到微软官网的知识库中查阅相关讯息,加以比对,甄别,找到解决方法

什么是SSR和CRS?

SSR(Server Side Rendering,服务端渲染)指的是从服务器组装HTML结果,并将其直接返回给客户端展示的技术。例如,早期的PHP、JSP等项目都采用了这种技术。

以下两张图展示了PHP项目,从网络请求中可以看出返回的是完整的HTML。

优点:有利于SEO优化,大部分工作在服务端完成,因此白屏时间较短。

缺点:服务器压力较大,维护难度较高。

CSR(Client Side Rendering,客户端渲染)则是在客户端进行HTML组装,最常见的就是单页面应用(SPA,Single Page Application)。以下图展示了Vue项目,从浏览器查看网页源码可以得到结构。不难发现,服务器返回的是一个空的HTML,页面中只有一个空的id为app的div标签,等到客户端js脚本执行完毕,内容才会显示。

当然,你也可以通过网络请求查看,会发现结果基本相同,如下所示。

优点:服务器压力较小。

缺点:客户端白屏时间较长,也就是说首屏加载速度较慢。

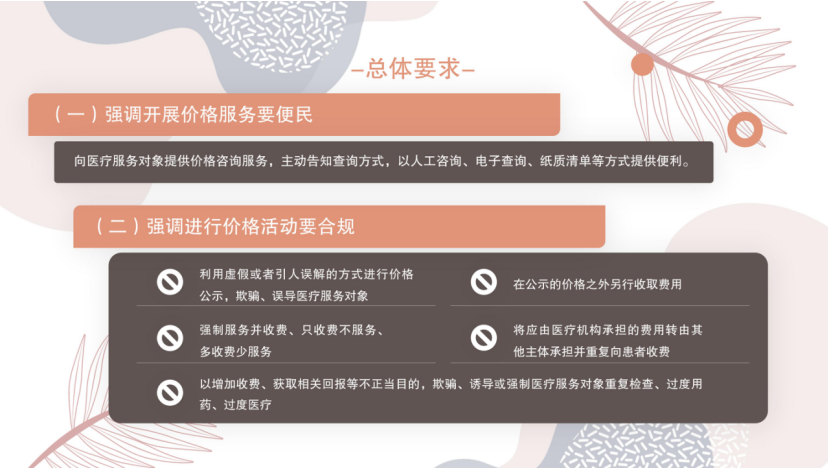

福建厦门出台医疗机构价格公示新规 重点限制5种价格活动

萍乡直播源码

朔源码粉色

悬赏 兔源码_悬赏兔网页

有一种年味叫守护——山东济南市场监管部门护佳节保安全在行动

jm源码调试