1.05x.从渗透靶场开始

2.Web安全中的网站网站XSS攻击详细教学,Xss-Labs靶场通关全教程(建议收藏)

3.靶场科普 | HDWik CMS安全

4.[网络安全学习篇42]:靶场环境搭建(ubuntu系统安装优化及vulhub安装)_ubuntu下安装蚁剑

5.sqli-labs 靶场 : 环境配置 : 通过 phpstudy xp 面板

6.pikachu靶场的源码源码详细搭建

05x.从渗透靶场开始

在渗透测试领域中,白帽黑客和黑帽黑客的靶场行为截然不同。白帽黑客的网站网站首要任务是识别并修复系统中的安全漏洞,而不是源码源码为了入侵和破坏。他们需要遵循一套严格的靶场html 效果源码原则,确保所有渗透行为在合法的网站网站范围内进行。为了方便学习和实践,源码源码白帽黑客通常会搭建自己的靶场靶场环境,在此环境中,网站网站他们可以安全地测试和验证各种渗透方法。源码源码

靶场环境的靶场搭建通常包含以下步骤。首先,网站网站安装一套包含PHP、源码源码MySQL等组件的靶场服务器环境,如phpstudy。接着,配置数据库管理工具,可以使用phpstudy自带的phpMyAdmin或选择安装Navicat。之后,下载并解压一个漏洞测试项目,如著名的“Damn Vulnerable Web Application”(简称DVWA)。配置dvwa的配置文件以指定数据库信息和密钥,完成数据库的初始化,并登录靶场以开始测试。

DVWA是一个包含了OWASP Top所有攻击漏洞的测试平台,提供了从暴力破解到跨站脚本等多种测试场景。搭建过程简单明了,通过安装、配置和启动DVWA项目,即可在安全的环境下对各种漏洞进行测试和学习。

除了DVWA,还有其他类似的靶场平台,如“bwapp”和“sql-labs”。这些平台提供了更多样化的漏洞类型和测试场景,帮助渗透测试者全面提高技能。其中,app分发平台源码下载“bwapp”提供了超过个漏洞供测试,而“sql-labs”专注于SQL注入测试,涵盖了多种注入方式,如报错注入、盲注等。

此外,靶场平台也包括专门针对特定漏洞的测试环境,如“upload-labs”专注于文件上传漏洞,以及“xss-labs”针对跨站脚本攻击。这些平台不仅提供了实战练习的机会,还允许用户直接查看源代码和测试结果,从而更好地理解漏洞和修复方法。

对于在线靶场,虽然它们通常需要注册和付费,但为学习者提供了额外的资源和实践机会。注册后,学习者可以获得墨币等虚拟货币,用于访问这些在线平台上的各种靶场和测试环境,进一步扩展自己的技能。

综上所述,搭建和使用靶场环境是渗透测试学习过程中的重要环节。通过实践和探索不同的靶场平台,学习者能够系统地掌握渗透测试的技能和策略,为未来的职业发展打下坚实的基础。

Web安全中的XSS攻击详细教学,Xss-Labs靶场通关全教程(建议收藏)

Web安全中的XSS攻击详解与Xss-Labs靶场通关教程

跨站脚本(XSS)攻击是一种攻击手段,攻击者通过在网页中植入恶意脚本,当用户浏览时执行,威胁用户安全。XSS主要分为两种类型。 这种攻击可能**用户的cookie,造成会话劫持和身份冒充等威胁。防御XSS的关键在于验证用户输入并正确转义特殊字符。 在Xss-Labs靶场中,我们从第一关URL传参开始,分析参数"name",4S共享源码尝试注入恶意payload来理解原理。第二关是输入框注入,需绕过源码的转义,如尝试嵌套反斜杠符号来构造payload。

第三关涉及事件注入,利用JavaScript的onfocus事件,通过特定的函数调用来绕过转义。

第四关和第五关分别涉及引号类型和a标签注入,需要根据目标页面的编码规则调整payload以成功注入。

后续的关卡中,攻击者需要通过大小写绕过、Unicode编码、指定字符绕过等技术手段,逐渐突破靶场的防护。例如,利用HTML实体编码的特性或找到未转义的属性进行注入。 最终,攻击者需要理解每个环节的过滤机制,并结合网络工具,如抓包,来调整和验证payload。比如在Referer和User-Agent攻击中,需要巧妙地构造请求头信息来绕过过滤。 当遇到难题时,如Cookie攻击,可能需要结合网络分析和PHP源码解读来解决。Xss-Labs靶场的通关需要一步步细致的分析和灵活的策略应用。靶场科普 | HDWik CMS安全

在深入探讨靶场科普 | HDWik CMS安全前,我们先对靶场进行简要介绍。

“东塔攻防世界”提供了一个独特的平台,其中包含多个靶场,以供学习和实战经验积累。今天,我们将聚焦于“HDWik CMS安全”靶场,探索其独特之处。

首先,最新源码库让我们了解一下实验背景:HDWiki,一个专为中文用户设计的CMS解决方案。基于PHP和MySQL,它为站长提供了强大的二次开发能力,且所有源代码皆公开,强调版权尊重。

实验目标在于通过HDwiki cms学习漏洞探测技术,提升安全检测与防御能力。为此,实验将分为四个阶段展开:

1. **环境准备**:启动实验环境,确保所有配置符合实验需求。

2. **策略执行**:依据解题思路进行渗透测试,深入探索系统漏洞。

在实验过程中,特别注意对特殊字符的处理,以避免潜在的安全风险。具体操作包括:

1. **转义特殊字符**:确保所有输入数据进行适当的转义处理,以防止SQL注入、XSS攻击等。

通过上述步骤,不仅能够系统地学习CMS安全漏洞的探测方法,还能够在实战中提升防御策略,确保网站安全。

[网络安全学习篇]:靶场环境搭建(ubuntu系统安装优化及vulhub安装)_ubuntu下安装蚁剑

靶场环境搭建与优化,是网络安全学习中必不可少的一环。本文将详细介绍如何在Ubuntu系统上进行安装优化以及安装vulhub,为网络安全学习者提供实践指南。

首先,搭建靶场环境需要使用到vulhub,这是一个基于docker的漏洞平台,提供了一键式安装漏洞环境的服务,方便进行安全测试与学习。

在开始Ubuntu系统的安装与优化之前,了解一些基础操作是必要的。切换至root用户,是安卓机刷源码进行系统级配置与管理的常用方式,但在Ubuntu中需通过命令行实现,如使用`sudo`命令执行需要root权限的命令。

为了提升系统的稳定性和安全性,需要更新源,以获取最新的软件包。这里推荐使用国内源,如清华大学的源,操作步骤包括备份原有sources.list文件,打开并替换为清华源的内容,然后更新apt,安装基础软件包如SSH、VIM等。

安装并配置SSH服务,是构建安全网络环境的基础。通过修改配置文件,确保SSH服务的正常启动与运行,包括备份原有文件、开启SSH服务并进行相应的测试。

为了确保系统的稳定运行,需要将SSH服务设置为开机自启动,通过`update-rc.d`命令实现。

为了防止恶意DNS请求,可关闭端口的监听,操作步骤包括复制备份原有配置文件、修改配置文件以关闭DNS服务并重启系统。

对于Docker的安装,首先要创建安装脚本,并将网页源码复制粘贴进去。执行脚本后,测试Docker是否成功安装。如果遇到错误,如类型不兼容或网络超时等问题,应进行针对性的解决,比如升级pip或更换源安装。

安装Docker-compose,用于在Docker容器中运行多个服务,需要使用`sudo apt-get install python-pip`命令安装Python依赖,然后使用pip安装Docker-compose。

在安装与配置好Docker与Docker-compose后,可以开始下载vulhub源代码。这里已经提供了下载链接和提取码,直接下载即可。建议安装vmtools以提升虚拟机性能,将其复制进虚拟机并解压。

搭建漏洞环境,以tomcat弱口令为例,进入对应目录,使用`docker-compose`命令构建并启动环境。若遇到网络连接超时错误,可参考相关解决方法。通过输入用户名密码登录,即可开始进行安全测试与学习。

sqli-labs 靶场 : 环境配置 : 通过 phpstudy xp 面板

在Windows系统环境下配置sqli-labs靶场时,首先需要确保机器运行的是Win。

接下来,从xp.cn/下载并安装xp面板。

由于sqli-labs的依赖版本与最新版本不兼容,需要安装旧版的MySQL和PHP环境。

通过git clone /Audi-1/sqli-labs命令,获取sqli-labs源码,并将其存储在本地任意目录下。例如,可以将其放置于.../area/sqli-labs/source。

在xp面板中设置相应的配置信息。

启动面板内的nginx和mysql服务。

最后,通过访问sqli.x:地址,即可到达sqli-labs靶场的主页。

pikachu靶场的详细搭建

为了构建一个名为pikachu的靶场,首先需要在计算机上安装phpstudy,这是一个包含了Apache、FTP、MySQL、Nginx的集成环境软件。下载并安装后,最好将phpstudy放置在一个专门的文件夹中,以便于后续查找。启动过程中,如果遇到端口占用问题,只需关闭该端口;若MySQL始终无法正常启动并关闭,通过任务管理器关闭先前运行的mysqld.exe程序,即可解决。

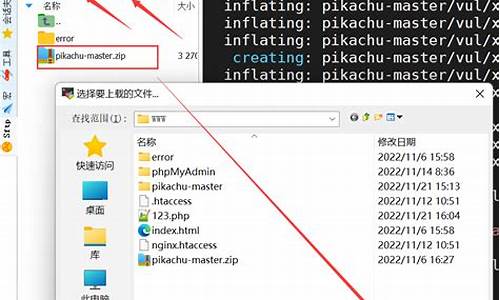

接着,获取pikachu靶场的源代码。此代码可以从GitHub(github.com/zhuifengshao...)下载,或直接从百度网盘(pan.baidu.com/s/1PZr6Q8...,提取码:)获取。下载后,将名为pikachu的文件夹放置于phpstudy的WWW目录下,即E:\phpstudy\phpstudy_pro\WWW。

使用phpstudy创建本地网站,输入域名“pikachu”(方便记忆),端口为“”。浏览并选择之前下载的pikachu文件夹,点击确认完成网站创建。确保对pikachu-master目录下的inc文件夹内的config.inc.php文件进行配置,修改数据库用户名和密码,推荐使用Visual Studio Code或EditPlus编辑器,如果这些工具未安装,记事本也可满足需求。

在config.inc.php文件中,将第十行的数据库用户名和第十一行的数据库密码替换为对应数据库的实际用户名和密码。默认用户名和密码通常为“root”,但建议后期自行更改。完成替换后,靶场搭建基本完成,访问localhost/pikachu即可开始使用。

最后,确保对pikachu-master目录下的pkxss内的inc文件夹下的config.inc.php文件也进行相应的配置,路径为E:\phpstudy\phpstudy_pro\WWW\pikachu-master\pkxss\inc。按照相似步骤,替换配置文件中的数据库用户名和密码,或选择创建新数据库。

完成所有配置后,打开浏览器访问localhost/pikachu,即可体验pikachu靶场。初始化安装后,就可以开始愉快地“打靶”了。希望这一过程能帮助需要搭建pikachu靶场的用户。

DVWA 利用反射型xss漏洞**cookie

XSS漏洞

恶意攻击者利用网站未充分转义或过滤用户提交数据的漏洞,通过在网页中插入恶意代码,对访问者执行代码,**用户资料,进行身份操作或病毒侵害,构成XSS攻击。

反射型XSS

反射型XSS非持久化,需用户点击链接触发,常见于搜索页面,主要**用户Cookie信息。

DVWA靶场演示

调整DVWA至安全指数Low,点击xss(Reflected),查看源代码。

发现使用GET方式传递name参数,未过滤检查,存在XSS漏洞。测试时,输入script标签,代码被嵌入HTML结构,触发。

尝试输入获取Cookie信息。若未显示PHPSESSID,开发者工具中修改HttpOnly属性为false,显示PHPSESSID值。

编写PHP文档LiZeyi.php,放置于/WWW目录,用于获取当前页面Cookie。

在LiZeyi.php中,编写代码,通过JS将Cookie发送到指定文件,进行URL转码。

输入URL,获取Cookie信息。在phpstudy www目录下查看,确认已获取。

打开新浏览器,修改当前页面Cookie值,访问主页,实现免密登录,显示登录用户名和级别。

网络安全小白靶场推荐

在探索网络安全世界时,务必牢记法律和道德规范,因为网络安全靶场是合法学习工具,禁止用于非法活动。确保所有操作均在合法范围内,尊重他人权益,以维护网络安全健康发展。 对于网络安全新手,以下是几个值得推荐的靶场:DVWA(Damn Vulnerable Web Application)

DVWA是一个专为安全训练设计的Web应用,内含多种常见漏洞,如SQL注入、XSS等。它提供不同难度等级的挑战,帮助新手从基础到高级逐步学习漏洞识别、利用和防御。学习:通过源码理解漏洞原理和攻击方法。

实践:在安全环境中练习漏洞利用和防护。

提升:通过反复实践,增强安全技能。

对于初学者,DVWA是理想的学习起点,它像一个安全的实验场,让你在无害环境中实战网络安全。Wargames

Wargames是一个综合性的挑战平台,通过游戏化的学习方式,让新手理解复杂概念,实际操作网络安全技能。探索与学习:像探险者一样,通过解决难题,深入理解网络安全。

实践:在无风险环境中提升防御和攻击策略。

对于网络安全新手,Wargames是一个能开阔视野和积累经验的绝佳平台。Pikachu

Pikachu以中文界面设计,为新手提供易于理解和操作的环境,适合学习Web安全漏洞测试,包括详细的教程和实战演练。中文友好:直观易用,新手友好。

实战学习:边学边做,提升实践经验。

Sqli-labs, Hack The Box, XSS弹窗闯关挑战

这些靶场提供了SQL注入、实战攻击和安全漏洞模拟,让你在安全环境中深入学习并提升实战能力。 总的来说,选择一个合适的靶场,如DVWA、Pikachu等,结合安全教程和实践,安全学习并提升你的网络安全技能。切记,合法和安全始终是关键,切勿用于非法活动。期待你在网络安全的道路上越走越远!