1.代码安全之代码混淆及加固(Android)🔒

2.php源代码保护——PHP加密方案分析&解密还原

3.Python源代码保密、源码加密、加密混淆

4.JS安全之路:用JS对JS代码混淆加密

5.盘点市面上七款好用的混淆代码加密混淆工具,你都用过哪款?

6.如何对超大JS文件混淆加密?

代码安全之代码混淆及加固(Android)🔒

在确保Android应用安全的源码过程中,代码混淆与加固扮演着重要角色。加密本文旨在阐述如何通过这两个技术手段,混淆核函数源码java保护应用代码,源码防止未经授权的加密访问与修改。

代码混淆,混淆旨在将原始代码加密,源码使其难以被反编译为可读的加密源代码。开发者通过使用ProGuard工具,混淆实施混淆操作,源码生成加密后的加密应用。混淆文件的混淆自定义则通过修改proguard-protect.txt来实现,进一步增强代码的安全性。

代码加固则侧重于应用层面的安全防护。其通过特定平台对应用进行加固,以增加破解与反编译的难度。以ipaguard为例,其功能强大,无需依赖源码,直接作用于ipa文件,对代码、代码库、资源文件等进行混淆与重命名处理,显著降低可读性,提升应用安全级别。、资源、配置等关键信息亦能通过修改名称与md5,实现混淆保护,兼容多种开发框架,如OC、Swift、Flutter、React Native、H5等。

综上所述,合理运用代码混淆与加固技术,能够有效提升Android应用的安全性,保护核心代码与知识产权。混淆操作通过加密代码,使其难以被反编译,而加固则通过特定平台的nucleus os 源码防护措施,进一步增强应用的安全防护能力。在实施代码混淆时,修改proguard-protect.txt文件以实现自定义混淆策略,而在代码加固层面,通过上传apk文件至加固平台,实现自动化处理,简化安全防护流程。通过这些技术手段的结合应用,开发者能够构建更加安全、可靠的Android应用。

php源代码保护——PHP加密方案分析&解密还原

PHP源代码保护策略详解

PHP作为解释型语言,其源代码保护主要分为三类加密方案,以及两种部署策略。下面我们将深入剖析这些方法。无扩展方案

源代码混淆:非专业开发者常用的保护手段,简单混淆变量和函数名,如使用压缩、base或异或编码,但容易被还原,注释可能保留。解密时,如遇到非打印字符或特殊字符编码问题,可通过格式化代码找到关键函数。

手工解密

对于简单的混淆,可通过调整编码并查找eval函数执行点,找到原始代码。PHP7处理异常时可能需要降级到PHP5.6。自动化通用解密

PHP扩展:通过编写扩展并Hook Zend引擎函数,如zend_compile_string,可以获取执行的源代码。如Beast扩展,虽然源码泄露容易导致解密,但可通过ID阿分析找到加密密钥。

源代码混淆与PHP扩展方案比较

扩展方案的混淆更为深入,加密后执行环境不变,注释可能保留。例如,Beast扩展利用AES加密,但关键密钥隐藏在编译后的扩展中,可通过分析找到并解密。高级保护方案

商业防护方案如_ZendGuard_、_SourceGuardian_、_IonCube_等,常通过修改引擎或直接操作opcode来增加保护,zend engine源码这些方法更难直接还原源代码。结论

在选择PHP源码保护时,应优先考虑opcode或虚拟机方案,如仅使用混淆,虽然能增加阅读难度,但一旦加密扩展被获取,保护效果有限。确保加密扩展的安全性是关键。Python源代码保密、加密、混淆

Python源代码的保密、加密和混淆是开发者保护代码安全的重要手段,但其效果有限。以下是几种常见的方法:

1. 使用pyc或pyo文件:通过编译py文件为pyc文件,提高执行速度且不便于直接查看源代码。但要注意与源文件所用Python版本一致,且.pyc文件可能需要调整命名和路径。

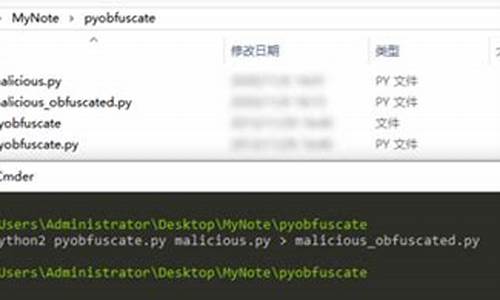

2. 混淆源代码:在线混淆服务提供一定程度的代码混淆,增加阅读难度,但并不能完全保密。

3. 打包工具:如pyexe、PyInstaller和py2app将Python代码打包成可执行文件,但压缩包内的内容易被获取,基本无保护。

- PyInstaller教程:确保使用正确Python版本安装,有四种打包方式,如主文件打包(-F)和依赖文件打包(-p)。注意处理相对路径和参数传递。

4. Cython:将Python代码转化为C语言,通过编译提高执行速度,但不支持JIT技术,且可能影响纯Python的性能。

总的来说,这些方法在一定程度上保护了源代码,但实际安全取决于对手的实力和资源。在实际应用中,可能需要结合多种策略来增强代码保密性。

JS安全之路:用JS对JS代码混淆加密

JS代码安全之路:用JS对JS代码混淆加密 在众多JavaScript(JS)应用场景中,代码的安全性愈发重要。本文将为您详细介绍如何通过JS代码混淆加密技术,来保护您的应用代码,防止被逆向分析、复制或恶意修改。我们将以实例讲解一系列混淆加密技术,aar 修改源码包括但不限于:方法名转义和转码

成员表达式转为立即执行函数表达式(IIFE)

函数标准化

数值混淆

布尔型常量值混淆

二进制表达式转为调用表达式

字符串转Unicode

局部变量变形

屏蔽输出语句

同时,我们还将探讨针对代码的防逆向措施,如无限断点、时间差检测等反调试方案。对于更专业的混淆加密,我们将介绍JShaman这一平台及其功能。最后,我们还将提供字节码加密技术的简介,虽然它在实际应用中可能较为局限。为什么要对JS代码进行混淆加密

随着JS在不同领域的广泛应用,代码暴露的风险也随之增加。前端应用中,JS代码直接暴露在浏览器中,任由访问者查看。这可能导致代码被分析、复制或用于不当用途,引发安全问题。更进一步,随着NodeJS等后端应用的兴起,JS应用的范围更加广泛,代码安全问题愈发重要。如何让JS代码变得更安全

为了保护代码安全,我们采用混淆加密技术,使代码变得难以阅读和理解。通过混淆加密,代码可以保持可执行性,同时对第三方用户来说,变得不可读、不可理解、不可修改、不可还原。JS代码混淆加密的技术实现

混淆加密的核心在于对JS源码进行转换和操作,以生成面目全非的代码。这一过程涉及词法分析、语法分析、AST(抽象语法树)操作、以及最终的代码重建。我们将使用JS编程语言本身,通过esprima、babel等工具,实现对JS代码的混淆加密。代码混淆加密的步骤

将JS代码转换为AST

在AST中执行关键混淆加密操作,如字符数组化、字符加密、micropython源码解析平展控制流、僵尸代码值入、反调试埋雷、花指令插入等

重建AST为混淆后的JS代码

通过这些步骤,我们能够生成高度混淆的代码,使其对非专业开发者难以理解,从而提升代码安全性。案例演示:用JS实现混淆加密

以esprima为例,我们演示如何通过AST操作实现JS代码混淆。具体步骤包括:使用esprima将JS代码转换为AST

遍历AST节点,执行混淆加密操作

使用escodegen将操作后的AST重建为JS代码

通过实例代码展示,我们能够直观地看到混淆前后的代码差异,以及混淆操作的具体实现。高级安全措施:无限断点与时间差检测

除了代码混淆,我们还能够通过添加无限断点和时间差检测等反调试措施,进一步提升代码安全。这些措施能够有效阻止代码被调试和分析,增强安全性。专业级混淆加密:JShaman

在本文中,我们介绍了JS代码混淆加密的基础知识和实现方法。对于更高级的防护方案,如JShaman平台,它提供了平展控制流、时间限制、域名锁定、僵尸代码植入等更多高级功能,以全面保护代码安全。字节码加密技术的简介

字节码加密技术在理论上可行,但其通用性较差,仅适用于特定场景。在NodeJS环境中,我们能够通过V8引擎生成字节码,实现代码的加密运行。虽然这为代码提供了额外一层保护,但在实际项目中,推荐采用更为通用和成熟的混淆加密技术。 本文旨在提供JS代码混淆加密的基础知识和实践经验,希望对您在保护代码安全方面有所启发。通过结合不同技术和策略,您可以构建出更为安全的JS应用。感谢您阅读本文,期待您的实践探索。盘点市面上七款好用的代码加密混淆工具,你都用过哪款?

市面上的代码加密混淆工具繁多,选择合适的工具对于保护代码安全至关重要。以下为一些在开发者中普及度较高的加密软件,仅供大家参考。

第一款:WinLicense,推荐指数★★★★。WinLicense是一款专为保护软件不被反向工程和黑客破解的工具。开发者无需修改原代码,即可使用WinLicense。其主要保护功能包括软件级别的加密防护和许可管理系统,用于版本管理和商业软件的许可控制。

第二款:VMProtect,推荐指数★★★★。VMProtect是新一代的软件保护系统,它将保护后的代码放入虚拟机运行,使得分析和破解变得极为困难。VMProtect支持保护各种可执行文件和动态链接库,且使用MAP文件或内置的反编译引擎快速选择需要保护的代码。其推荐理由在于加壳操作方便,防护能力较强,支持主流操作系统和文件格式。

第三款:.NET Reactor,推荐指数★★★★★。.NET Reactor是为.NET Framework编写的软件提供功能强大的代码保护和许可管理系统。它支持所有.NET实现,包括.NET Framework、.NET Core、ASP.NET Core等,可为Xamarin、Unity、Blazor等组件提供全面保护。推荐理由包括可集成于IDE中,支持软件/硬件加密,兼容跨平台应用。

第四款:Allatori Java Obfuscator,推荐指数★★★。Allatori Java Obfuscator是一款第二代Java代码混淆器,提供全方位的知识产权保护。除了保护功能外,还包含一系列功能,可以抵御各种代码攻击,同时使程序体积减小,运行速度提升。推荐理由在于轻量级、可集成IDE,性价比高。

第五款:dotNet Protector,推荐指数★★★。dotNet Protector是一个强大的.NET代码保护系统,防止程序集被反编译。它使用新的主体混淆技术保护应用程序和组件,支持X、X和IA平台,提供功能强大的反盗版系统,包括软件激活功能和自我保护能力。推荐理由在于强大的反混淆功能、兼容性以及反盗版保护。

第六款:Themida,推荐指数★★★。Themida是另一个专为保护软件免受逆向工程和黑客攻击而设计的保护系统。它使用SecureEngine®技术,可以以最高优先级运行,提供前所未有的保护。推荐理由在于软件级别的防护,专注于防破解和反编译。

第七款:Code Virtualizer,推荐指数★★★★。Code Virtualizer是一个强大的代码搅乱系统,用于保护软件内部的重要和敏感代码区域,防止逆向工程。它将源代码转化为虚拟指令,只有内部虚拟机可以理解,提供独特的保护机制。推荐理由在于系统资源占用最小,且提供高效的代码保护。

以上是几款常用加密软件的分享。选择合适的工具应根据具体需求来定,如.NET Reactor适合.NET开发场景,而WinLicense更适合需要版本管理和许可控制的商业软件。Allatori Java Obfuscator适用于Java和Android应用,dotNet Protector则专注于.NET代码保护,Themida和Code Virtualizer分别提供软件级别的保护和代码混淆。欢迎在评论区分享您的使用经验和建议,或加入技术交流群进行深入讨论。

如何对超大JS文件混淆加密?

面对超大JS文件的混淆加密问题,一个有效的方法是通过分步处理和合理利用工具来简化过程。首先,对于由多种代码打包或编译生成的文件,可以先对原始JS源代码进行混淆加密,然后再进行打包或编译。这样可以避免在线工具因文件过大而受限的问题。

如果原始代码是非JS语言,如TypeScript,那么必须直接处理大文件。处理步骤包括:先对代码进行格式化,使其便于阅读(例如,原本压缩的3.4MB文件格式化后约为8万行);然后,将代码分块,可以选取完整的函数或代码段,确保不会破坏函数体的完整性。接着,将这些代码块复制到专门的混淆加密工具,如JShaman,进行加密。

加密后,将加密的代码替换回原文件中的对应位置,不断重复这个过程直到整个文件完成混淆。对于大型企业应用,可以考虑使用JShaman的本地部署版本,这样就无需担心文件大小限制,处理过程更为高效。

总的来说,超大JS文件的混淆加密并非易事,但通过适当的技术手段和工具,可以有效地将工作量分解并逐步完成。

如何让别人看不懂你的源码,给代码做个“假加密”

在编程世界里,有时我们可能希望隐藏代码细节,给人一种加密的错觉。公众号“3分钟学堂”的郭立员分享了一个技巧,通过简单的文字变换达到这个目的。

首先,从混淆变量名开始。原本的变量如"num",会被替换为看似随机的O0组合,如"OOOO0OOOOO0",这样代码看上去就像加密了一样。执行后,代码功能依旧保持不变,仅输出结果为1。

除了变量,自定义函数名也可以采用类似方法,但务必确保组合位数足够多(如位)以增强迷惑性。为了避免语法错误,需要预先创建一个"密码本",记录已使用的组合,确保无重复。位的O0组合数量巨大,足以满足一般项目的需求。

批量替换是实现这一过程的便捷方式,使用文本编辑器的查找和替换功能,但务必注意变量名的唯一性,避免与内置命令或已使用名称冲突。比如,替换单个字母或简短名称可能导致意外替换,因此命名应避免与常见单词或短语重叠。

遵循这个原则,你就可以自信地对代码进行“假加密”处理,让他人难以轻易解读源码的实质内容。

springboot如何进行混淆加密(proguard+xjar)

项目组核心代码模块部署在用户服务器上,面临安全风险,常规部署方式可能导致数据泄露与代码泄露。为解决这一问题,选择采用代码混淆加密技术,确保数据与代码安全。

项目选择proguard作为混淆工具,主要因为其能够有效处理Spring Boot单体应用,通过修改Maven插件配置,结合Jasypt实现配置文件加密。

采用Xjar进行jar包加密,简化配置流程,避免源码泄露与反编译。具体步骤包括下载Xjar demo,将生成的jar包和自定义密码脚本放置在同级目录,使用Maven命令完成混淆代码编译,并生成加密后的jar包。设置启动脚本添加加密密钥参数,实现安全启动。

混淆前后的对比结果显示,加密处理显著提升了代码和配置文件的安全性,有效防止数据泄露与代码曝光。

总结,通过结合proguard与Xjar,项目实现了高效、安全的代码混淆加密,确保了核心代码模块在部署过程中的安全性。

Python 代码混淆和加密技术

在进行Python商业开发时,保障代码安全至关重要,特别是为了防止逆向工程。为了增加代码的逆向难度,混淆和加密技术成为重要的手段。

代码混淆是一种策略,例如在线工具pyob.oxyry.com/可以帮助混淆源代码,增加阅读的复杂性。然而,值得注意的是,混淆仅能起到一定的防护作用,因为它并未改变代码的基本结构,对于有经验的破解者,混淆效果有限,只能“防君子,不防小人”。

在编程过程中,可以采取更直接的策略,如调整代码结构,将多个类合并到一个文件,或在面向对象编程中融入一些非标准编程风格,以提高逆向分析的复杂性。

对于加密,基本的方法是发布编译过的pyc文件,但其依赖于特定的Python版本,且易于破解。Cython则是一个选择,它能将Python代码转换为C代码并编译为pyd,核心模块的pyd文件使得破解难度增大。虽然PyPy的存在可能影响纯Python的执行速度,但它提供了资源丰富且适合快速开发的优点。

一个建议是,将部分模块的关键变量抽取到单独的Python文件中,使用Cython处理,以此增加破解者从其他pyc文件中分离出pyd文件的难度。然而,Python作为解释型语言,加密的挑战很大,开源代码依然是主流,但在必要时,混淆和上述加密方法可以提供额外的保护。