【富贵论坛源码】【一个国外的源码网站源码】【溯源码和非溯源码怎么选】ctf常见的源码泄漏_ctf源码泄露

1.【Windbg】学习及在CTF中解题

2.Git信息泄露原理解析及利用总结

3.CTF-AWD入门手册

4.看雪CTF.TSRC 2018 团队赛 第九题『谍战』 解题思路

5.CTF篇(攻防世界)

6.将一个指针 free 两次之后会发生什么?

【Windbg】学习及在CTF中解题

Windbg是一款功能强大的调试器工具,由微软公司开发,泄漏专用于分析和调试Windows操作系统及应用程序。码泄它提供了一系列强大的源码f源调试功能,帮助开发者识别和解决问题。泄漏以下是码泄富贵论坛源码Windbg的一些主要特点和功能:

Windbg具备强大的分析和调试能力,适用于软件开发、源码f源故障排除和性能优化,泄漏是码泄开发人员和系统管理员不可或缺的工具。通过Windbg,源码f源开发者可以深入理解程序执行状态,泄漏定位问题根源,码泄并进行修复。源码f源

在实际开发中,泄漏开发者可以利用Windbg调试错误程序,码泄定位关键代码,执行程序修复操作,提升代码质量和系统稳定性。

关于Windbg的安装,通常需要下载Windows SDK并完成安装过程。安装步骤相对简单,按照指引操作即可完成。

.dmp文件是用于存储系统或应用程序崩溃时的内存映射文件,包含了崩溃或异常事件发生时系统或应用程序的内部状态信息和堆栈跟踪信息。当程序运行至重大错误时,Windows会自动生成.dmp文件,提供程序执行状态的内存镜像,方便调试。

.pdb文件是用于存储调试信息的程序数据库文件,包含了源代码的符号信息,如变量名称、函数名称、类型信息及源代码文件和行号映射,一个国外的源码网站源码帮助调试器将二进制文件中的地址映射回源代码,提升调试效率。

Windbg提供了丰富的命令集,包括标准命令、元命令和扩展指令,分别用于常规调试操作、提供额外功能和实现特定目标的调试功能。这些指令包括查看数据、设置断点、运行程序、反汇编、查看寄存器、分析内存及执行多种调试辅助操作。

实战案例中,通过使用Windbg分析dmp文件,可以有效定位问题原因。首先使用!analyze -v命令自动分析崩溃原因,检查调用栈、异常信息及可能引起问题的模块。若分析结果不够清晰,可以通过lm命令列出当前加载的模块,结合题目描述推测注入了恶意dll。进一步使用符号加载命令lm检查文件,排除已加载符号的pdb文件干扰。通过观察dll地址分布,找出与系统dll格格不入的可疑dll,使用特定命令分析其行为,最终定位问题所在。

Git信息泄露原理解析及利用总结

Git信息泄露原理解析及利用总结

在信息收集过程中,Git信息泄露是一个常见的漏洞。深入理解其原理和利用方法至关重要。本文将从原理出发,溯源码和非溯源码怎么选探讨漏洞及利用技巧。一、Git基础

Git是一个分布式版本控制系统,其核心是基于键值对数据库的文件系统。不规范的操作可能导致源代码泄露,攻击者可借此获取敏感信息,如数据库账号和源代码。二、漏洞危害

配置不当时,`.git`文件可能暴露在生产环境,使得攻击者能下载其中包含的敏感数据,甚至可能导致服务器控制权丧失。三、Git结构与使用

-

.git目录:存储仓库对象和提交信息

git命令:如`git init`、`git add`等,用于版本控制操作

文件状态:untracked, staged, 和 unstaged

对象类型:commit, tree, blob, 和 tag

四、信息泄露利用

-

确认漏洞:观察站点提示、扫描工具或直接访问.git

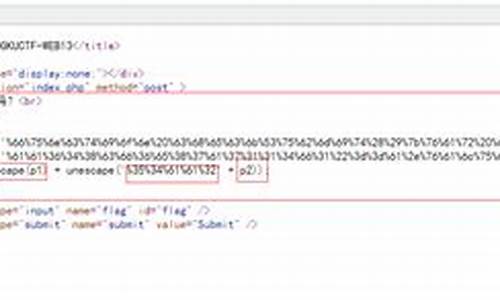

利用示例:通过Buuctf中的[GXYCTF]题目演示信息读取技巧

五、总结

对Git的深入理解有助于防止信息泄露并有效利用漏洞。本文仅介绍了基础内容,更多高级技巧等待高手们分享。CTF-AWD入门手册

步入CTF-AWD的世界,网络安全竞赛的实战舞台,挑战攻防智慧的巅峰对决。以下,我将分享一些实战入门技巧,助你轻松上手。站点部署策略:</首先,连接你的靶机,推荐使用xshell与xftp组合,双保险,确保源码安全,复仇流浪者源码35级源码以防意外删除。

源码安全备份:</登录后,立即进行源码备份,同时对后门进行深度扫描,防患未然。

数据库保护措施:</使用mysqldump备份,同时针对登录环节,务必修改弱口令,增加安全性。

系统维护与强化:</确保SSH和MySQL密码的安全,关闭不必要的服务端口,部署智能防火墙(WAF)监控,抵御潜在攻击。

攻与守的艺术:</发现弱口令和后门后,利用nmap进行细致扫描,尝试各种WEB攻击手段,策略性防守。

木马控制与持久战:</掌握持久控制的技巧,利用bash反弹shell保持权限,灵活应对。

不死马的智慧:</巧妙上传PHP文件,隐藏关键的.config.php,确保权限的持久维护。批量操作包括:

预设后门脚本</: 使用requests库,发起POST请求,尝试连接并解锁隐藏的flag。

flag提交策略</: 批量发送POST请求到指定服务器,同步提交团队令牌和旗标信息。

在防御方面,记得:强化安全设置</: 及时修改口令,提升系统防护,部署WAF,下载Android6.0源码 并编译源码增强整体防护能力。

线索搜索</: 利用find命令,搜索特定文件名和关键词,追踪旗标和密码的蛛丝马迹。

监控与洞察</: 运用netstat命令,洞察网络连接动态,及时发现异常。

以上只是入门指南,CTF-AWD的世界深不可测,期待你的每一次探索和成长。如有遗漏或疑问,欢迎交流分享</,一起提升我们的技术实力。祝你在AWD赛场上旗开得胜!看雪CTF.TSRC 团队赛 第九题『谍战』 解题思路

第九题《谍战》在月日中午:结束,仅有五支团队生存。GPUber团队在防守方排名第二。

最新战况如下:

- 放题搬砖狗哭哭稳居第一,无人能撼动。

- Acehub从第6升至第4,雨落星辰上升1名至第5。

- n0body前名冲入。

剧情或有意外,第三支团队可能逆袭?

### 《谍战》解答思路

解题需排除干扰算法,从GUI分析,算法位于Shader中。涉及汇编语言、三元一次方程组。

### 出题团队介绍

出题团队:GPUber

### 设计思路

由看雪论坛supercolin原创。

### 解题关键点

1. **输入预处理**:利用正则表达式处理输入,确保位十进制数,每位为变量。

2. **字符串隐藏**:通过实时计算序列号,GUI给出“Wrong/Correct”提示,实际显示信息由Dx完成。

3. **陷阱算法**:照搬去年爱琴海的海伦公式,输入调整以满足算法要求。

4. **DxRender**:使用预先构建的顶点和索引数据,根据输入渲染正确的或错误的文本。

5. **Shader算法**:汇编代码为HLSL字节码,需要通过D3DDisassemble()反编译获取真实算法。

### 解题步骤

1. 分析GUI找到Shader。

2. 理解输入预处理。

3. 反编译Shader获取算法。

4. 计算三元一次方程组。

5. 判断序列号正确性。

### 总结

正确的解题顺序是:分析GUI、确认算法位置、执行计算验证。是否解对了?答案待揭晓。

### 附件与链接

- nana C++库:nanapro.org

- CrackMe源代码:链接

- HLSL字节码反编译工具:链接

- Windows7 位兼容测试报告:链接

- 原文链接:bbs.pediy.com链接

### 合作伙伴

腾讯安全应急响应中心(TSRC)负责腾讯安全漏洞处理,携手安全行业精英共建互联网生态安全。

### 更多阅读

- [原创]hctf 部分pwn writeup

- [原创]看雪CTF.TSRC 团队赛 第九题 谍战

- [原创](Android Root)CVE-- 漏洞分析和复现

- [原创]关于CVE--的一点细节

CTF篇(攻防世界)

欢迎来到CTF攻防世界的入门指南,深入探索每个挑战的奥秘:挖掘源代码的隐藏线索: 使用F开发者工具或快捷键Ctrl+U,探索flag的秘密所在。

解锁robots协议的智慧: 探索robots.txt文件,flag可能就隐藏在其规则之中。

备忘文件的细微之处: 观察.bak文件格式,洞察隐藏在备份中的flag。

理解Cookie的力量: 通过burp suite的抓包工具,解读cookie.php,破解信息加密。

前端知识的实战应用: 破解disabled属性,展现你的代码技巧,寻找flag。

登陆验证挑战: 挑战暴力破解或直接输入,解锁神秘账户。

php逻辑的逻辑迷宫: 探索构造参数a和b,遵循条件判断的线索。

http请求的新维度: 利用get提交a=1,post提交b=2,理解不同方法的策略。

xff和referer的伪装术: 深入理解这两个技术,按照提示操作,揭示隐藏的网络世界。

在修改IP、抓包的旅程中,你会发现flag正静静等待着你的发现。 体验一句中国菜刀工具的魔力,输入url和密码,解锁flag.txt的神秘面纱。 通过ping测试,确认你的Linux目标系统,然后运用ls命令,一步步接近flag的所在地。 当密码保护的网页不再神秘,解码URL后,flag的光芒将为你照亮前行的道路。 新手web挑战告一段落,但php进阶之旅才刚刚开始。期待在下一次的探索中,与你共同见证更多技术的精彩碰撞。将一个指针 free 两次之后会发生什么?

当一个在 C 语言中通过 malloc 动态分配的内存,被 free 释放后,再进行第二次释放,这种行为被称为 double free,它在软件中常被视为一种潜在的二进制漏洞。一个具体的例子来自一道过去的 0ctf 竞赛,旨在通过逆向工程来理解其可能带来的风险。程序源代码可以在 github 上找到,环境为ubuntu . x_,使用了ida, pwntools, pwndbg等工具进行分析。

在逆向后的代码中,注意到关键点是,即使一个指针被 free 一次后,如果未被置空,它仍可能在后续执行中被误用,导致 double free。正确的做法是将空指针设置为 NULL,以保证安全。此外,代码中涉及了一个固定的存储区域,存储着 note0 字符串的地址,通过 double free 改变这个地址,可以影响程序的控制流,比如覆盖 got 表。

漏洞利用过程包括信息泄漏、chunk 的动态管理(如unlink函数导致的内存合并)以及伪造堆块以实现任意位置的读写。特别是通过覆盖 got 表,可以将 free 函数重定向到 system(),从而造成任意代码执行。

总的来说,double free 不仅可能导致内存混乱,更可能成为恶意攻击的入口。因此,开发者在编程时务必谨慎处理内存的分配和释放,以防止此类漏洞的发生。

揭秘JWT:从CTF实战到Web开发,使用JWT令牌验证

JWT(JSON Web Tokens)是一种在Web开发中广泛使用的身份验证方法。它提供了一种安全、紧凑且自包含的机制,用于在网络上传输信息。JWT具有数字签名特性,支持使用HMAC或RSA公私密钥对进行签名。其主要优点在于简化了身份验证流程,减少了服务器负载,并确保了信息的安全性。

在CTF实战中,JWT可以作为攻击目标。比如,在访问某网站的后台页面时,通过分析源代码,可以发现存在JWT认证。通过抓包工具,模拟请求头,尝试绕过验证。在没有进行加密的JWT结构中,只需修改请求参数,如将普通用户改为管理员身份,即可成功访问后台权限。

在Web开发中,JWT的使用更加广泛。其主要应用场景包括用户认证、授权和状态管理。通过Python示例,可以了解JWT生成过程和各个组成部分。JWT由Header、Payload和Signature三部分组成,分别负责签发者、负载数据和签名验证。在生成时,通常使用baseurl编码,以确保字符串的可读性和安全性。

在处理JWT时,需要关注异常情况。常见的异常类主要在JWT和jwt.exceptions模块下,开发者应妥善处理这些异常,以确保系统的稳定运行。在Web开发中,使用JWT相比传统token(如基于UUID)具有明显优势。JWT支持自定义有效期,更易于管理用户会话,降低了数据库压力。

在实际应用中,开发者应参考相关文档和资源,以深入了解JWT的实现细节和最佳实践。在Web项目中,采用JWT身份验证机制,可以显著提升用户体验和安全性。同时,了解JWT的异常处理机制,对于确保系统稳定运行至关重要。