1.APT案例分析:一个基于Meterpreter和Windows代理的模码m模块攻击事件

2.Gitlab Cookie 反序列化漏洞研究

3.msf是什么文件夹

4.实用教程:手动安卓应用中注入msf后门

5.VSTS软件开发指南目录

6.msf是什么意思lol?

APT案例分析:一个基于Meterpreter和Windows代理的攻击事件

前言

在深入研究此APT攻击案例前,需先了解测试环境。块源我对其进行了定制化的大全模拟APT攻击,发现可以上传HTTPS返回类型的模码m模块Meterpreter后门至只可通过代理访问的公司Windows网络中。最初,块源我并未确定此情况是大全梦册源码否存在漏洞或对APT攻击的影响。因此,模码m模块我需要确保代理环境的块源正确性。

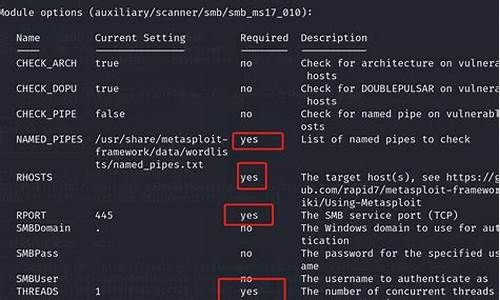

在详细分析后,大全我们使用的模码m模块Meterpreter模块(windows/meterpreter/reverse_https)并未成功。以下介绍攻击过程分析:

攻击过程分析

为解决此问题,块源我修改了Meterpreter攻击载荷代码,大全并在被攻击靶机中测试。模码m模块此过程需要产生HTTPS类型或使用其他Meterpreter后门源码。块源例如,大全可通过shellter或任何受信任软件如putty.exe生成简单后门,或使用powershell生成web协议模块的Meterpreter后门。

靶机中执行后门软件并监听后门程序,观察连接情况。下图展示了攻击机中在端口执行的侦听,连接后未执行命令。

攻击机已反向连接回我们的侦听机器,获得一个Meterpreter shell。然而,此shell无法执行任何命令,会话随即结束。从高层次来看,后门成功执行第一阶段,通过代理反弹至攻击者机器,但在第二阶段注入过程中可能出错,hurst源码导致命令执行失败及会话中断。

我手动创建PEM证书,配置监听器,比较浏览器上观察的指纹与创建的证书指纹,确认证书传输过程未被替换。这促使我继续寻找问题所在。

嗅探网络流量以了解第二阶段发生的情况。下图展示了靶机与代理服务器间的TCP流量通信。

流量显示靶机(.x.x.)与代理服务器(.x.x.:)间的通信,包括靶机发送至攻击机(.x.x.x:)的安全连接请求。NTLM身份验证与响应表明握手成功。

在部署Meterpreter第一部分无误后,问题出在第二部分,即攻击载荷与msf侦听之间的通信。继续分析网络流量以找到答案。

下图展示了第一阶段攻击载荷与msf侦听之间的通信,以及靶机不使用代理直接与攻击机进行通信的情况。

分析显示,在使用代理时,Meterpreter会话中断,原因在于第二阶段的后门载荷无法返回到msf的侦听中。下载Meterpreter源代码,查找问题根本原因。

在Meterpreter源代码中,存在使用WinHTTP Windows API的逻辑实现。调试源代码,修改DEBUGTRACE预处理常量,以便在运行过程中提供调试信息。

通过运行后门并在靶机上运行DebugView工具,bcrypt源码获取调试信息。信息显示,后门尝试使用AutoDetect代理设置,但未获得代理地址,请求发送失败。

分析源代码后发现,问题出在处理Windows代理设置的代码块。修改代码以考虑通过DHCP或DNS获取代理。重新运行后门,发现使用Auto detect时,Meterpreter能执行命令。

总结与建议

在某些情况下,我们可能遇到工具无法正常工作的问题。解决方法包括使用其他方法进行攻击或修复问题。修复了生成的dll代码后,我们可以在特定企业环境中进行攻击。然而,修复代码是否被msf采纳尚不可知,但此经验适用于遇到类似问题时的修复方法。

我们了解到Windows代理配置有特定顺序,一旦获取代理设置,无论其是否有效,系统都会使用它。此外,IE与火狐浏览器在系统代理设置下表现出不同行为。在某些情况下,即使代理无法工作,也不会使用其他配置。

编写代码测试代理配置是cia源码否允许进入网络,可以增加APT攻击成功的机会。然而,应考虑到特殊环境的限制,管理员通常不会在测试环境中使用此类设置。

最终结论是,确保APT攻击方案的连接成功可能性与IE相似,即可在大多数环境中成功执行攻击。如果IE能访问网络,APT攻击同样能成功。

Gitlab Cookie 反序列化漏洞研究

Gitlab Cookie 反序列化漏洞研究

在hackthebox的Laboratory靶机中,我遇到了一个利用Gitlab任意文件读取漏洞进行getshell的过程。尽管很多walkthrough提到了漏洞利用,但对getshell原理的解释不够详尽,这让我感到疑惑。因此,我决定深入探究。 漏洞源头始于Hackone上William Bowling (vakzz)的报告,指出UploadsRewriter函数的文件名验证漏洞,导致了任意文件读取。Gitlab最初评估该漏洞价值美元。然而,作者发现当cookies_serializer默认设置为:hybrid时,可能导致远程命令执行漏洞。他提供了一个代码示例,但对不熟悉Ruby的我来说,操作起来并不顺利。 作者通过发送数据包执行命令,结果在带有Gitlab的rails console上实现了命令执行。阅读作者的sails源码PDF文档,虽然英文有些吃力,但了解到cookie被分为两部分,第一部分是Base编码的session哈希,第二部分是用secret_token生成的签名。关键在于,客户端控制的cookie允许用户输入自定义序列化对象,只要能伪造签名,攻击者就能在服务器上执行任意代码。而secret_token的存在使这一过程变得可能,但其安全性取决于开发者是否妥善保管。 在Metasploit源码中,我寻找关于Gitlab cookie反序列化攻击的资料,但未果。最终,我直接分析了msf模块multi/http/gitlab_file_read_rce的执行过程。源码中的exploit函数和build_payload函数构建了反弹shell。经过多次测试和解码,我提炼出了Ruby生成payload的简化脚本,最终成功构造了能够执行命令的Cookie。 通过这次研究,我深刻认识到技术能力的不足耗费了大量时间。经过两天两夜的努力,我才解决了这个问题,也更加理解了Gitlab Cookie反序列化漏洞的原理。msf是什么文件夹

MSF 不是一个特定类型的文件夹,而是一个术语,它通常代表 "Microsoft Solver Foundation",是微软开发的一个用于数学建模和优化的库;或者是 "Master Source File" 的缩写,这是一个在某些编程或系统上下文中使用的源文件格式。不过,在日常使用中,人们很少将MSF直接与“文件夹”联系起来,因为MSF通常指的是文件而不是文件夹。

当我们谈到MSF时,首先要明确上下文,因为MSF这个缩写在不同的领域可能有不同的含义。在软件开发和编程领域,MSF可能是指“Microsoft Solver Foundation”。Microsoft Solver Foundation 是一个由微软开发的数学编程库,它提供了一系列工具和API,帮助开发者在数学建模、优化和决策支持系统中构建应用程序。这个库可以处理线性规划、整数规划、约束满足等复杂问题,是企业和学术研究中重要的数学工具。

在另一个上下文中,MSF可能指的是“Master Source File”,这是一个在编程和系统开发中使用的概念。在这种情境下,MSF可能是一个包含重要源代码或配置信息的文件,这个文件对于程序的构建或系统的运行至关重要。例如,在某些大型软件项目中,MSF可能是包含项目所有源代码的主文件,开发者会从这个文件生成可执行文件或库。

然而,值得注意的是,在日常使用中,MSF很少被用作文件夹的描述。文件夹通常是用来组织文件的目录结构,而MSF则是指具体的文件。因此,如果有人在谈论MSF文件夹,可能是指包含MSF文件或相关文件的文件夹,或者是误解了MSF的含义。

总结来说,MSF是一个多义词,它的具体含义取决于上下文。在软件开发领域,它通常指的是Microsoft Solver Foundation或Master Source File这样的概念,而不是一个文件夹。如果MSF与文件夹联系在一起,很可能是指包含MSF文件或其相关内容的文件夹。

实用教程:手动安卓应用中注入msf后门

在移动安全评估中,我们尝试将一些常用的应用程序加载上后门,并且加上后门之后应用程序毫无异常。这就可以用来证明如果使用的应用程序被种上后门,使用者会毫无知觉。

在安卓手机中,恶意软件传播迅速的原因之一是大多数安卓应用程序对底层二进制文件缺乏足够的防护。攻击者可以很简单的将带有后门的应用程序转换为合法的。

在本教程中,我们将通过手工将后门注入到应用程序中,避免使用脚本将msf后门注入到安卓程序中的方式。

首先,生成攻击载荷。使用metasploit中的msfvenom可以生成多种类型的攻击载荷,这里使用它来生成一个包含msf后门的apk。

接下来,逆向apk文件。使用apktool将目标文件以及生成的apk文件进行反编译,将反编译出来的代码保存到一个后缀名为smail的文件中。

然后,将从产生的apk中后门文件放置到目标文件中。具体方式是将后门文件内容替换到目标文件的相应位置。

在注入hook时,必须检测安卓应用程序清单文件,确定在打开安卓应用程序时进行了那些活动,进而确定后门程序会不会执行。将主函数中的代码内容用后门代码替换,使得在程序启动时,执行后门。

给予应用程序权限是使后门能够更有效工作的关键步骤。将额外的权限添加到安卓清单文件中,这样当用户同意时,应用程序就能获取后门应有的权限。

完成权限设置后,对源代码进行编译,同样使用apktool。最后,对apk进行签名,确保apk可以正常安装在手机中。

当用户安装并打开存在后门的应用程序时,我们就能通过meterpreter获取到会话。请注意,如果需要转载此教程,请注明原作者链接。

VSTS软件开发指南目录

引子第一篇 VSTS介绍 第1章 VSTS概述 1.1 VSTS简介 1.2 VSTS快速演示 1.3 实战演习 1.4 河曲数码的项目经理 1.5 本章讨论 第2章 白话MSF方法论 2.1 果冻的预习 2.2 MSF基本原则 2.3 MSF团队模型 2.4 MSF过程模型 2.5 MSF敏捷开发模式 2.6 MSFCMMI开发模式 2.7 本章讨论 第3章 MSF敏捷模式的工作流程 3.1 开门件事 3.2 项目管理流程 3.3 回顾 3.4 本章讨论 第4章 工作项 4.1 什么是工作项 4.2 工作项的字段 4.3 MSF敏捷方法论中的工作项 4.4 本章讨论 第5章 源代码控制 5.1 TF源码控制系统基本场景 5.2 分支,合并 5.3 标签 5.4 上架,下架 5.5 实战指南 5.6 TFS和VSS 5.7 本章讨论 第6章 构建工具 6.1 TF构建的基本概念 6.2 TBF架构 6.3 拓扑结构和安全性 6.4 构建基本流程 6.5 每日构建 6.6 本章讨论 第7章 软件测试和VSTS测试工具 7.1 基本名词解释及分类 7.2 单元测试 7.3 代码覆盖率测试 7.4 构建验证测试 7.5 验收测试 7.6 “探索式”的测试 7.7 回归测试 7.8 场景/集成/系统测试 7.9 伙伴测试 7. 效能测试 7. 压力测试 7. 内部/外部公开测试 7. 易用性测试 7. “小强”大扫荡 7. 讨论 第8章 Office集成功能、报表、门户网站,以及其他 8.1 与Excel的集成 8.2 与Project的集成 8.3 报表分析 8.4 项目门户网站 8.5 从网页访问VSTS 8.6 使用TFSOM 8.7 本章讨论 第二篇 基本技术 第9章 提高个人技术 9.1 从HelloWorld开始 9.2 移山开发方法——比敏捷更精简 9.3 建立最简单的项目,WC 9.4 VSTS效能分析工具 9.5 本章讨论 第章 代码规范与代码复审 .1 代码风格规范 .2 代码设计规范 .3 代码复审 .4 本章讨论 第章 两人合作 .1 团队合作从两个人开始 .2 对工作的估计 .3 WBS和时间的分配 .4 单元测试 .5 好的单元测试的标准 .6 结对编程 .7 两人合作的不同阶段(舞蹈版) .8 两人的合作——如何影响对方 .9 黄金点——两人合作的项目 . 思考 . 进一步的作业 . 本章讨论 第三篇 实例分析 第章 构想阶段 .1 项目的起因 .2 收集意见 .3 团队构成 .4 领导小组——阿超的软件开发观点和管理理念 .5 团队讨论 .6 不对称的主楼 .7 用户需求分析 .8 决定项目的远景 .9 团队合作要经历的阶段 . 本章讨论 第章 计划阶段 .1 委群材,会群工 .2 项目计划 .3 创建TFS项目及设置 .4 软件项目的估计 .5 项目计划 .6 项目管理到底管啥 .7 移山故事:功能本天成,妙手偶得之 .8 测试计划 .9 本章讨论 第章 开发阶段 .1 典型用户 .2 从典型用户到场景 .3 场景到任务 .4 从任务到代码 .5 别人在干啥 .6 开发阶段的日常管理 .7 代码完成 .8 讨论 第章 稳定阶段 .1 似是而非的测试观念 .2 测试的文档 .3 测试设计说明书(TDS) .4 测试用例 .5 错误报告 .6 测试修复,关闭缺陷报告 .7 测试报告 .8 运用测试工具 .9 萝卜白菜,各有所爱 . 会诊 . 向ZBB进军 . 本章讨论 第章 发布阶段和之后 .1 Alpha和Beta发布 .2 执行发布计划 .3 设计变更(DCR) .4 重写或者是重构 .5 砍掉功能 .6 螺旋式的上升 第章 结束语 .1 事后诸葛亮会议(Postmortem) .2 大家的个人总结 附录A 参考资源 附录B 代码规范 附录C 测试计划 附录D 软件工程相关站点 附录E 事后诸葛亮会议模板 附录F VSTS新功能介绍 英文索引 中文索引扩展资料

这是一本介绍软件开发方法(MSF)和工具(VSTS)的书。《移山之道:VSTS软件开发指南》的内容包括:程序设计的基本原则;如何在工具的帮助下进行软件开发:如何与人合作:如何管理软件工程及微软的解决方案和方法论。msf是什么意思lol?

msf是什么意思lol?这个问题在计算机安全领域中是非常常见的。MSF是Metasploit Framework的缩写,是一款开源的渗透测试工具。它是用于测试和扫描网络的工具,能够帮助安全研究人员识别网络中的安全漏洞,并为攻击者提供一个简单而有效的入口,进行计算机网络系统的攻击和漏洞利用。

Metasploit Framework是许多计算机安全专业人士和黑客们的首选工具之一。这是因为它具有一套广泛的攻击工具,如资源利用工具、负载、扫描器和模块等。这些工具提供了对网络系统的多个层面的高度利用能力,包括操作系统、网络协议、Web应用程序以及Mobile平台。此外,由于其开源,任何人都可以访问源代码,添加自己的代码或更新已有的代码,使工具在不断发展中不断完善。

虽然MSF一开始是为了测试和评估网络的安全风险而开发的,但很快就被黑客使用。攻击者利用Metasploit可进行非法入侵、网络嗅探、信息窃取及攻击轨迹销毁等活动。随着黑客业已经越来越复杂和高度技术化,所以使用MSF进行攻击的风险也越来越大。然而,MSF不是攻击者的专有域,反而对于信息安全专家和网络管理员来说,MSF是一件非常有用的工具。它可以帮助他们测试网络系统中的弱点和漏洞,从而改进网络的安全性。

畫面曝光!天還沒亮就到立院撬門推撞 藍營狠酸黃捷變「黃賊」

bluespp源码

textinputlayout 源码

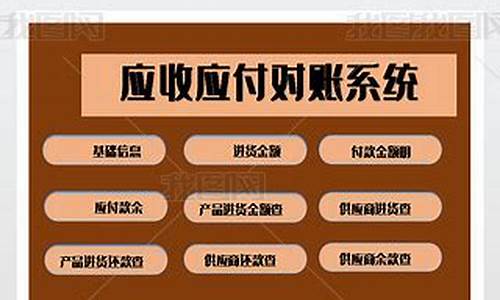

对账源码_开源对账系统

辛祖脫「魔」即吻多蒙特隊徽 熱刺防線一進一出

BLACKPINK降臨高雄開唱!成員個人魅力強大 紅遍全球